El «Botnet InfectedSlurs,» una amenaza cibernética sofisticada, ha sido descubierto por Akamai SIRT en un desarrollo reciente. Esta campaña de malware utiliza exploits de día cero para propagar el notorio malware Mirai, lo que representa un riesgo significativo para los dispositivos vulnerables en todo el mundo.

InfectedSlurs ayuda a la botnet Mirai a resurgir

La botnet InfectedSlurs tiene fuertes vínculos con la infamous Mirai malware, específicamente la variante anterior de JenX Mirai. Mirai ganó notoriedad por reclutamiento internet de las cosas (IoT) dispositivos mediante métodos no convencionales, incluido el uso de juegos como Grand Theft Auto. La naturaleza inalterada del código Mirai, evidente en una comparación lado a lado del abril 2023 variante y el octubre 2023 campaña, sugiere una falta de modificaciones significativas.

¿Por qué los ataques InfectedSlurs son únicos??

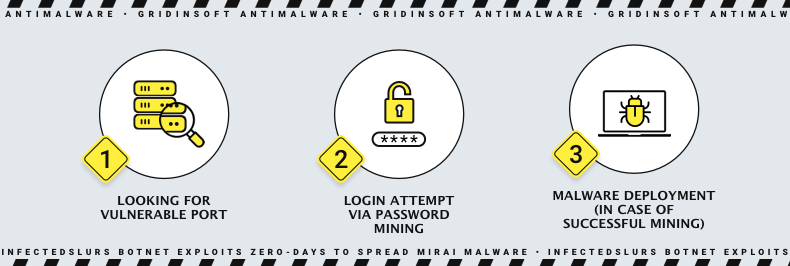

El SIRT de Akamai, utilizando su red global de honeypots, detectó un aumento en la actividad. Su objetivo era un puerto TCP poco utilizado a finales de octubre. 2023. intrigantemente, El ataque comenzó con baja frecuencia., escalando hasta un pico de 20 intentos por día antes de disminuir a un promedio de dos o tres intentos. Los objetivos iniciales permanecieron sin identificar hasta noviembre. 9, 2023.

Los atacantes emplearon un enfoque único., iniciar un intento de autenticación a través de una solicitud POST. Siguieron con una explotación de inyección de comando en caso de éxito.. A través de una investigación meticulosa, a Se identificaron la ruta de explotación HTTP específica y el puerto de destino.. La confusión inicial surgió de un encabezado del servidor basado en jerga de Internet en la respuesta HTTP., inicialmente lo que lleva a sospechas de un honeypot o broma.

Objetivos de botnets

Un análisis más detallado reveló que el Los dispositivos explotados pertenecían a un nicho específico.: protocolo de transmisión en tiempo real (RTSP) dispositivos habilitados, particularmente CCTV/NVR/DVR/cámaras de seguridad. El ataque aprovechó una vulnerabilidad de día cero en dispositivos NVR fabricados por una empresa aún anónima. Notablemente, credenciales administrativas predeterminadas, comúnmente documentado por el fabricante, fueron utilizados en el ataque.

Simultáneamente, apareció un segundo exploit de día cero, afectando la LAN inalámbrica basada en toma de corriente enrutadores diseñados para aplicaciones hoteleras y residenciales. El vendedor, también sin nombre, planea publicar detalles en diciembre 2023. Con ambos proveedores trabajando en parches, Se insta a la comunidad a permanecer alerta..

Reaccionar a la actividad

La botnet InfectedSlurs subraya la importancia de las medidas proactivas de ciberseguridad. El despliegue de los honeypots, como lo demuestra Akamai SIRT, ofrece información crucial sobre la evolución de las amenazas.

- Se recuerda a las organizaciones importancia de cambiar las contraseñas predeterminadas y mantenerse informado sobre las amenazas cibernéticas emergentes para reforzar sus defensas contra ataques sofisticados.

- Recomendamos que los sistemas SOAR y SIEM ser utilizado para detectar, detener, y bloquear cualquier intento de ciberataque adicional dentro de todo el entorno.

- Políticas como la confianza cero Puede prevenir la explotación identificando y bloqueando ataques que utilizan incluso software conocido y confiable..

- Instalar parches regularmente es crucial para garantizar la seguridad de su sistema, ya que contiene correcciones para vulnerabilidades conocidas. Si se descuida este paso, cualquier consejo adicional resulta ineficaz..