Ivanti, el proveedor de una amplia gama de soluciones de gestión para corporaciones, aparentemente han tomado el relevo de Ipswich, el vendedor de un infame MOVEit MFT. Los analistas descubrieron 2 vulnerabilidades graves en su EPMM durante los últimos 10 días, y la empresa lanzó correcciones urgentes. Sin embargo, el parche para CVE-2023-35078 parece ser vulnerable a la explotación mediante el mismo patrón.

Las vulnerabilidades de Ivanti EPMM continúan

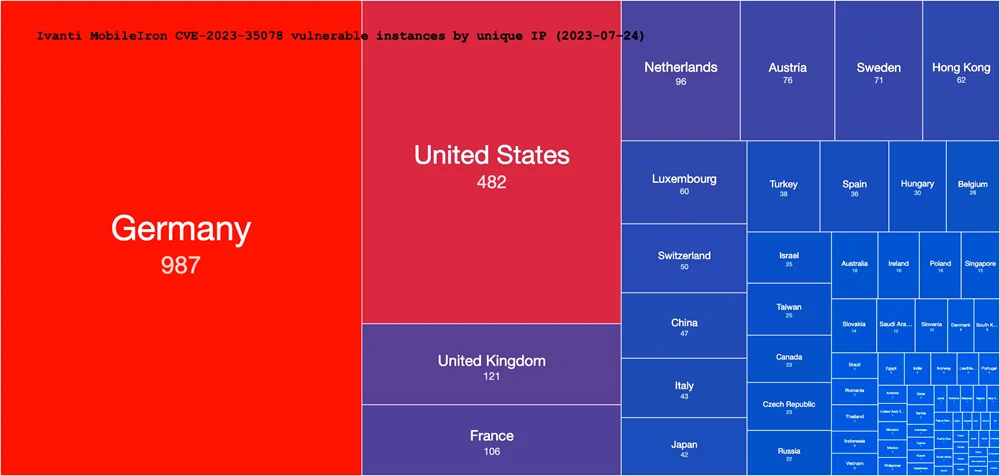

En julio 25, 2023 Ivanti lanzó una nota con respecto a la vulnerabilidad en su software de administración de dispositivos EPMM. Ofrecieron instalar un parche para proteger la vulnerabilidad del software. (apodado CVE-2023-35078) que permitió a los piratas informáticos eludir la autenticación y acceder a todas las funciones de la aplicación. Obviamente, recibió un top 10/10 Clasificación CVSS. La mala noticia aquí es que la vulnerabilidad supuestamente fue explotada desde abril 2023. El parche ofrecido por la empresa supuestamente cierra las capacidades de acceso no autorizado.

Poco después, se descubrió otra laguna de seguridad. CVE-2023-35081 es una vulnerabilidad de recorrido de camino que permite el acceso no autorizado a los archivos almacenados en el servidor. Desgraciadamente, La escala de esta explotación de brechas es más o menos la misma que la anterior: los piratas informáticos las utilizaron para cumplir diferentes objetivos dentro de un mismo ataque..

Cosa es, no todo es ideal para los parcheados 2023-35078 vulnerabilidad. Los investigadores encontraron una manera hacer prácticamente el mismo truco con la versión parcheada que hicieron los piratas informáticos antes. La nueva infracción es posible para versiones anteriores del EPMM – 11.2 y abajo – y recibió un índice de CVE-2023-35082. Incluso después del parche, las aplicaciones no pudieron proporcionar un nivel de seguridad sostenible. Afortunadamente, no hay casos de explotación de esta vulnerabilidad aún no se han descubierto. Pero como sabemos, vulnerabilidad una vez de día 0 se convierte en uno de n días, su uso se vuelve mucho más extendido.

Cómo protegerse contra CVE-2023-35082?

El único consejo (y el más eficaz) que existe actualizar Ivanti EPMM a cualquiera de las versiones más recientes que 11.2. Puede resultar problemático realizar dicha actualización simultáneamente en una enorme red de dispositivos., aunque los esfuerzos allí son mucho más preferibles que los esfuerzos por arreglar el resultado de un ciberataque. Aunque, Podría haber varias otras soluciones, no preventivas., pero sigue siendo efectivo.

Adopte soluciones de ciberseguridad con política de confianza cero. Los peores ciberataques modernos se realizan a través de vulnerabilidades en software confiable, la única solución es no confiar en nada. Las soluciones EDR/XDR que se basan en esta concepción tienen sus desventajas, aparentemente, pero la eficacia de su protección es indudable. O es una utilidad hecha a mano o un programa con más de 1 millones de usuarios: comprobará minuciosamente todas las acciones que realiza.

Utilice UBA y SIEM para mejorar la visibilidad y respuesta en el entorno. Los sistemas de seguridad de confianza cero antes mencionados agradecerán enormemente fuentes de información adicionales.. Esto es casi esencial en redes grandes que constan de diferentes tipos de dispositivos.. Ser consciente y poder responder lo más rápido posible es vital en la ciberseguridad moderna, cuando la cuenta puede continuar durante minutos.