Empresa de desarrollo de software Ivanti (anteriormente MobileIron Core) ha parcheado una vulnerabilidad de día cero que permitía omitir la autenticación. Esta vulnerabilidad tenía un nivel CVSS máximo y fue explotada activamente para obtener acceso no autorizado.

¿Qué es la empresa Ivanti??

Ivanti es una empresa de software de TI con sede en Utah., Estados Unidos. Produce una variedad de soluciones de seguridad y administración de TI. Muchas organizaciones utilizan los productos de la empresa., incluyendo empresas, agencias gubernamentales, e instituciones educativas. Por ejemplo, Casi todos los ministerios noruegos utilizan Ivanti Endpoint Manager Mobile excepto un par de ellos.. Tener clientes tan importantes siempre es una enorme responsabilidad, y lamentablemente no todo el mundo es capaz de mitigar todos los riesgos.

Vulnerabilidad de día 0 de Ivanti EPMM

ACSC ha recibido informes de una vulnerabilidad en Ivanti EPMM (Administrador de endpoints móvil), también conocido como MobileIron Core, afectando a todas las versiones siguientes 11.8.1.0. En breve, la vulnerabilidad es CVE-2023-35078 y permite el acceso remoto a la API sin autenticación. Tiene la calificación de gravedad máxima de la escala CVSS y es un 10 fuera de 10 posible. Si bien Ivanti dijo que recibió la información de una fuente confiable., La empresa no reveló más detalles sobre la naturaleza de los ataques o la identidad del atacante detrás de ellos.. Sin embargo, la Autoridad de Seguridad Nacional de Noruega (NSM) confirmado que Atacantes desconocidos aprovecharon la vulnerabilidad para atacar a la Organización Estatal de Seguridad y Servicios. (DSS). De este modo, Es probable que los atacantes puedan acceder y robar datos confidenciales de la plataforma comprometida..

Sin embargo, el domingo, la compañía lanzó un parche de seguridad que los usuarios pueden instalar actualizando a EPMM 11.8.1.1, 11.9.1.1.1, y 11.10.0.2. Sin embargo, versiones a continuación 11.8.1.0 que están desactualizados y no son compatibles también han recibido la actualización.

CVE-2023-35078 Detalles

CVE-2023-35078 es una vulnerabilidad de omisión de autenticación de día cero. Proporciona acceso API remoto sin autenticación a rutas específicas. Eso es, un atacante puede acceder a información de identificación personal como nombres de usuario, números de teléfono, y otra información del dispositivo móvil sobre el sistema vulnerable. Un atacante también puede hacer cambios de configuración, incluida la creación de una cuenta de administrador EPMM para cambios adicionales al sistema vulnerable. La vulnerabilidad afecta a todas las versiones compatibles de EPMM (v11.10, 11.9, y 11.8) y versiones anteriores no compatibles. Sin embargo, la vulnerabilidad está parcheada en versiones 11.10.0.2, 11.9.1.1, y 11.8.1.1.1. Dado que CVE-2023-35078 tiene un nivel de gravedad CVSS máximo de 10.0 y es fácilmente explotable, Los expertos recomiendan encarecidamente actualizar todos los dispositivos., incluso dispositivos EOL. De lo contrario, si no puede actualizar el dispositivo, se recomienda apagar.

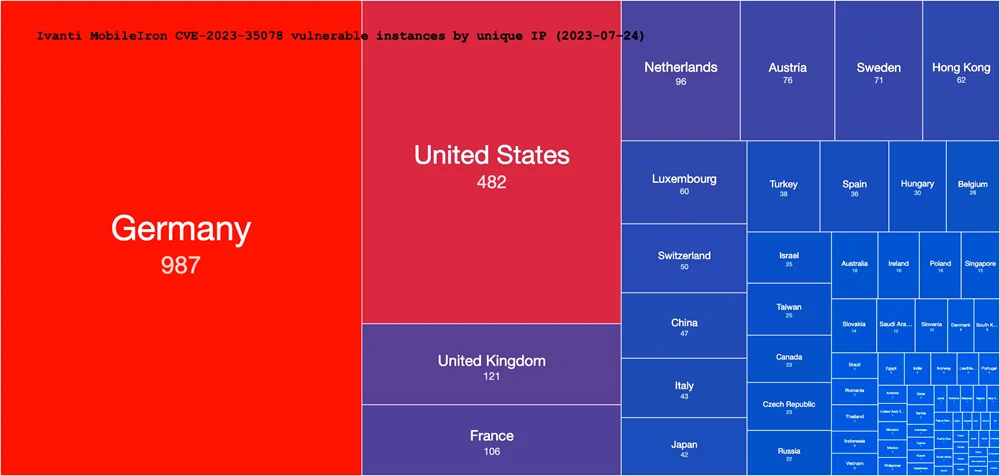

Además, Ivanti ha publicado un aviso de seguridad protegido con contraseña. Sin embargo, sólo los clientes con credenciales de inicio de sesión pueden acceder a él, lo cual es desconcertante. La empresa también aclaró que la vulnerabilidad no se utiliza en un ataque a la cadena de suministro.. El motor de búsqueda de IoT Shodan encontró más de 2,900 Los portales de usuarios de MobileIron están disponibles públicamente en Internet., principalmente en Estados Unidos y Europa. Acerca de 30 de ellos están asociados con gobiernos locales y estatales en los Estados Unidos. Los servidores más vulnerables están en EE.UU., Alemania, el Reino Unido, y hong kong. El Centro Nacional de Seguridad Cibernética de Noruega ha notificado a todos los propietarios de sistemas conocidos en el país que tienen MobileIron Core disponible en Internet sobre una actualización de seguridad que se ha emitido..

Cómo protegerse contra la vulnerabilidad de día 0 de Ivanti?

Pozo, el gobierno noruego no es el único cliente de Ivanti. Empresas de diferentes rincones del mundo utilizan su software, y parece tener una debilidad en el lugar que nadie esperaba. Aquí hay algunos pasos que puede seguir para protegerse contra la vulnerabilidad de día 0 de Ivanti.

- Aplicar los últimos parches de seguridad. Es la primera acción que debes tomar desde que Ivanti lanzó un parche para abordar la vulnerabilidad.. Así que, debe aplicar el parche lo antes posible para proteger su organización.

- Utilice la autenticación multifactor (Ministerio de Asuntos Exteriores). Agrega una capa de seguridad a los sistemas de TI de su organización.. MFA requiere que los usuarios utilicen dos o más piezas de identificación para autenticarse. De esta manera, a los atacantes les resulta más difícil acceder a sus sistemas..

- Supervise sus sistemas de TI en busca de actividades sospechosas. Debería monitorearlos para detectar actividades sospechosas, como intentos de acceso no autorizados o patrones de tráfico inusuales. Como podemos ver, Le ayudará a identificar y responder a los ataques..

- Eduque a sus usuarios sobre las mejores prácticas de seguridad. Los usuarios son la primera defensa contra los ciberataques. Debe educar a sus usuarios sobre las mejores prácticas de seguridad.. Por ejemplo, deben evitar hacer clic en enlaces sospechosos o abrir archivos adjuntos de remitentes desconocidos.

Siguiendo estos pasos, usted puede ayudar a proteger su organización contra la vulnerabilidad del día 0 y otros ciberataques.