Los especialistas de Google detuvieron una campaña publicitaria maliciosa en la que estafadores usuarios atraídos a un sitio falso del navegador Brave, donde ArechCliente (SectorRAT) El malware se escondía bajo la máscara de un navegador..

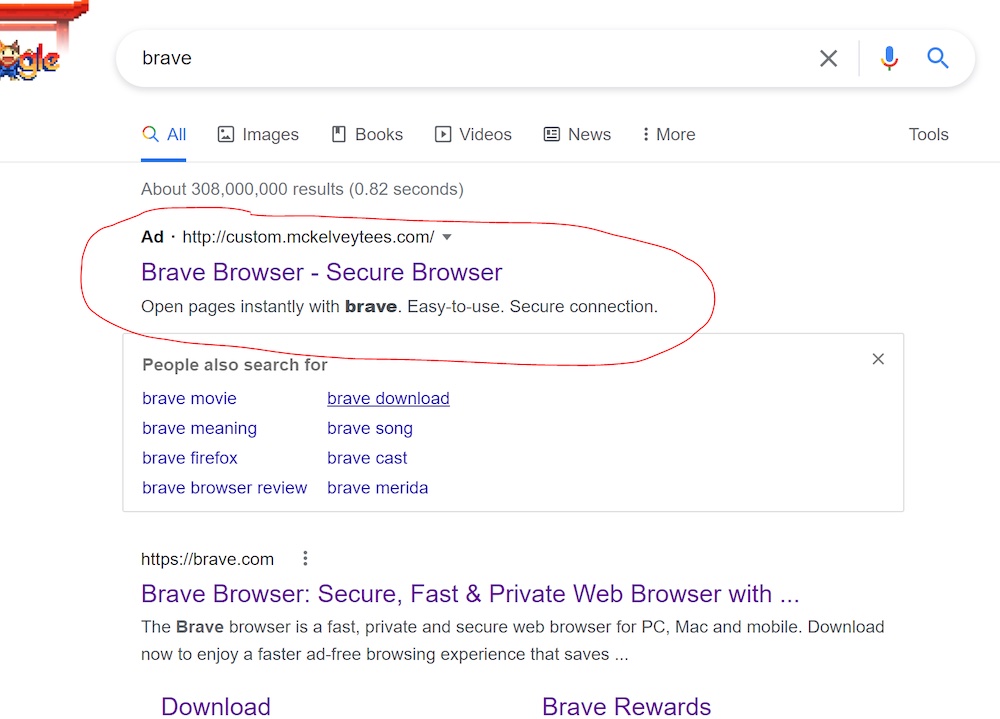

Para dirigir tráfico a un sitio falso, Los estafadores compraron anuncios en Google., que se mostraban cuando las personas buscaban algo relacionado con los navegadores.

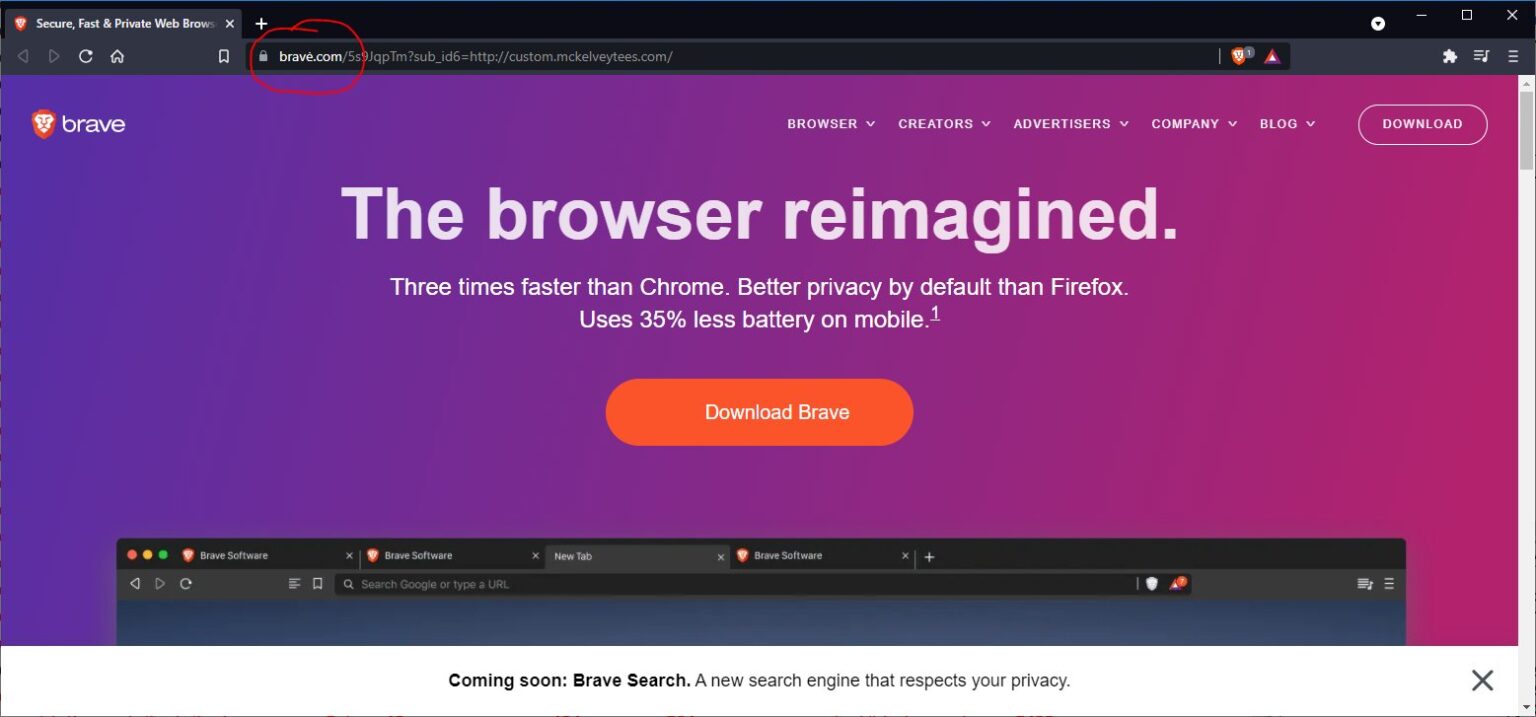

Los investigadores dicen que detectaron este anuncio inteligentemente enmascarado que redirigía a los visitantes a un sitio malicioso.. El recurso estaba ubicado en bravė.com, donde la palabra «Corajudo» fue escrito con la letra lituana «oh» en lugar del latín habitual «mi».

Los estafadores utilizan Punycode para eludir los filtros de seguridad y adormecer a los usuarios’ vigilancia, y esto ya no es un secreto.

código puny es un método estandarizado para convertir secuencias de caracteres Unicode a secuencias ACE, que constan únicamente de caracteres alfanuméricos, como está permitido en los nombres de dominio.

Punycode fue diseñado para convertir sin ambigüedades nombres de dominio a una secuencia de caracteres ASCII..

En un navegador moderno, el dominio malicioso bravė.com se convertirá en xn--brav-epa.com, pero los usuarios pueden ignorar la barra de direcciones sin darse cuenta de la sustitución.

Se pidió a los usuarios que descargaran un archivo de 303 MB. archivo iso, supuestamente contiene el instalador Brave. Por extraño que parezca, el navegador también estaba presente en este archivo, pero junto con ello, ArechCliente (SectorRAT) se distribuyó malware, cuya tarea principal es robar datos de navegadores y billeteras de criptomonedas.

También cabe mencionar que luego de detectar y bloquear el ataque, el registrador de Namecheap, que fue utilizado por los atacantes, deshabilitó todos sus dominios, incluyendo otros sitios fraudulentos, cual, por ejemplo, enmascarado como Tor oficial, Recursos de Signal y Telegram (lędgėr.com, señal.com, teleģram.com).

Quizás también te interese saber que Los desarrolladores de malware aumentan el uso de lenguajes de programación inusuales.