Una laguna de vulnerabilidad de seguridad descubierta por expertos en ciberseguridad ha revelado que la red social descentralizada Mastodon contiene una vulnerabilidad crítica. También, La falla podría permitir a los atacantes obtener acceso no autorizado y tomar el control de las cuentas de los usuarios.. Afortunadamente, la solución ya está disponible.

Se publica la vulnerabilidad de adquisición de cuenta de Mastodon

Dado el impacto potencial y la facilidad con la que se puede explotar, CVE-2024-23832 ha sido asignado una clasificación de gravedad crítica de 9.4 fuera de 10. En el centro de la vulnerabilidad hay una falla en la forma en que Mastodon procesa la autenticación del usuario.. Específicamente, el problema radica en el manejo de los tokens de sesión, que puede ser manipulado por los atacantes para hacerse pasar por usuarios legítimos. Versiones de mastodonte 3.1.2 a través de 3.3.0 y versiones 4.0.x anteriores 4.0.13, 4.1.x versiones anteriores 4.1.13, y 4.2.x contienen esta vulnerabilidad.

(Fuente: Kevin Beaumont)

Los atacantes pueden aprovechar esta falla enviando una solicitud maliciosa a la aplicación afectada.. Si tiene éxito, El ataque podría provocar la ejecución de código no autorizado en el servidor., otorgando al atacante la capacidad de manipular o access sensitive data. El impacto potencial de esta vulnerabilidad es de gran alcance.. Los atacantes podrían aprovechar este truco para realizar varias acciones no autorizadas.. También, podrían publicar contenido, acceder a mensajes privados, e incluso cambiar la configuración de la cuenta sin el conocimiento o consentimiento del usuario.

Implementación de parches

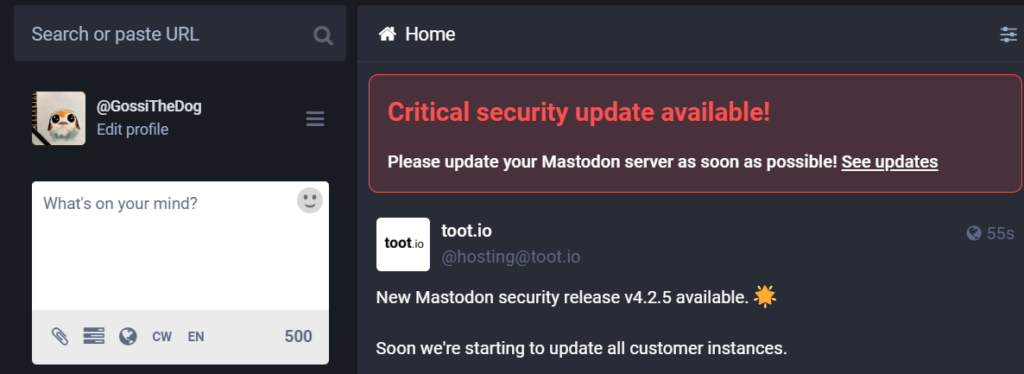

El parche estuvo disponible como parte de una nueva versión de Mastodon, qué administradores de instancias de Mastodon podrían descargar e instalar. Se proporcionaron instrucciones de instalación detalladas y soporte para garantizar un proceso de actualización sin problemas.. El la vulnerabilidad ha sido solucionada en las versiones pasadas 3.3.1. Se insta a los usuarios de las instancias afectadas a actualizar a esta versión o posterior..

Mastodon planea esperar hasta febrero 15, 2024, antes de revelar más detalles técnicos sobre la vulnerabilidad. Este retraso tiene como objetivo dar a los administradores tiempo suficiente para actualizar sus instancias de servidor y evitar la explotación.. El equipo de Mastodon también se ha comprometido a realizar un seguimiento continuo de la red para detectar cualquier actividad inusual., garantizar que cualquier posible explotación de la vulnerabilidad se aborde rápidamente.

Consejos de seguridad

Al ser descubierto, el equipo de desarrollo de Mastodon respondió rápidamente, reconociendo la gravedad del problema y iniciando pasos inmediatos para mitigar el riesgo. Por lo tanto, seguir lo que dicen es crucial: instalar la actualización, y estarás bien. La reciente ola de cuentas hijackings in X/Twitter es bastante representativo del tipo de lío que puede provocar una vulnerabilidad de este tipo..

Estar al tanto de las noticias recientes sobre ciberseguridad es otra parte de mantenerse seguro. 10 Minutos de lectura de noticias por día pueden ahorrarle mucho tiempo resolviendo esa vulnerabilidad que se le pasó por alto.. Éste, en combinación con tiempos de reacción rápidos y herramientas de seguridad adecuadas lo cubrirá para la mayoría de situaciones.