MDBotnet es una nueva cepa de malware eso parece ser la columna vertebral de una botnet, utilizado en ataques DDoS-as-a-Service. Ser una puerta trasera sesgada hacia los comandos de red, parece ser otra muestra de malware ruso. Los analistas ya informan sobre la IP relacionadas con esta botnet que se utilizan en ataques DDoS. Veamos por qué es tan especial y cómo puedes evitar tener problemas con MDBotnet.

Descripción del malware MDBotnet

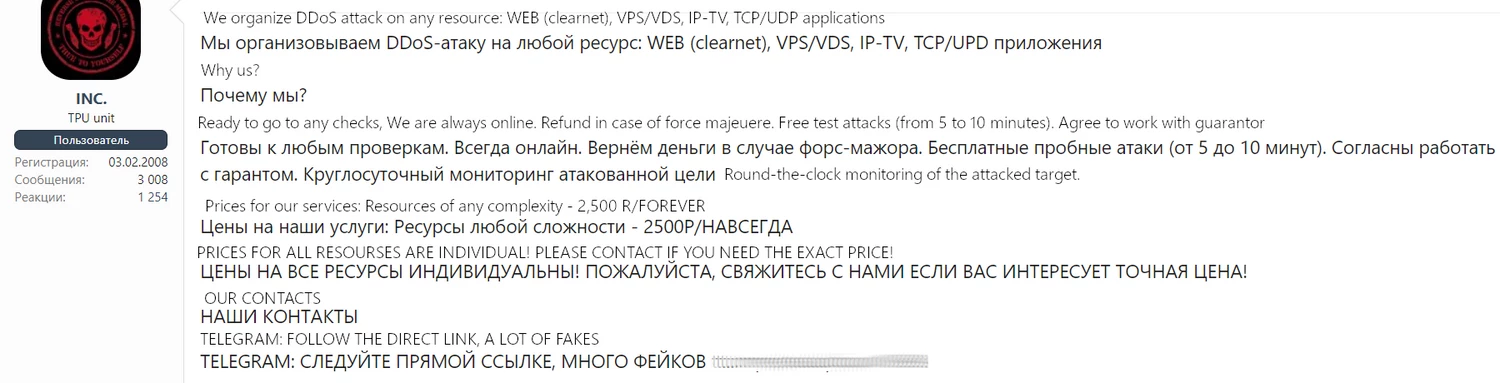

Las publicaciones en la Darknet que ofrecen servicios de ataques DDoS no son algo ridículo. Los desarrolladores de MDBotnet publicaron una publicación de copiar y pegar que promociona sus servicios por solo 2,500 rublos (~$31). Prometen la capacidad de atacar cualquier tipo de recurso web, e incluso ofrecen probar sus capacidades en ataques cortos. The DDoS-as-a-Service model todavía es bastante nuevo, por lo que es probable que los piratas informáticos atraigan clientes ofreciendo precios bastante bajos, soporte y reembolsos. Detalle extraño aquí, sin embargo, ¿Está justo debajo de la declaración sobre el precio? Dicen que los precios de todos los recursos son individuales..

Todas las negociaciones ocurren en el canal Telegram., que se convierte en una nueva tendencia. Además, Los piratas informáticos no venden el malware en sí. – solo la habilidad para usar su botnet. Esto puede hacer que la reacción a los cambios de esta amenaza sea un poco más difícil.. Afortunadamente, Las muestras de malware MDBotnet están ampliamente disponibles. a pesar de tal conspiración.

Análisis MDBotnet

Las muestras de MDBotnet que circulan actualmente no parecen estar protegidos de ninguna manera. Ni cifrado, ni se aplica codificación; El malware no utiliza ningún tipo de ofuscación ni hinchazón de secciones de PE.. Eso, sin embargo, puede ser el resultado del intento de entregar las muestras con malware cuentagotas; en un sistema ya infectado, no hay necesidad de aturdir el programa antivirus. Sin embargo, Posiblemente podría ser simplemente una ignorancia hacia las medidas de protección.. Otras familias de malware normalmente ofrecen una solución alternativa adecuada para el cifrado de carga útil, pero no pude encontrar ninguno recomendado o usado con MDBotnet.

El conjunto de carga útil contiene 2 secciones y 3 módulos; la sección Configuración aparece inmediatamente después de la conexión C2 inicial, donde el malware recibe el archivo de configuración. Módulos, sin embargo, mayormente dicen por sí mismos, ya que son responsables de la funcionalidad clave del programa – Ataques DDoS realizados con diferentes métodos. El malware es capaz de realizar Ataque SYN Flood y ataque HTTP GET. También lleva un módulo actualizador., que periódicamente se conecta al C2 y solicita posibles actualizaciones. Este es un enfoque poco común., Como la mayoría del malware suele iniciar las actualizaciones desde el lado del servidor de comandos..

Capacidades de ataque DDoS

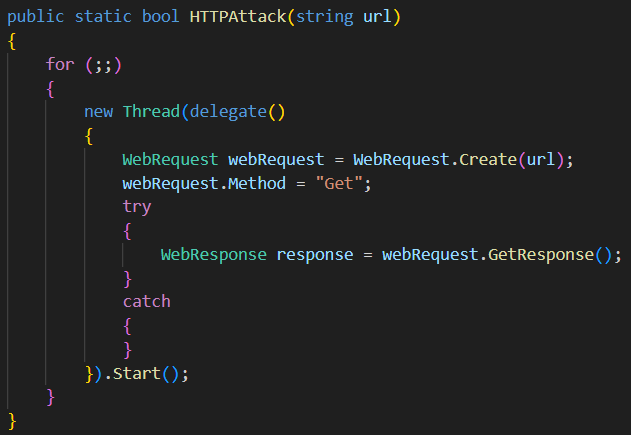

He mencionado los ataques SYN Flood y HTTP GET como los que MDBotnet puede realizar.. Este último, sin embargo, no es muy emocionante, como no hay nada sofisticado or extraordinarily efficient sobre este ataque. En este modo, el malware simplemente envía una solicitud HTTP GET al servidor de destino, esperando bloquearlo. Aunque una botnet lo suficientemente grande puede bloquear rápidamente incluso sitios bastante grandes.

Ataque SYN, sin embargo, has some interesting details. En lugar de enviar los paquetes al servidor de destino, El malware en este modo solicitará repetidamente establecer la conexión TCP con el objetivo.. En este curso de ataque, durante el protocolo de enlace TCP, el servidor de destino responderá con el paquete SYN-ACK, pero nunca reciba el paquete ACK del atacante. Eso hace que el procedimiento de establecimiento de conexión se atasque.; enviando numerosas solicitudes de conexión, es posible interrumpir seriamente el flujo de trabajo del servidor.

El detalle interesante sobre la configuración de MDBotnet es el hecho de que la adición del módulo SYN puede estar deshabilitada en la compilación.. Puede ser la señal de que este malware puede recibir más funciones en el futuro, y los módulos que permiten otros vectores de ataque se entregarán mediante un comando del servidor C2.

Protección contra MDBotnet

La respuesta a la “cómo proteger” La pregunta aquí depende del tipo de amenaza de la que estás tratando de protegerte.. Evitar ser parte de la botnet requiere un tratamiento diferente que prevenir ataques DDoS. Repasémoslos uno por uno..

Evite las fuentes de malware lo más posible. Estos días, esos son los más frecuentes grietas de software y spam de correo electrónico. Mientras que lo primero es bastante fácil de rechazar, email spam may be tricky, ya que los piratas informáticos a veces hacen todo lo posible para que el correo electrónico parezca más convincente. Aunque, no pueden repetir todos los detalles a la vez; esté atento a las direcciones de correo electrónico y las convenciones de nomenclatura.

Utilice software antimalware. Tener una herramienta de protección adecuada hará que sea mucho más fácil evitar la infección.. Incluso si la amenaza ya está en marcha, un software antimalware hará que su sistema esté limpio con solo unos pocos clics. Sin embargo, para asegurarse de que ni siquiera las amenazas más evasivas se escapen, deberías usar soluciones avanzadas, como GridinSoft Anti-Malware. Es eficaz incluso contra la mayoría de las amenazas nuevas que incluyen empaquetado y cifrado..

Para protección corporativa, hay una clase separada de soluciones. Es bastante atractivo para los maestros de botnets agregar una red corporativa completa a su posesión.. Para evitar que esto suceda, considere elegir una solución EDR/XDR adecuada, dependiendo del tamaño y extensión de su red. Las soluciones auxiliares que facilitarán la recopilación de datos y la orquestación de respuestas serán una agradable adición..

Aplicar herramientas de monitoreo de red. Este consejo funciona tanto contra una amenaza activa dentro de su red como contra ataques desde el exterior.. Incluso un simple firewall, cuando se configura correctamente, puede eliminar el tráfico maligno, independientemente de su procedencia. Afortunadamente, Direcciones IP de grandes botnets que están activos actualmente están comúnmente disponibles en lugares dedicados. Soluciones NDR, por otro lado, no sólo filtrará el tráfico, pero también ayuda a prevenir más problemas.