En julio 11, 2023, Microsoft publicó un artículo sobre cómo abordar la vulnerabilidad CVE-2023-36884. Esta violación permitido para la ejecución remota de código en Office y Windows HTML. Microsoft ha reconocido un ataque dirigido que aprovecha una vulnerabilidad al utilizar documentos de Microsoft Office diseñados específicamente. El atacante puede hacerse con el control del ordenador de la víctima creando un documento de Office malicioso, pero la víctima debe participar abriéndola..

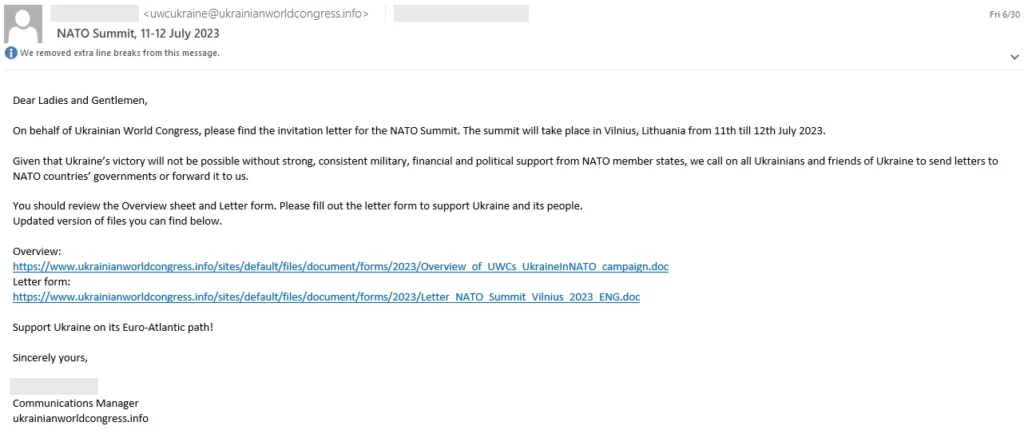

Microsoft descubrió una campaña de phishing realizado por un actor de amenazas llamado Storm-0978. Los objetivos eran entidades gubernamentales y de defensa en Europa y América del Norte.. El actor de amenazas usó señuelos relacionado con el Congreso Mundial de Ucrania y aprovechó la vulnerabilidad conocida como CVE-2023-36884.

¿Quién es la tormenta?-0978?

El grupo cibercriminal conocido como Storm-0978, con sede en Rusia, es famoso por participar en diversas actividades ilegales. Estos Las actividades incluyen la realización de ransomware. y operaciones de extorsión, campañas dirigidas para recopilar credenciales, desarrollar y distribuir la puerta trasera RomCom, y Implementación del ransomware subterráneo.

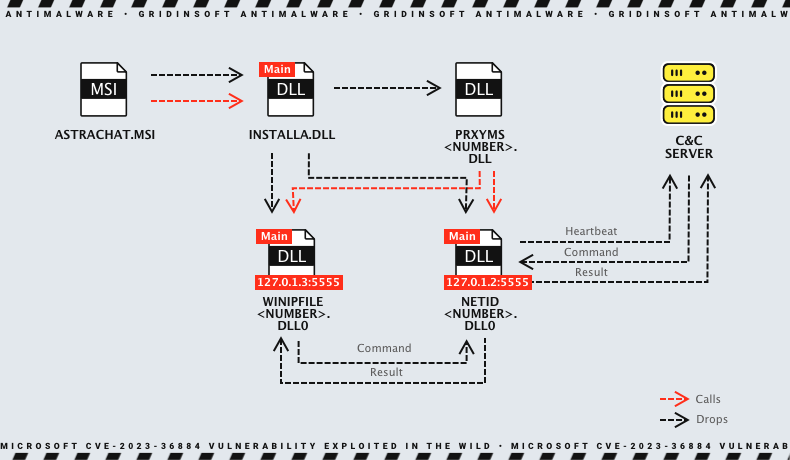

El ransomware clandestino es asociado con ransomware espía industrial, detectado en la naturaleza en mayo 2022. Microsoft identificó una campaña reciente en junio 2023 que explotó CVE-2023-36884 para distribuir una puerta trasera tipo RomCom. Esto fue hecho por un grupo conocido como Storm.-0978, OMS utilizar un sitio de phishing disfrazado de software legítimo para infectar a los usuarios. Los productos suplantados incluyen productos de Adobe., Monitor de rendimiento de red SolarWinds, Vientos Solares Orion, Escáner IP avanzado, KeePass, y señal. Los usuarios descargan y ejecutan sin saberlo archivos que resultan en la infección de la puerta trasera RomCom visitando estos sitios de phishing.

CVE-2023-36884 Explotación

Tormenta-0978 llevó a cabo una campaña de phishing en junio 2023, usando un Cargador falso de OneDrive para ofrecer una puerta trasera similar a RomCom. Los correos electrónicos de phishing estaban dirigidos a defensa y entidades gubernamentales en Europa y América del Norte, con señuelos relacionados con el Congreso Mundial de Ucrania, y condujo a la explotación a través de la vulnerabilidad CVE-2023-36884.

Durante un intento de phishing, Microsoft detectó que Storm-0978 utilizó un exploit para apuntar a CVE-2023-36884.

BlackBerry documentó el ataques a invitados para la próxima OTAN Cumbre en julio 8, pero el uso del día cero en los ataques era desconocido en ese momento.

Los atacantes utilizaron el Variante RomCom para espionaje, y Underground Ransomware se implementó para operaciones de ransomware. La campaña indica que Storm-0978 es un grupo altamente sofisticado que parece ser también Dirigirse a múltiples organizaciones en el futuro..

¿Cómo se evita la vulnerabilidad??

Las organizaciones deberían adoptar todas las estrategias de mitigación posibles hasta que se lance un parche. La vulnerabilidad se ha utilizado en ataques dirigidos., y la noticia de su existencia sin duda llevará a otros atacantes a intento de replicar el exploit.

Microsoft ofrece realizar el truco de registro para evitar la explotación. En regedit, sigue el siguiente camino y encuentra allí FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION llave.

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl\

Allá, crear valores REG_DWORD con datos 1 con los nombres de aplicaciones explotables:

- excel.exe

- gráfico.exe

- MSAccess.exe

- MSPub.exe

- Powerpnt.exe

- Visio.exe

- WinProj.exe

- WinWord.exe

- Wordpad.exe

Aunque, parcheando la brecha en esa manera no siempre es suficiente. Los piratas informáticos conocen la solución ofrecida y pueden encontrar una manera de revertirla o explotar la infracción eludiendo cualquier bloqueo de registro. Por esta razón, También recomiendo tener medidas de seguridad proactivas y reactivas..

- Active la protección proporcionada en la nube en su software antivirus para defenderse contra métodos de ataque en constante cambio. El aprendizaje automático basado en la nube puede detectar y bloquear la mayoría de las amenazas nuevas y desconocidas.

- Haga una copia de seguridad de sus datos y almacene esas copias de seguridad fuera de línea o en una red separada para mayor protección. Las copias de seguridad son la kriptonita de los ataques de ransomware, ya que no pueden hacer nada si recuperas todo.

- Siempre que sea posible y práctico, habilitar actualizaciones automáticas de software en todos los dispositivos conectados, incluyendo su computadora y teléfono móvil.

- Para mantenerse seguro en línea, es crucial para Verifique siempre la autenticidad de los enlaces y archivos adjuntos de correo electrónico. antes de abrirlos, especialmente si provienen de una fuente no confiable.

- Utilice soluciones CDR. CDR, o Desarmado y Reconstrucción de Contenido, es el nombre de un sistema de gestión de contenidos que tiene como objetivo particular la seguridad de los documentos.. Elimina el contenido activo del documento., haciendo imposible explotar.

Parche CVE-2023-36884

Microsoft todavía necesita lanzar un parche para CVE-2023-36884. Esta sección se actualizará a medida que haya más información disponible.. Sin embargo, incluso después de encontrar un parche, vale la pena ser cauteloso, observa cada uno de tus movimientos en Internet, y Siga siempre la regla Zero Trust.