Microsoft SmartScreen demostró ser una forma eficaz de aprobar la legitimidad de la aplicación, comprobando el propio certificado.. Con tiempo, Microsoft trabajó mucho para hacerlo más eficiente y sostenible para la piratería, pero eso nunca logró que ni siquiera un solo mecanismo fuera seguro contra las infracciones de día cero.. Una nueva vulnerabilidad que permite saltarse la protección SmartScreen ya está en uso y llega a una gran cantidad de usuarios. ¿Cómo funciona y cómo evitar problemas?? Echemos un vistazo.

¿Qué es Microsoft SmartScreen??

Para quienes no están familiarizados con los mecanismos de seguridad internos en Windows, Microsoft SmartScreen es una utilidad de seguridad que notifica al usuario si la aplicación que intenta ejecutar es peligrosa. La forma clave en que entiende la seguridad es la certificado digital de la solicitud. Este último debe tener una firma válida de una empresa o desarrollador.. La autoridad certificadora (California) asegura el uno, Así que solo pasarán los legítimos..

Los usuarios pueden notar que SmartScreen funciona cuando inician una aplicación sin certificado, o cuando el que esta desactualizado. Aparece una ventana emergente, advirtiendo al usuario que puede ser peligroso ejecutar esa cosa, y así SmartScreen prohibió su ejecución inmediata. Seguro, no siempre funciona perfectamente, bloquear programas legítimos que tienen certificados obsoletos – Ese suceso desafortunado puede ocurrir incluso con desarrolladores conocidos.. No obstante, Los hackers encontraron una manera para eludir ese mecanismo y hacer que los programas se ejecuten independientemente del certificado.

Nueva forma de explotación de SmartScreen

Los actores de amenazas nunca duermen, especialmente cuando las empresas cuyos productos solían explotar empiezan a poner radios en las ruedas. Cambios recientes en la política de Microsoft respecto a la ejecución de los archivos llegados de Internet hizo que fuera problemático propagar malware de la forma habitual. En particular, un enorme volumen de malware que los ciberdelincuentes generalmente entregaban a través de macros vulnerables en MS Office cesó con este cambio. Por esta razón, decidieron abordar el hackeo de la seguridad de Windows desde un ángulo diferente.

La nueva brecha es no tener muchos conceptos realmente nuevos.. CVE-2023-24880 describe una forma de ejecutar sin problemas el archivo MSI con una firma específicamente pitufada. No incluye una firma Authenticode válida., pero el mal formado. bajo esa condición, el SmartScreen devolverá un error y permitirá la ejecución. Pero resulta que, este punto exacto que los delincuentes estaban explotando antes, pero con el uso de otros tipos de archivos. En noviembre 2022, Los actores de amenazas asociados con el ransomware Magniber usaban archivos JavaScript con una firma falsificada prácticamente de la misma manera.. esa vulnerabilidad, a su vez, recibió un índice de CVE-2022-44698.

Explicación del exploit SmartScreen

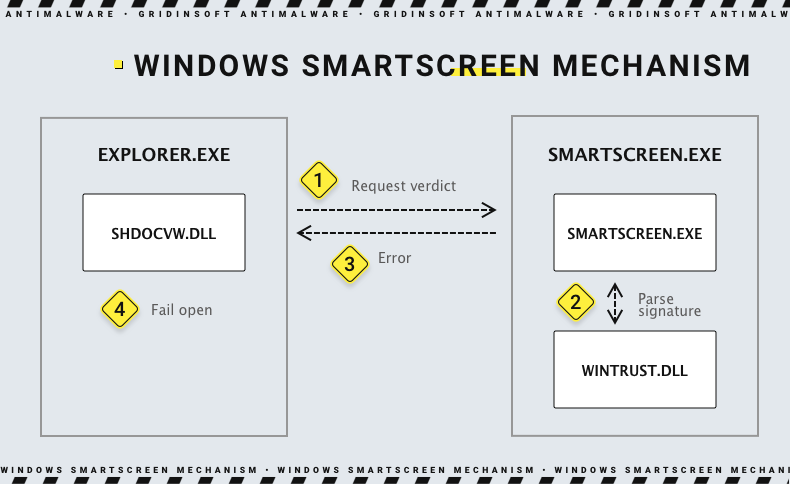

Debajo de la cubierta, El mecanismo de confusión de los mecanismos de seguridad se parece al siguiente.. Hay 3 elementos en el sistema que se utilizan para asegurarse de que el programa sea legítimo y esté listo para funcionar sin la advertencia SmartScreen. Esos son shdocvw.dll, wintrust.dll – una biblioteca que ayuda al SmartScreen a tomar una decisión, y el exacto pantalla inteligente.exe.

Durante el chequeo normal, SmartScreen solicita wintrust.dll y le solicita que analice la firma del programa.. Si todo esta bien, el programa se inicia sin ninguna advertencia. cuando no es, un shdocvw.dll mostrará una ventana de advertencia. Mientras trabaja con un certificado específicamente falsificado, SmartScreen solicita rutinariamente verificación a wintrust.dll. esa solicitud, sin embargo, devuelve un valor que hace que smartscreen.exe envíe un mensaje de error a shdocvw.dll. Este último no podrá arrancar en tales condiciones., hacer que el programa se ejecute sin restricciones.

La forma en que falsifican certificados se oculta en la estructura SignedData en las secciones del archivo.. Entre otras cosas, Lleva certificados que validan la firma y la estructura SignedInfo.. Toda esta información es necesaria para que wintrust.dll garantice la validez de la firma.. Para ayudarle a navegar por estas secciones, hay un puntero de estructura CERT_CONTEXT. Los piratas informáticos obligan a este puntero a obtener un valor NULL dándole una firma que no contiene el número de serie de SignerInfo. La salida E_INVALIDARG resultante va a shdocvw.dll, haciéndolo fallar también. Como ya mencionamos, este mecanismo es idéntico al utilizado en CVE-2022-44698.

¿Es peligrosa esta vulnerabilidad??

Obviamente, esta infracción es la que debe preocuparnos. Los delincuentes buscan otra forma de ejecutar malware en el dispositivo sin activar alarmas, es obvio que algo así se utilizará. Y el mismo grupo de ladrones cibernéticos – Magniber – ya lo está usando. Según los informes, anotaron varias víctimas a principios de la primavera. 2023, usando archivos .msi con un certificado modificado. El grupo solía implementar ransomware en sistemas de usuario único desde 2018, atacando principalmente a usuarios de Tailandia y Corea del Sur. La característica distintiva de ese ransomware es que una sola muestra agregará una firma única a los archivos cifrados.. Habiendo dicho eso, Los delincuentes generan una muestra única para cada pequeño grupo de víctimas., haciendo que los brotes sean difíciles de rastrear. Otra cosa notable es el uso de vulnerabilidades para implementar malware, como el tema del artículo..

Aún, nada impide que otros ciberdelincuentes utilicen esa brecha. Microsoft ya lanzó un parche en su Marzo 14 Martes de parches (KB5023706), pero como suele pasar, los usuarios no se apresuran a instalarlo. Parches anteriores que solucionaron vulnerabilidades críticas, como el infame EternalBlue, por ejemplo, todavía no se han instalado lo suficientemente masivamente como para evitar que esta infracción se explote con éxito. Y es incluso menos probable que el parche menor que cierra una vulnerabilidad no tan conocida se instale a tiempo..

Cómo mantenerse seguro?

Estar protegido contra las amenazas cibernéticas modernas debería ser una preocupación importante tanto para los usuarios domésticos como para los corporativos.. Algunas medidas, especialmente en corporaciones, están a punto de implementarse globalmente y bajo el control de administradores de sistemas/equipos de ciberseguridad. Pero hay suficientes lugares donde podemos atar personalmente lo suelto..

- Evite iniciar archivos desde una fuente no confiable. Programas o archivos que obtuviste en algún lugar de Internet., particularmente de sitios con software pirateado o foros anónimos, debe ser tratado con precaución. Si no puedes evitar interactuar con él, intentar verifique el elemento descargado con software anti-malware, o utilizando servicios como VirusTotal. Pero la mejor manera de tener menos dolor de cuello es utilizar sólo fuentes oficiales..

- Sospeche de cualquier correo electrónico que reciba. Una de las fuentes más populares de archivos maliciosos son los correos electrónicos no deseados.. Bastante seguro, puede ser difícil distinguir el uno, especialmente cuando los piratas informáticos hacen todo lo posible para disfrazarlo de legítimo. Aún, comprobando algunas cosas, como la dirección del remitente, y apelando al sentido común hará la tarea mucho más fácil.

- Actualice su software con la mayor frecuencia posible. Todos los proveedores de software lanzan actualizaciones menores no solo para molestarte con la ventana emergente "actualízame".. Más amenudo, tales cosas contienen correcciones de errores, y lo que es más importante – parches de vulnerabilidad. Hay varios nombres que productos debe cuidarse especialmente bien – Adobe, Microsoft, y oráculo. Sin embargo, tampoco se van a ignorar otras actualizaciones..

- Utilice el software antimalware de mejor calidad. Siempre es útil tener algo que te resuelva ciertos problemas.. En lugar de gastar tiempo y esfuerzo intentando descubrir si el archivo es malicioso o no, Puedes pedirle a un programa que lo haga por ti.. Por supuesto, no todos serán aptos para hacer frente a las amenazas que describía anteriormente. Debe elegir el que pueda presumir de un sistema de escaneo de múltiples componentes y la capacidad de brindar protección en ejecución.. Te recomiendo que pruebes GridinSoft Anti-Malware: puede detectar cualquier amenaza., gracias a la red neuronal y al perfecto sistema de detección proactiva.