Microsoft ha advertido de los ataques en curso a los clústeres de Kubernetes que ejecutan Kubeflow (un proyecto de código abierto que permite ejecutar computación de aprendizaje automático súper potente sobre clústeres de Kubernetes).

Los delincuentes los utilizan para implementar contenedores maliciosos que extraen las criptomonedas Monero y Ethereum..

Los investigadores dicen que los ataques parecen ser una continuación de una campaña que fue descubierto pasado abril. Aunque esa campaña alcanzó su punto máximo en junio y luego disminuyó, Nuevos ataques comenzaron a finales de mayo. 2021 cuando los investigadores notaron un aumento repentino en las implementaciones de la biblioteca de aprendizaje automático de código abierto TensorFlow, adaptado para la minería.

En este caso, Las implementaciones en diferentes clústeres ocurrieron simultáneamente..

Aunque los pods utilizados por los hackers fueron tomados del repositorio oficial de Docker Hub, fueron modificados para minar criptomonedas. Al mismo tiempo, Todos los pods se nombran de acuerdo con la canalización secuencial.{patrón aleatorio} patrón, lo que ahora hace que sea bastante fácil detectar posibles compromisos.

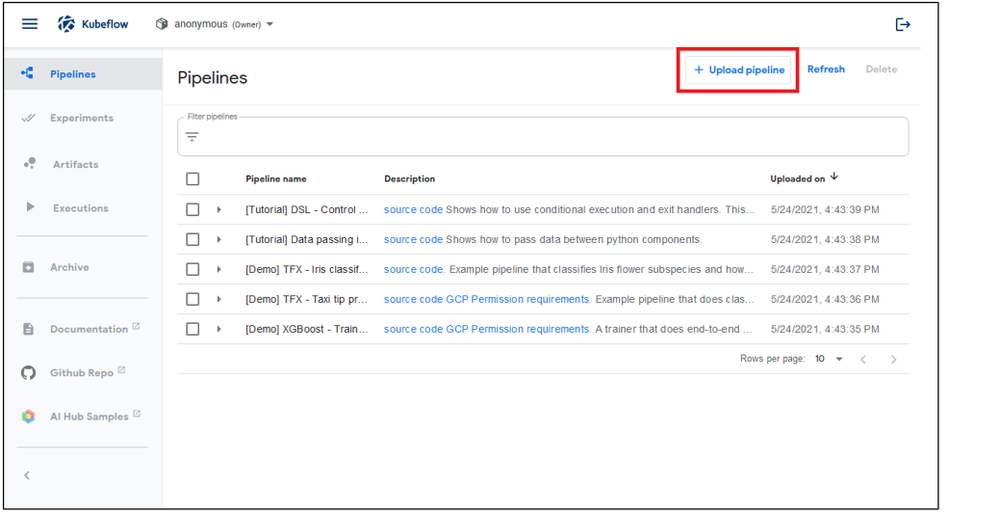

Según la empresa, para obtener acceso a los clústeres y desplegar mineros en ellos, Los atacantes buscan en la red paneles de Kubeflow configurados incorrectamente y disponibles públicamente que deberían estar abiertos solo para acceso local..

Los atacantes implementan al menos dos módulos separados en cada uno de los clústeres comprometidos.: uno para minería de CPU y otro para minería de GPU. Así que, XMRig se utiliza para minar Monero usando una CPU, y Ethminer se utiliza para extraer Ethereum en una GPU.

Microsoft recomienda que los administradores siempre habiliten la autenticación en los paneles de Kubeflow si no pueden aislarse de Internet y controlar sus entornos. (contenedores, imágenes, y los procesos que ejecutan).

Déjame recordarte que escribí eso. Microsoft desarrolló un entorno de laboratorio SimuLand para simular ciberataques.