Creador de señales, renombrado criptógrafo, hacker, investigador y anarquista Moxie Marlinspike estudió los productos de la famosa empresa cibercriminal israelí Cellebrite e identificó una serie de vulnerabilidades en su trabajo.

En particular, los errores le permitieron ejecutar código malicioso en una computadora con Windows que se usaba para analizar dispositivos.

Permítanme recordarles que Cellebrite son ciberdelincuentes independientes que se especializan en extraer datos de dispositivos móviles. (iOS y Android). Por ejemplo, muchos años atrás, Una empresa israelí fue nombrada principal candidata para el papel de contratista del FBI cuando los agentes del orden buscaban especialistas para piratear el iPhone de un terrorista..

En general, Cellebrite ha ayudado a gobiernos y organismos encargados de hacer cumplir la ley de todo el mundo a piratear teléfonos móviles incautados. (principalmente a través de la explotación de vulnerabilidades que los fabricantes de dispositivos han ignorado).

Se desconoce cómo Marlinspike obtuvo acceso al equipo de Cellebrite. Irónicamente dice que esto sucedió debido a una «increíble coincidencia»: supuestamente caminó por la calle y «Vi un pequeño paquete caer del camión.» con el logotipo de Cellebrite.

Probablemente, no fue tan difícil adquirir un conjunto así. De nuevo en 2016, Vice periodistas de placa base llevado a cabo su propio experimento, lo que demostró que cualquiera puede comprar un conjunto de este tipo.

En el blog de Señal, el experto explica que el software de Cellebrite funciona analizando datos de una fuente no confiable. Eso es, el software acepta una entrada que puede estar formateada incorrectamente, y esto puede provocar corrupción de información en la memoria., lo que conducirá a la ejecución de código arbitrario en el sistema.

El investigador también descubrió que el software Cellebrite utiliza un antiguo código fuente abierto., que los desarrolladores de Cellebrite no han actualizado durante casi diez años (aunque se han publicado actualizaciones de seguridad más de una vez durante este tiempo).

Como resultado, Marlinspike pudo ejecutar código arbitrario en la máquina Cellebrite cuando analizó un archivo especialmente preparado en un dispositivo escaneado..

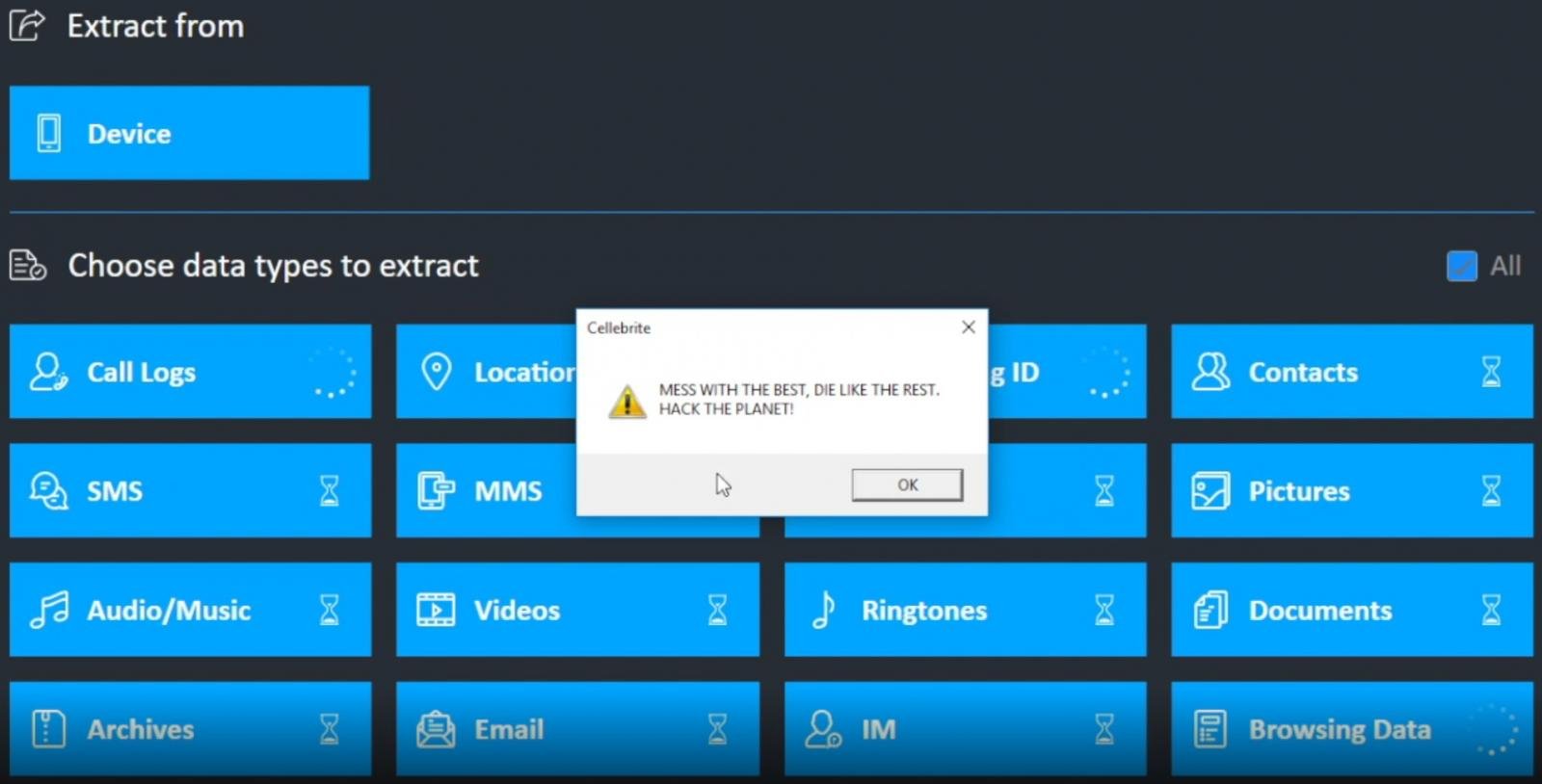

Marlinspike ha publicado una prueba de éxito para un producto UFED, su carga útil utiliza la API de Windows MessageBox:

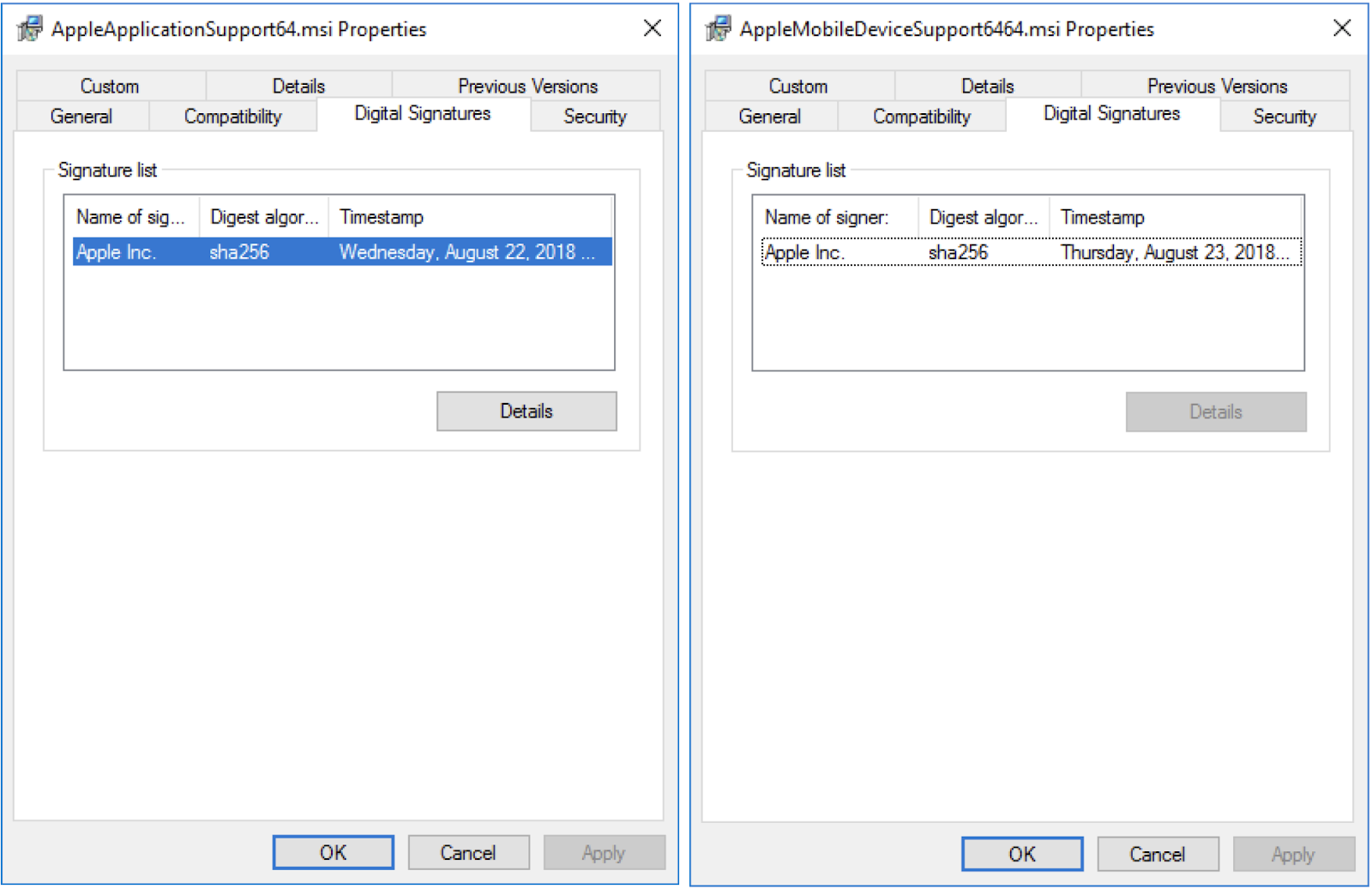

Además, Marlinspike encontró paquetes MSI firmados digitalmente de Apple en el instalador de Packet Analyzer. Parecen haber sido extraídos del instalador de Windows para iTunes. 12.9.0.167 y contiene archivos DLL que ayudan al software Cellebrite a interactuar y recuperar datos de dispositivos iOS.

Marlinspike resume que estará encantado de proporcionar a los desarrolladores de Cellebrite detalles de todas las vulnerabilidades si la empresa responde haciendo lo mismo con todas las vulnerabilidades que utiliza para sus servicios. «ahora y en el futuro.»

Representantes de Cellebrite ya lo he dicho a los medios eso para la empresa es muy importante «la seguridad e integridad de los datos de los clientes,» y también aseguró que «comprobar y actualizar constantemente» su software. Al mismo tiempo, la empresa no hizo ningún comentario sobre los problemas descubiertos por el experto de ninguna manera, y no dijo si la empresa tenía permiso para utilizar el software de Apple..

Permítanme recordarles también que hablamos de la Investigador muestra cómo robar un Tesla Model X en pocos minutos.