Otra vulnerabilidad en el producto estrella de la corporación Atlassian, Confluencia, permite a los piratas informáticos acceder a los servidores y volcar los datos. Como afirma la empresa, el problema radica en la autorización inadecuada dentro de las aplicaciones del Centro de datos y del Servidor. La compañía ya ofrece los parches para este incumplimiento.

La vulnerabilidad del servidor y el centro de datos de Confluence provoca la pérdida de datos

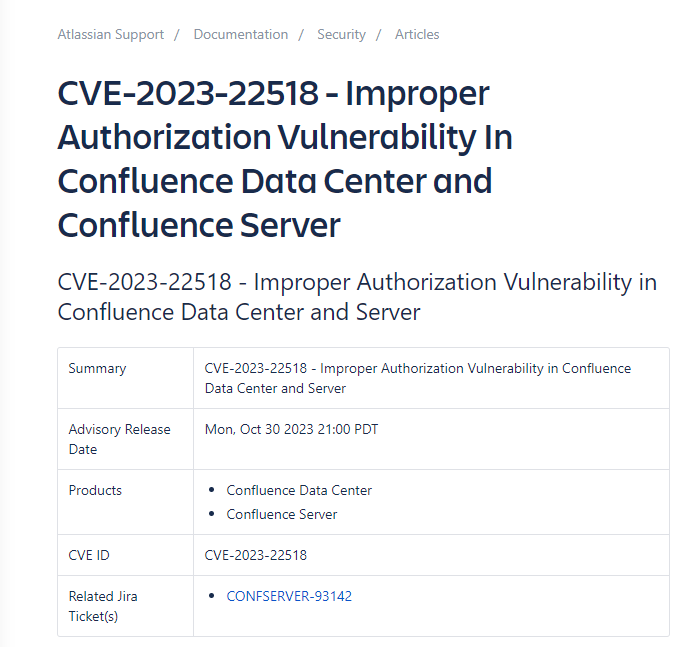

Como suele suceder con cualquier vulnerabilidad dentro de la autorización/validación de entrada, la nueva brecha en Confluence obtuvo una calificación CVSS bastante alta – 9.1/10. Todas las versiones de Confluence Data Center y Server son susceptibles a esta vulnerabilidad. Aunque, Buenas noticias para los clientes: los desarrolladores descubrieron la infracción y no se explota en la naturaleza. Al menos todavía.

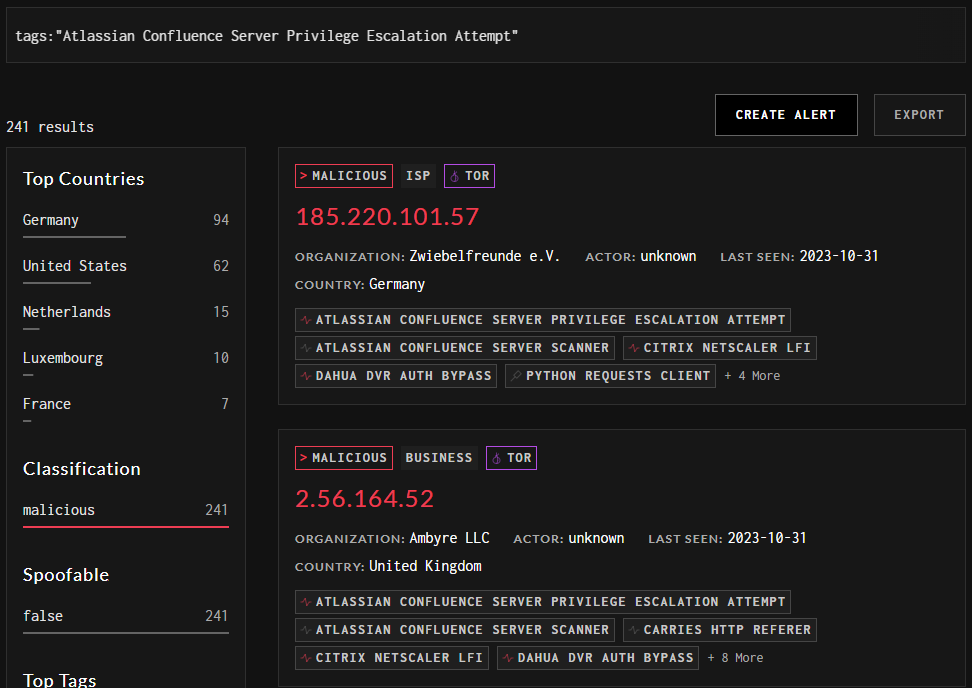

Actualmente, Ni la empresa ni los investigadores muestran ningún exploit PoC para esta falla.. Y dentro de este breve lapso de tiempo, antes de que los piratas informáticos encuentren la manera de utilizar la vulnerabilidad, Será una gran idea instalar los parches que ofrece la empresa.. A pesar de la vulnerabilidad que afecta a todas las versiones de centros de datos y servidores jamás lanzadas, Los parches cubren sólo la versión más utilizada..

De hecho, CVE-2023-22518 no es la única vulnerabilidad de seguridad reciente en la confluencia. Hace unas pocas semanas, en octubre 5, El mundo de la ciberseguridad estaba alborotado. debido a un descubrimiento de día cero en la misma solución de Centro de Datos y Servidor. Según se informa, este exploit se utilizó más tarde., por una tormenta-0062 también conocido como banda de cibercrimen DarkShadow. La infracción permitió a los piratas informáticos acceder a los servidores de Confluence y crear cuentas con privilegios de administrador sin necesidad de ningún permiso.. Mientras que para una empresa más pequeña o un producto más especializado esto puede no ser tan crítico., Es bastante malo para un software enormemente popular que desarrolla Atlassian..

Los parches de Confluence para CVE-2023-22518 están disponibles

El hecho de que el compañero fuera el primero en describir la infracción añade el lado positivo a la historia.. Junto con el informe sobre el problema descubierto., inmediatamente lo liberaron actualizaciones de seguridad que están llamados a parchar el exploit. Y aunque el exploit anterior funcionaba solo en la versión Data Center y Server 8+, el nuevo hace que todas las versiones sean susceptibles de explotación.

Como hay varias versiones principales de la solución en uso, el co ha hecho parches para cada uno de ellos:

| Nombre del producto | Versiones |

|---|---|

| Centro de datos y servidor de Confluence |

|

Para mitigaciones, Atlassian solo ofrece cambiar la instancia vulnerable del producto al modo fuera de línea. Sí, Esto significa efectivamente detener cualquier operación relacionada con la Confluencia., aunque si no hay forma de implementar las últimas actualizaciones, no hay muchas otras opciones disponibles.

Cómo protegerse contra las vulnerabilidades del software?

Pozo, como se puede ver, prácticamente cualquier solución de software puede tener vulnerabilidades. Marcas, Los desarrolladores y cosas similares no influyen.: si hay algo que hackear, será hackeado. Allá, sólo su rápida reacción y la presencia de la seguridad adecuada es lo que puede proteger su sistema.

Sistemas EDR/XDR que utilizan una política de confianza cero son la mejor manera de protegerse de ataques de explotación. Su protección integral les permite rastrear, analizar y detener cualquier actividad sospechosa. Mientras tanto La confianza cero no dejará ninguna posibilidad. para explotación incluso en una aplicación altamente confiable. Tratan cualquier aplicación como potencialmente peligrosa, Por lo tanto, incluso Confluence se comprobará tan aproximadamente como un subprograma Java de la Web..

Esté atento a las noticias recientes sobre ciberseguridad. Eventos como nuevas vulnerabilidades, o las empresas pirateadas con su uso obviamente causan discusiones masivas. Seguro, no todos tocarán el software que utilizas, pero estar alarmado vale la pena.

Actualice periódicamente el software o aplique parches de mitigación.. La mayoría de las actualizaciones menores son necesarias no sólo para corregir algunos errores menores., sino también para parchear vulnerabilidades de seguridad. Un buen hábito aquí es ver las notas del parche: pueden revelar rápidamente si la actualización está relacionada con la seguridad o trae otras cosas.. Para grandes empresas, con decenas de ordenadores en la red, Puede resultar complicado actualizar el software de una sola vez., entonces tomar una decisión es importante.