Hoy existe una carrera armamentista entre ciberdelincuentes y fabricantes de antimalware. Mientras que algunos lanzan una solución para una amenaza existente, otros deben desarrollar nuevas lagunas. Recientemente, Los expertos en ciberseguridad notaron que muchas familias de malware usaban archivos adjuntos de OneNote para infectar a sus víctimas.. Desde OneNote se considera una aplicación robusta que Microsoft ha desarrollado para tomar notas fácilmente, Los piratas informáticos no pudieron evitar aprovecharlo para sus nefastos propósitos.. Próximo, Analizaremos algunas formas relativamente nuevas de difundir el conocido troyano bancario Qakbot..

¿Qué es Qbot??

Antes de pasar a los métodos de distribución, recapitulemos QakBot. Malware Qakbot (QuakBot, o Qbot) es un troyano bancario diseñado para robar información confidencial de computadoras con Windows. Para principiantes, cabe mencionar que este tipo de malware no es nada nuevo, y apareció en 2007. Desde entonces, ha sufrido muchos cambios, ante todo destinado a eludir las funciones de seguridad. Lo que ha permanecido igual, sin embargo, es el método de distribución. En la mayor parte, es spam de correo electrónico. Sin embargo, después de infectar una máquina, QakBot puede propagarse a otros dispositivos de la red.

Además, tiene protección modular. Por eso, el operador puede personalizarlo completamente según los objetivos. Por ejemplo, puede ser reconocimiento de red, registro de teclas, robo de credenciales, implementación de redes de bots, o ransomware. En algunos casos, Las botnets bajo el gobierno de QakBot estaban entregando Balizas CobaltStrike.

Distribución mediante OneNote mediante lotes & Potencia Shell

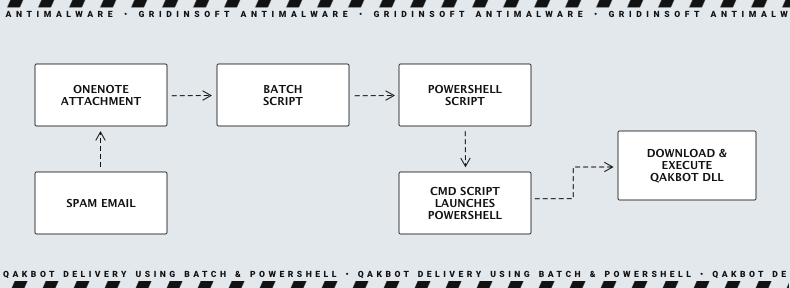

El método principal de propagación de Qakbot es a través del spam de correo electrónico. Previamente, un correo electrónico fraudulento contenía un archivo de MS Office con un macro maliciosa oculta en su interior. Sin embargo, después Microsoft deshabilitó por la fuerza la ejecución de cualquier macro proveniente de Internet, Qakbot comenzó a adjuntar el archivo adjunto de OneNote. Generalmente, un correo electrónico de este tipo contiene algo como «RE: Historia de éxito de contratación de DRCP…» y los archivos adjuntos suelen estar enmascarados como archivos legítimos y nombrados, por ejemplo, «Contratos – Copiar.uno».

Un Se abre una página adjunta de nube falsa. cuando la víctima abre el archivo adjunto de OneNote. Esto esta hecho para que la víctima haga clic en el archivo BAT (llamémoslo Open.bat) que está integrado en los contratos – Copiar.uno. Se inicia un script de PowerShell tan pronto como el usuario ejecuta este archivo, que a su vez pone un archivo CMD con el nombre condicional «i.cmd» en el %temperatura% carpeta y la ejecuta. Esta acción se realiza en un modo oculto para el usuario y no muestra ninguna notificación. Luego utiliza un script de PowerShell para descargar un archivo GIF usando el comando Invoke-Webrequest.. Aunque este archivo se guarda como un archivo JPG en %% de datos del programa, no tiene nada que ver con archivos de imagen. En cambio, es un archivo DLL ejecutable de Qakbot que Rundll32.exe ejecuta con el «Viento» parámetro.

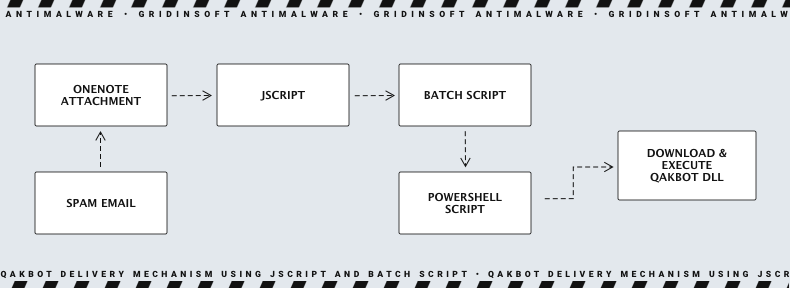

Distribución a través de OneNote usando Jscript (.jse) archivo

De manera similar al punto anterior, La etapa inicial del proceso de infección ocurre a través de correos electrónicos de phishing., que también contiene un archivo adjunto de OneNote. Sin embargo, a diferencia del último final, este archivo adjunto incluye un archivo JSE. Este archivo también contiene un archivo Bat oculto., generalmente disfrazado de «Abrir» botón. Después de que el usuario haga clic en este botón, se inicia el archivo por lotes. El script de PowerShell descarga el archivo pseudo-gif en una carpeta temporal del sistema. Este archivo también es diferente de lo que parece.. Es un archivo DLL ejecutable de Qakbot que realiza el proceso de despliegue de rutina., Lo mismo que en cualquier otro escenario..

Distribución mediante aplicación html (.hta) archivo

A finales de enero 2023, Los operadores de Qakbot comenzaron a experimentar con este nuevo método de distribución.. Es identico al modo anterior, excepto que en lugar de un archivo JSE, Los archivos de OneNote contienen una aplicación HTML integrada (archivo HTA). Cuando el usuario hace clic «abierto» en la página de OneNote, coloca un archivo .hta incrustado ejecutado por mshta.exe en segundo plano. El script en el archivo HTA utiliza la aplicación curl.exe legítima para cargar el archivo DLL de Qakbot en el C:\Datos del programa carpeta y luego ejecutarla. La carga útil de Qakbot se inyecta en el Administrador de tecnología auxiliar de Windows «AtBroker.exe» para ocultar su presencia.

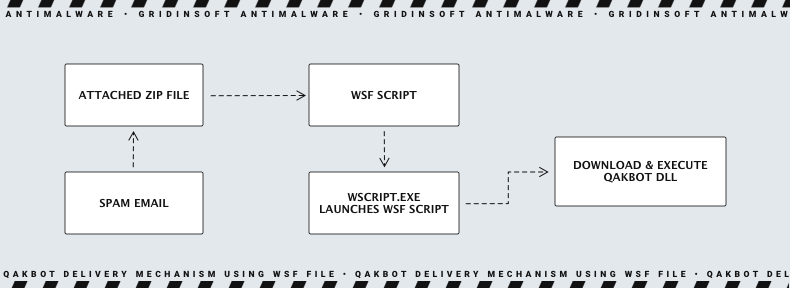

Distribución mediante Windows Script (.FSM) Archivos

En este caso, el correo electrónico de phishing contiene un archivo adjunto en forma de archivo zip con un nombre aleatorio, p.ej., «Documento compartido desde la nube 540318.zip». Puede haber varios archivos en el archivo., incluyendo un archivo wsf. Este archivo contiene JScript malicioso entre certificados digitales. Por lo tanto, cuando una víctima intenta abrir el archivo .wsf, ejecutará el código para descargar el archivo DLL de Qakbot. Generalmente, esta cargado en el C:\Datos del programa directorio y ejecutar usando «Rundll32.exe» con el parametro «Viento».

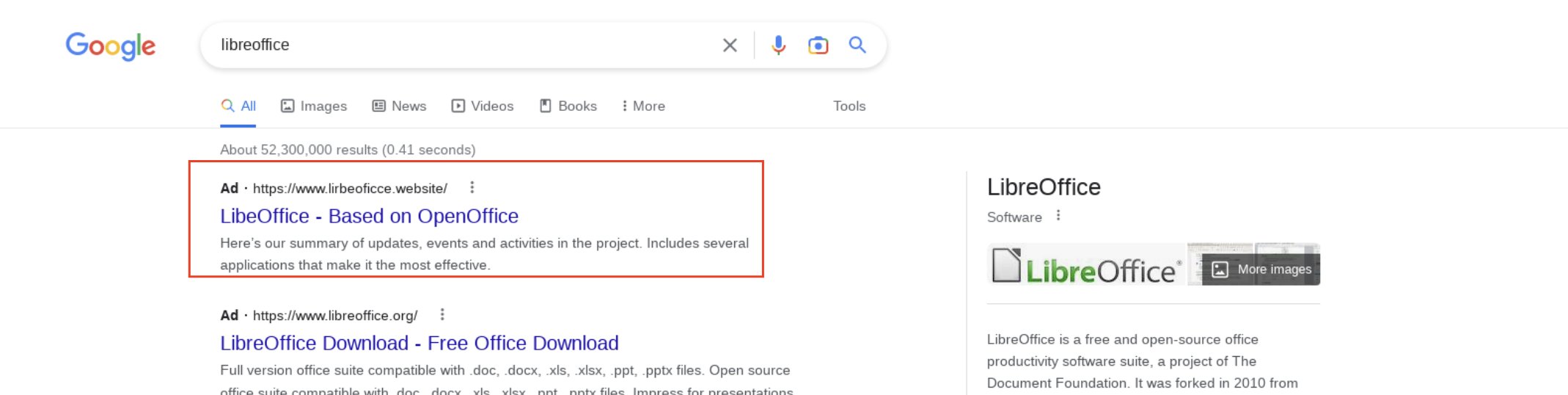

Distribución mediante Google Ads

Desde Microsoft, por defecto, bloquea la ejecución de macros en archivos de Office descargados de Internet, Los atacantes encuentran formas cada vez más sofisticadas de distribuir malware.. Así últimamente, ha habido una significant surge in malicious ads que conducen a una página falsa de un programa legítimo. Así últimamente, Ha habido un aumento significativo en la publicidad maliciosa., que conduce a una página falsa de un programa legítimo. Sin embargo, en lugar del programa legítimo, el usuario recibe malware. Normalmente puede ser un archivo .exe o .msi., que contiene malware y Muchas secciones vacías para evitar la detección por parte del motor antimalware., ya que supera su límite de tamaño de archivo.

Cómo evitar la infección por Qakbot Malware

Para minimizar el riesgo de infección por Qakbot Malware, Recomendamos seguir las prácticas de ciberhigiene y las recomendaciones a continuación.:

- Tenga cuidado al tratar con el correo electrónico. Por favor no abras emails from unknown or unverified senders.

- Evitar downloading pirated software de sitios no verificados como Torrent/Warez. Más amenudo, El software pirateado contiene bonificaciones desagradables en forma de troyanos o ransomware..

- Utilice contraseñas seguras, actualizarlos regularmente, y utilizar autenticación multifactor donde sea posible. Las contraseñas que son demasiado fáciles pueden verse comprometidas por fuerza bruta. La autenticación multifactor puede proteger las contraseñas si las violaciones de datos las han comprometido.

- Usar una fuerte solución de seguridad en todos los dispositivos, incluyendo PC, portátiles, y dispositivos móviles.

- Include data loss prevention (DLP) soluciones en sistemas de empleados.

Conclusión

El malware Qakbot proporciona un excelente ejemplo de cómo está cambiando el panorama de amenazas.. Su compleja estructura, impacto, y distribución subrayan la importancia de mantener la vigilancia de la ciberseguridad. Además, como se discutió al principio, Los atacantes que utilizan Qakbot adaptan constantemente sus métodos., utilizar vectores de ataque innovadores, como archivos adjuntos de OneNote y Google Ads, para evitar la detección, Reforzando la necesidad de medidas de seguridad proactivas y sólidas..