Una vulnerabilidad recientemente descubierta en SLP, un protocolo de red heredado, puede usarse para aumentar desastrosamente la eficiencia de los ataques DDoS. Como dicen los investigadores, el uso de la vulnerabilidad SMP puede aumentar el factor de amplificación de un ataque hasta 2200 veces – un nivel invisible.

¿Qué es el SLP??

En primer lugar, aclaremos las cosas. SLP, o Protocolo de ubicación del servicio, Es un protocolo heredado que proporciona interactividad a los dispositivos LAN.. Simplemente pon, permite que todos los dispositivos de la red vean las formas de interactuar entre sí. Su objetivo principal era facilitar la configuración de servidores de archivos., printers Y cosas como esa. Los dispositivos informaban sobre su presencia y actividad., y estaban aceptando los comandos vía SLP. Con tiempo, aparecieron otros medios de comunicación con tales dispositivos – como UPnP o DNS-SD. No obstante, la tecnología sigue siendo demandada, especialmente en lugares donde se utiliza hardware antiguo.

Investigadores de BitSight, quien afirmó la detección de una nueva vulnerabilidad, detectado más de 2000 Organizaciones de todo el mundo que utilizan este protocolo.. Incluye ~54.000 instancias de uso del protocolo SLP. Por eso, Esta tecnología es difícil de llamar "muerta" o "no utilizada".. Y tener la posibilidad de explotarlo de cualquier forma puede tener consecuencias desastrosas..

La vulnerabilidad SLP provoca una amplificación DDoS invisible

Ataques DDoS que dependen de dispositivos IoT no son algo nuevo. Pero usando CVE-2023-29552, es posible llevarlos a una escala completamente diferente. Esta vulnerabilidad permite a un adversario registrar servicios dentro de la red que utiliza SLP, y enviarle comandos mediante una conexión UDP. No tiene un gran potencial para fines de piratería informática., pero Estos pseudoservicios pueden causar estragos en las redes.. Lo único que limita a los piratas informáticos en sus ataques es la cantidad máxima de servicios admitidos por el protocolo..

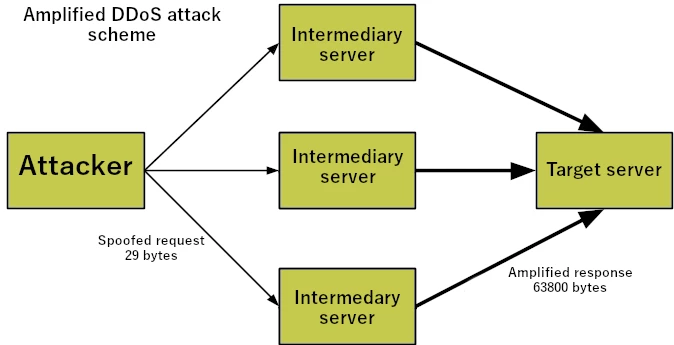

DDoS amplification attack es bastante simple en su esencia. En lugar de enviar una solicitud directa a un servidor de destino, los delincuentes envían una pequeña solicitud a un servidor intermediario. La solicitud se elige específicamente para exigir un paquete de respuesta mucho más amplio.. Y el truco clave que hay falsificar la IP de origen de la solicitud y listo – si, Lo has adivinado bien: la IP de un objetivo. Tener cantidades extremas de servicios en la red., listo para responder a las solicitudes, es fácil bloquear incluso objetivos bien protegidos. Además, Los delincuentes pueden aumentar el tamaño del paquete de respuesta hasta sus límites. 65,000 bytes. Teniendo en cuenta que, un factor de amplificación puede alcanzar 2200 – 500KB de tráfico enviado en solicitudes terminará en 1,7 GB en respuestas. Comparar, uno de los ataques DDoS más masivos – contra AWS en 2020 – tenía un factor de amplificación de 55X.

Cómo protegerse contra esta infracción?

Ser un tipo de ataque bastante popular y ampliamente utilizado., DDoS obligó a la creación de una gran cantidad de medidas de contraataque. Se puede implementar en todos los niveles posibles, desde un diseño de red específico hasta servicios en la nube que responderán por usted.. Sin embargo, en este caso específico, La estrategia defensiva debe construirse a partir de asegurar la vulnerabilidad SLP.

El problema aquí es que este protocolo no recibe actualizaciones por sí mismo., y los proveedores que desarrollan sus soluciones para su uso con SLP son el único lugar en el que confiar. Algunos de los afectados por el problema ya han lanzado parches.. Sin embargo, hay más de 650 Productos que pueden utilizar este protocolo., y puede ser vulnerable a esta infracción. Podrían pasar meses o incluso años hasta que todos reciban actualizaciones de seguridad.. Es posible mitigar el problema parcialmente: cerrando el 427 el puerto UDP, utilizado por SLP, pero causa muchos inconvenientes. Si su red utiliza SLP, una opción mucho mejor es Póngase en contacto con los proveedores de software cuyos productos utiliza.. Una vez que ofrecen un parche, se recomienda instalarlo lo antes posible.

Por esta razón, una solución mucho mejor y más rápida es el uso de métodos de seguridad de red específicos. Los más eficientes contra ataques DDoS son cortafuegos y soluciones de detección y respuesta de red (NDR). El primero restringirá cualquier conexión externa y no autorizada., haciendo imposible que los piratas informáticos incluso se conecten a su red. NDR, por otro lado, actuar de una manera más complicada. Están diseñados para rastrear y registrar cualquier actividad de la red., detectar actividades inusuales y conexiones potencialmente peligrosas. Un software de este tipo no sólo bloqueará el intento de ataque, pero también proporciona registros extensos sobre eventos, dando al equipo de seguridad la capacidad de ajustar sus acciones en el futuro.