El blog de seguridad de Microsoft informa que la plataforma OpenMetadata tiene vulnerabilidades críticas que permiten a los atacantes explotar las cargas de trabajo de Kubernetes para la minería de criptomonedas. Cinco vulnerabilidades permiten a los atacantes eludir la autenticación y ejecutar la ejecución remota de código. Microsoft recomienda actualizar a OpenMetadata y emplear medidas de autenticación sólidas.

OpenMetadata Vulnerabilidades Amenazas Cargas de trabajo de Kubernetes, Explotado activamente

Según el reciente blog de seguridad de Microsoft, Los ciberatacantes aprovechan las vulnerabilidades críticas dentro de la plataforma OpenMetadata para infiltrarse en las cargas de trabajo de Kubernetes.. Estas vulnerabilidades (CVE-2024-28255, CVE-2024-28847, CVE-2024-28253, CVE-2024-28848, y CVE-2024-28254) versiones de impacto anteriores 1.3.1. Todas estas vulnerabilidades tienen diferentes niveles de CVSS., con el ser más elevado 9.8 y 9.4 (más tarde sobre ellos). Explotación exitosa permite a los atacantes eludir la autenticación y lograr la ejecución remota de código (ICE).

OpenMetadata es un descubrimiento, observabilidad, y plataforma de gobernanza con un repositorio central de metadatos, linaje en profundidad, y colaboración en equipo. Tiene esquemas de metadatos., un almacén de metadatos, API, y un marco de ingestión. Las características clave incluyen el descubrimiento de datos. Sin embargo, después, Estas cargas de trabajo comprometidas se convierten en conductos para actividades ilícitas. actividades de criptominería.

Identificación de vulnerabilidades críticas

CVE-2024-28255 es una vulnerabilidad crítica (cvss: 9.8) en la plataforma OpenMetadata, afectando su mecanismo de autenticación API. En breve, el `JwtFilter` maneja la autenticación API verificando los tokens JWT. Sin embargo, Los atacantes pueden eludir el mecanismo de autenticación solicitar puntos finales excluidos utilizando parámetros de ruta. Sin embargo, Los desarrolladores solucionaron el problema en la versión. 1.2.4.

CVE-2024-28255 es una segunda vulnerabilidad con 9.4 CVSS que surge de deficiencias en la validación del token JWT en JwtFilter. Una verificación de autorización llamada `authorizer.authorize()` lleva el nombre de `prepareInternal()`, que se ejecuta y evalúa la expresión SpEL. Para explotar esta vulnerabilidad, un atacante puede enviar una solicitud PUT a `/api/v1/policies`. El problema puede provocar la ejecución remota de código y está solucionado en la versión 1.3.1.

¿Cómo funciona el ataque??

A continuación se describe la secuencia de ataque observada en casos en los que las cargas de trabajo de Kubernetes de OpenMetadata accesibles a través de Internet se han visto comprometidas.. Los atacantes identifican versiones vulnerables y explotan las vulnerabilidades para obtener la ejecución del código dentro del contenedor que aloja la imagen de OpenMetadata comprometida, obteniendo así acceso inicial.

Post-infiltración, Los atacantes validan su control de intrusión y calibre utilizando un servicio de acceso público.. Utilizan solicitudes de ping para dominios que terminan en oast[.]yo y el este[.]pro—asociado con Interactsh—para confirmar la explotación exitosa y validar la conectividad antes de establecer un canal de comando y control y desplegar cargas útiles maliciosas.

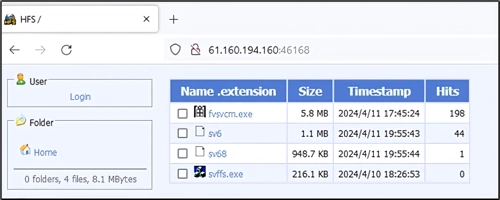

Tras la confirmación de acceso exitosa, Los atacantes descargan malware de criptominería desde un servidor remoto para minar XMR., ejecutado con permisos elevados. Cabe destacar que Microsoft identificó la ubicación del servidor del atacante como China.. Además, Se descubrió otro malware dirigido a los sistemas operativos Linux y Windows en el servidor del atacante..

Medidas de Prevención y Mitigación

Para reducir el riesgo de posibles vulnerabilidades., Recomendamos encarecidamente actualizar la versión de imagen de los clústeres que alojan cargas de trabajo de OpenMetadata a la última versión, específicamente la versión 1.3.1 o mas nuevo. Además, si está haciendo que OpenMetadata sea accesible a través de Internet, Es crucial emplear mecanismos de autenticación sólidos y evite el uso de credenciales predeterminadas.