corte de papel, una solución de software utilizada para la gestión de impresión, parece ser vulnerable a la ejecución remota de código (ICE). Otra violación de seguridad que apareció junto con la anterior permite extraer datos de los usuarios de los perfiles creados en el programa.. La vulnerabilidad de RCE ya se utiliza en ciberataques.

¿Qué es PaperCut??

PaperCut es una solución de gestión de impresión, que permite ajustar el uso de la impresora. Proporciona funciones como el seguimiento de trabajos de impresión., gestión de cuotas de impresión, asignación de costos, e impresión segura, entre otros. Esto último es excepcionalmente necesario para evitar posibles fugas de datos dentro de la empresa.. El software admite una amplia gama de impresoras diferentes., escáneres, y otros dispositivos con ese fin. Es una solución bastante popular: los últimos datos dicen acerca de 100+ millones de usuarios en todo el mundo. puede ser muy, muy desafortunado si algo tan popular no es seguro.

Dos vulnerabilidades encontradas en el software PaperCut

Investigaciones recientes muestran que PaperCut tiene dos vulnerabilidades: uno es malo, y el otro es horroroso. Empecemos por el más preocupante.. CVE-2023-27350 permite la ejecución remota de código (ICE) sin ninguna autenticación. Las vulnerabilidades de RCE/ACE son extremadamente peligrosas, y viendo un 9+ La tasa CVSS para ellos es algo común.. Este recibió 9.8 puntos – igualando the recently-discovered MSMQ vulnerability.

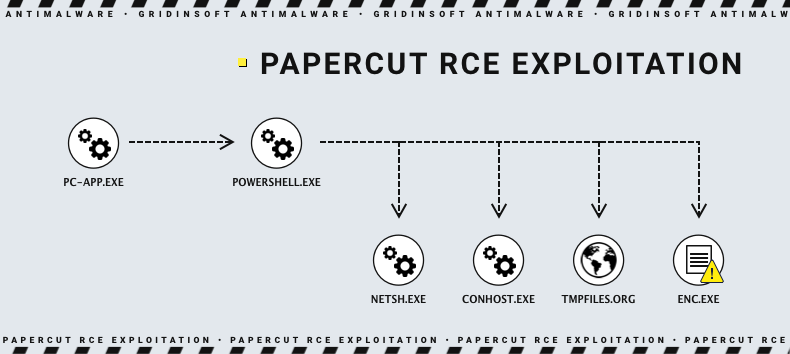

Aún más desagradable es el hecho de que Los delincuentes ya lograron utilizar esta vulnerabilidad para ciberataques.. TrendMicro informó sobre piratas informáticos usando la vulnerabilidad RCE para ejecutar un script de PowerShell. Estos últimos han descargado una carga útil de ransomware, sorteando las soluciones de seguridad pasiva presentes en la red. Los actores de amenazas hicieron este truco usando Windows Network Shell (netsh) utilidad. Otra característica interesante de ese ataque es el uso de alojamiento de datos temporal para la entrega de carga útil.. En 60 acta, el archivo se elimina automáticamente del hosting, partida 0 evidencia.

CVE-2023-27351 es menos severo, aún así desagradable. También permite el acceso no autorizado, Pero esta vez La información de los usuarios está bajo ataque.. Los piratas informáticos pueden extraer cosas como nombres completos de los usuarios, nombres de usuario, correos electrónicos e incluso números de tarjetas. Toda esta información está disponible en los perfiles de usuario creados en los servidores PaperCut MF.. Potencialmente, puede permitir a los atacantes extraer credenciales de las cuentas de PaperCut..

Lista de software PaperCut vulnerable a los exploits mencionados:

| CVE-2023-27350 | CVE-2023-27351 |

| Servidores del sitio | PaperCut MF/NG v.15.0 o posterior |

| Servidores de aplicaciones | Servidores de aplicaciones |

| PaperCut MF/NG v.8.0 o posterior |

Cómo protegerse contra la vulnerabilidad PaperCut?

Afortunadamente para todas las corporaciones que utilizan el programa., el desarrollador ya reconoció ese problema y lanzó una actualización de seguridad. Recomiendan instalar las últimas actualizaciones disponibles para software vulnerable lo antes posible. Se agradece enormemente una reacción tan rápida., pero las empresas generalmente tienden a retrasar las actualizaciones. Esto puede deberse a numerosos factores., algunos de los cuales son difíciles de tratar. Por esta razón, las medidas preventivas pueden ser una opción más conveniente.

La solución más eficaz contra la explotación es software antimalware con una política de confianza cero. Supone que no se confía en ningún software., y cada acción debe ser revisada. Soluciones modernas EDR/XDR generalmente opta por esta política exacta, ya que proporciona tasas de protección mucho más altas contra las amenazas modernas. Ciertamente, Tiene sus desventajas, pero son tenues en comparación con las consecuencias de un ataque de ransomware. o actividad APT.

Solución adicional hay usando protección de red activa. Como mencioné arriba, Los piratas informáticos utilizaron Netsh para engañar a las restricciones del firewall y llegar al alojamiento de archivos.. Soluciones de seguridad de red más avanzadas, como sistemas de detección y respuesta de red, son invulnerables a esto. También facilitarán mucho el análisis de los ciberataques (o sus intentos), y aplicar medidas reactivas urgentes.