Especialistas de la empresa suiza de ciberseguridad PRODAFT publican los resultados de un estudio de 18 meses sobre el grupo de ciberextorsión PYSA.

DEAMBULAR (un acrónimo para «PAGproteger Ynuestro Ssistema, Unmigo») es el sucesor de mespinoza Secuestro de datos.

Nota: Déjame recordarte que también dijimos que El grupo de hackers Lapsus$ robó los códigos fuente de los productos de Microsoft.

El malware fue descubierto por primera vez en diciembre. 2019 y fue el cuarto ransomware más utilizado en el último trimestre de 2021.

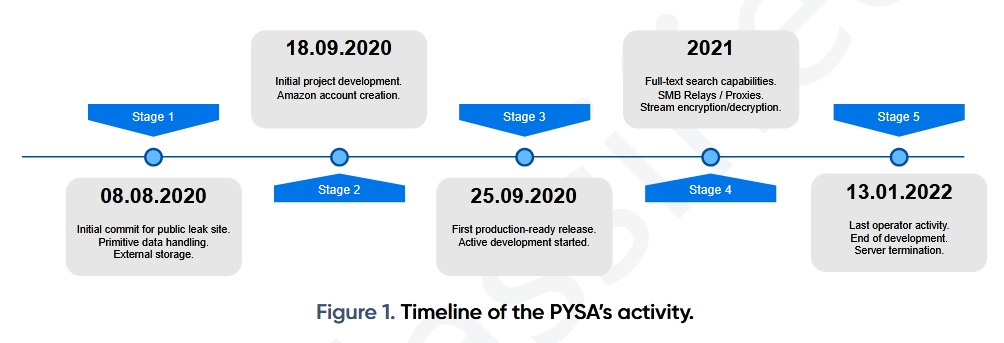

Desde septiembre 2020, el grupo ha robado información confidencial de 747 víctimas. En Enero 2022, sus servidores fueron caídos.

Según Intel 471, La mayoría de las víctimas están en Estados Unidos. (59.2% de todos los ataques de PYSA) y el reino unido (13.1%). Más amenudo, PYSA atacó al gobierno, organizaciones educativas y de salud.

Como otros grupos de ciberransomware, PYSA utilizó una táctica de doble extorsión, Liberar los archivos robados de la víctima si se negó a pagar el rescate..

El malware cifró los archivos agregando el .deambular extensión. Para descifrarlos, se requería una clave RSA privada, que sólo se podía obtener pagando un rescate a los extorsionadores. Casi 58% de las víctimas que pagaron la cantidad requerida pudieron restaurar el acceso a sus archivos.

Nota: Quizás también te interese saber qué Expertos vinculados BlackCat (ALPHV) ransomware a los grupos BlackMatter y DarkSide.

Los especialistas de PRODAFT lograron encontrar una carpeta .git de acceso público administrada por operadores de PYSA y descubrieron el inicio de sesión de uno de los autores del proyecto. – [email protected].

La operación PYSA involucró al menos 11 cuentas, la mayoría de los cuales fueron creados en enero 8, 2021. 90% de toda la actividad en el panel de control de malware fue representada por cuatro cuentas – t1, t3, t4 y t5.

La infraestructura de PYSA también incluyó contenedores docker, incluidos servidores públicos de fugas, bases de datos, y servidores de comando y control, así como una nube de Amazon S3 para almacenar archivos cifrados.