El ransomware está considerado como uno de los virus más peligrosos.. Las empresas tienen miedo de perder sus datos, entonces intentan hacer lo mejor que pueden, gastar mucho dinero en mejoras de seguridad. Pero ¿qué pasa si te digo que cualquier software anti-malware que tenga sus bases de datos de detección actualizadas constantemente es capaz de hacer frente a 95% de muestras de ransomware?

Este hecho va en contra de la imaginación común sobre los ataques de ransomware.. ¿Está mal el último?? No, más bien obsoleto que incorrecto. El modelo de ataque de ransomware se acercaba mucho a lo que imaginábamos, que se solucionó en una gran cantidad de informes, artículos, y otra literatura. Pero desde 2019, el vector de ataque ha cambiado drásticamente.

¿Qué hay de nuevo en ransomware??

Desde su aparición en 2013 en la forma que solíamos ver, ransomware era un virus que se distribuía caóticamente, sin ningún objetivo estricto. Por supuesto, Los desarrolladores de ransomware no pudieron mantener una campaña de distribución tan masiva., así que hubo muchas ofertas en la darknet donde podrías formar parte de un esquema de inyección de ransomware. Las personas “externas” utilizadas en este esquema significaron un margen operativo más bajo. (si podemos llamarlo así) y menor tolerancia a fallos.

Los ataques específicos de empresas se detectaron por primera vez mucho antes de que ocurrieran los casos masivos de ransomware dirigidos a ellas.. Pero las familias separadas de ransomware que se utilizan sólo contra las empresas (y probablemente nunca se usó para infectar a personas) se volvió realmente significativo sólo al borde de 2019. Los métodos de distribución de este “nuevo” tipo de malware son exactamente los mismos que los de otros usos de ransomware.. Pero aparece una diferencia significativa después de la inyección.: El ransomware puede estar inactivo durante un largo período de tiempo. – el promedio es aproximadamente 56 días. ¿Qué hacen los ciberdelincuentes durante este tiempo??

La respuesta es fácil y compleja a la vez.. Respuesta global – hacen que la red corporativa infectada sea mucho más accesible para otros virus y para una propagación más amplia del ransomware.. La respuesta detallada debe aparecer en la lista.:

- Inspeccionar la red para comprender los puntos débiles y determinar qué computadoras/servidores el cifrado será más dañino para la empresa objetivo..

- Inyectar el malware adicional que permite obtener un mayor control sobre la red infectada., y disminuye la posibilidad de detección de ransomware por parte de programas antivirus.

- Recopilación de datos importantes sobre la corporación atacada., que pueden venderse en la darknet en el futuro – cartas credenciales, informes financieros/operativos intermedios, balances, etc..

- Verificar los mecanismos de copia de seguridad utilizados para realizar cambios específicos en el mecanismo de ransomware para imposibilitar el uso de la copia de seguridad..

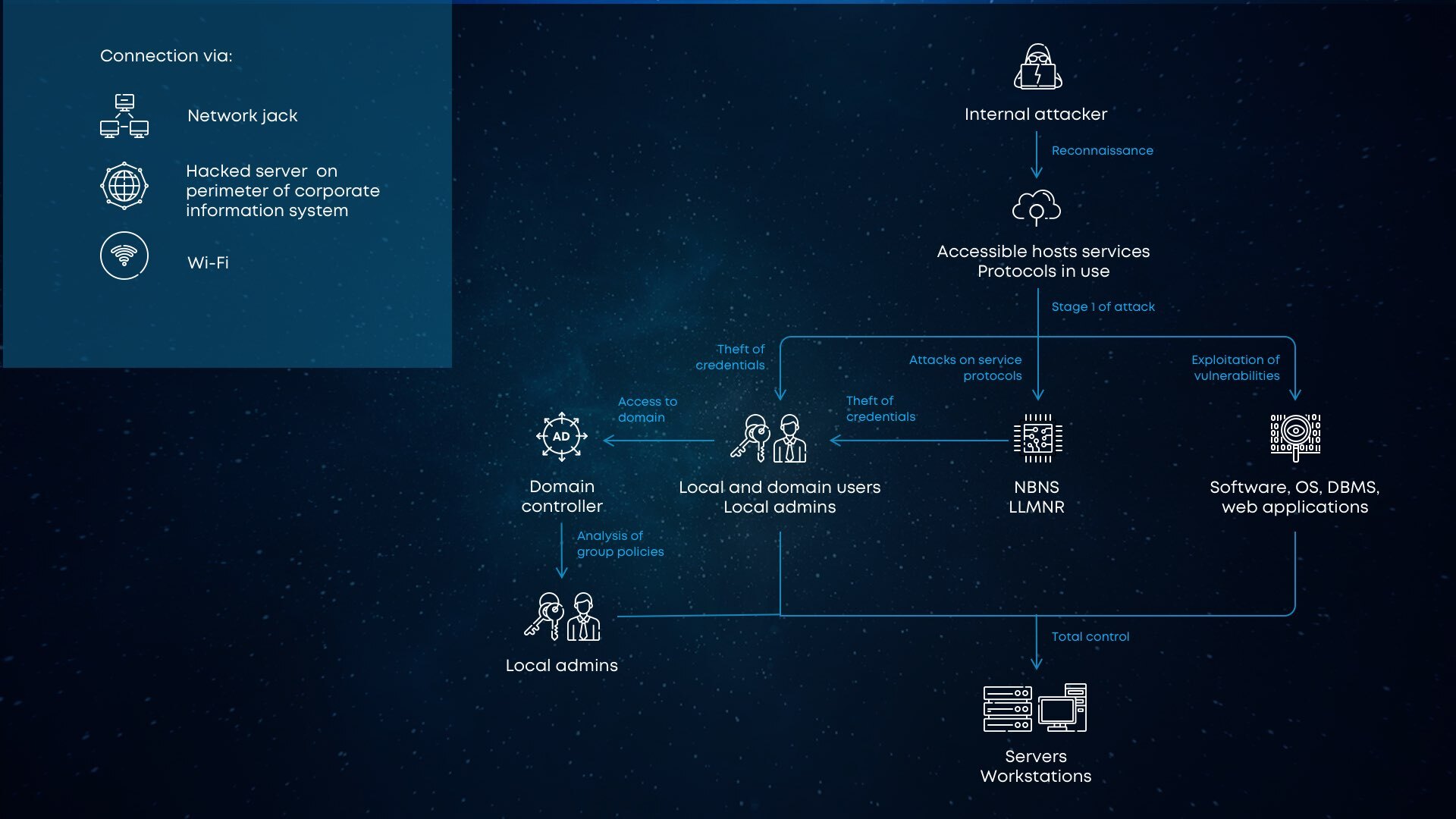

Algunas palabras más sobre la corrupción en la seguridad tras la inyección. La primera computadora infectada puede usarse para propagar el malware a través de toda la red informática.. Si esa PC no tiene software antivirus integrado y tiene una cuenta de administrador, Los desarrolladores de ransomware pueden obtener fácilmente las contraseñas de toda la red utilizando las herramientas de pirateo.. Cuando se obtiene dicho control, Los ciberdelincuentes pueden desactivar las herramientas de seguridad en todas las demás computadoras de la red., para que no notifiquen a nadie sobre los elementos maliciosos a bordo.

Formas de penetración del ransomware

El mecanismo de propagación del ransomware a través de la red es bastante claro, pero ¿qué pasa con su inyección inicial?? Como se mencionó, El ransomware dirigido a corporaciones utiliza los mismos métodos de distribución que otras familias de ransomware.. Hay dos formas que son las más populares y se establecieron no hace mucho tiempo. – spam de correo electrónico y aplicaciones dudosas. Y aunque el segundo método puede despertar sospechas en los administradores del sistema, Las cartas por correo electrónico suelen considerarse algo legítimo..

El error humano juega un papel clave en este tipo de ataques.. Alguien que tiene la cuenta de usuario administrador recibe una carta que parece unos documentos internos de la empresa. – facturas, notas de envío, aprobaciones de operaciones o algo así. Probablemente no le preguntará a nadie si realmente se espera esta carta., y solo ábrelo, inyectando el ransomware.

También hay otro método., que no necesita contraparte dentro de la empresa. Las vulnerabilidades de la red, junto con contraseñas débiles pueden dar a los ladrones cibernéticos la oportunidad de hacer todo lo que necesitan sin ninguna ayuda accidental desde el interior de la empresa.. Los distribuidores de ransomware pueden simplemente escanear su red en busca de un protocolo de escritorio remoto, que es enormemente vulnerable, y hackearlo usando fuerza bruta.

Cómo hacer que tu red corporativa sea segura?

No hay una respuesta universal a esta pregunta.. La lista de medidas adecuadas depende de decenas de factores que difieren de una empresa a otra. También hay muchas acciones que son esenciales para la ciberseguridad., sin embargo, no todos se implementan correctamente, o incluso no implementado en absoluto.

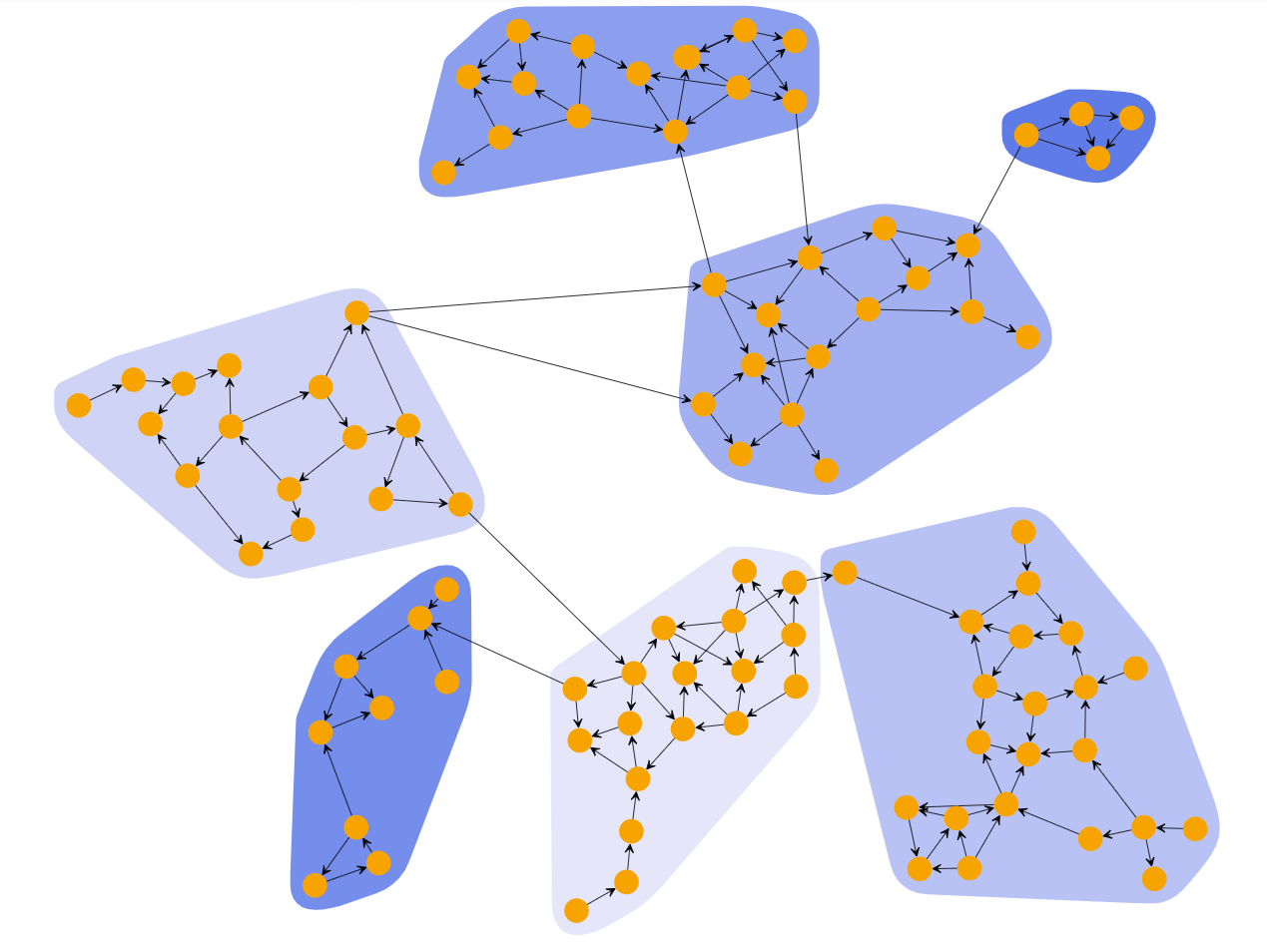

Lo primero en lo que hay que pensar es en la disminución de los posibles daños tras el ataque de malware.. Dividir su red corporativa en segmentos le permitirá arriesgar solo una parte de las estaciones de trabajo y la información que se almacena en ellas., en lugar de arriesgar todas las máquinas simultáneamente.

Entonces, necesita lidiar con una enorme cantidad de trabajo para hacer que su red sea menos explotable. Lo primero y obvio para este propósito es cerrar todos los posibles exploits que seguramente existan en tu sistema.. Protocolo de escritorio remoto, Host de secuencias de comandos de Windows, perfil de usuario local, Conjuntos de macros de MS Office – Todas estas cosas son utilizadas activamente por los ciberatacantes.. Es posible que no todos estén cerrados., pero al menos puedes obligar al usuario a ingresar la contraseña cuando intente iniciar el elemento explotable., obligar a esta persona a pensar dos veces. Otra cosa que puedes hacer es encargarte de instalar todos los parches de seguridad para la red informática lo antes posible., para asegurarse de que su red no se corrompa debido a agujeros en la configuración de su red.

Minimizar las posibilidades de error humano es la última y la menos clara entre otras. La claridad es causada por la presencia de un ser humano., quién puede decir sin querer una contraseña u otras credenciales, estar borracho en el bar la noche del viernes. Por eso, Es mejor restringir el acceso de los usuarios a las credenciales de importancia corporativa y hacerlas muy largas y difíciles de recordar., por lo que ni siquiera el "espía" podrá transportar demasiada información. El software antivirus en cada PC que tenga contacto con los datos importantes mencionados también es algo que debe cuidar. Cuanto menor sea la posibilidad de que registrador/ladrón de teclas lanzamiento – menores serán las posibilidades de un ataque exitoso.