¿Qué es un Keylogger?

¿Qué es un Keylogger y cómo apareció?

Muchas personas han considerado ver lo que su colega/familiar escribe mientras usa su ordenador. Esto no es muy bueno para espiar a alguien, por lo que tales pensamientos desaparecen rápidamente. Pero para aquellos que tienen eso en mente, es normal desear algo más serio que - spyware o backdoors, por ejemplo. Pero hablemos del malware keylogger exacto - no es obligatoriamente malicioso.

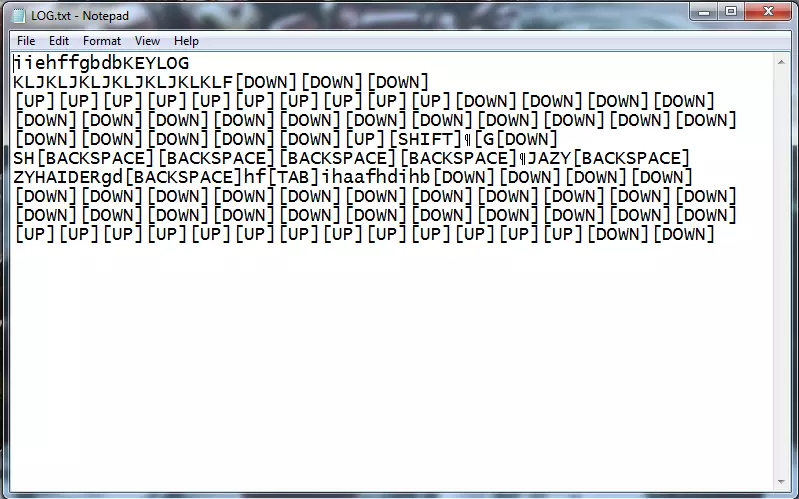

Originalmente, eran simplemente programas simples que capturaban y registraban cada pulsación de tecla. ¿Quién podría necesitar tal función? Principalmente, estos programas fueron creados para empleadores que querían controlar las actividades de sus trabajadores. No es muy agradable cuando tus empleados chatean o ven YouTube, por lo que optaron por este truco astuto. Hoy en día, grandes compañías de TI como Amazon o Microsoft utilizan registradores combinados que rastrean pulsaciones de teclas, movimientos del puntero del mouse y actividad en las aplicaciones. ¡El Gran Hermano te está vigilando!

Por supuesto, no solo las gigantes de la tecnología están interesadas en controlar a alguien. Los padres a veces usan keyloggers para controlar lo que sus hijos buscan en internet o hablan por chat. No es un paso muy pedagógico, especialmente para los adolescentes, y no es muy efectivo: solo puedes ver lo que sucedió sin la posibilidad de prevenirlo. Es por eso que es mejor configurar un control parental estándar, afortunadamente, todos los sistemas operativos modernos pueden ofrecerte esta capacidad. Pero cuando necesitas obtener esta información de manera sigilosa, los keyloggers son la única opción. Precisamente, la otra categoría: cónyuges celosos, dependen solo de los keyloggers por esta razón.

Historia de los keyloggers

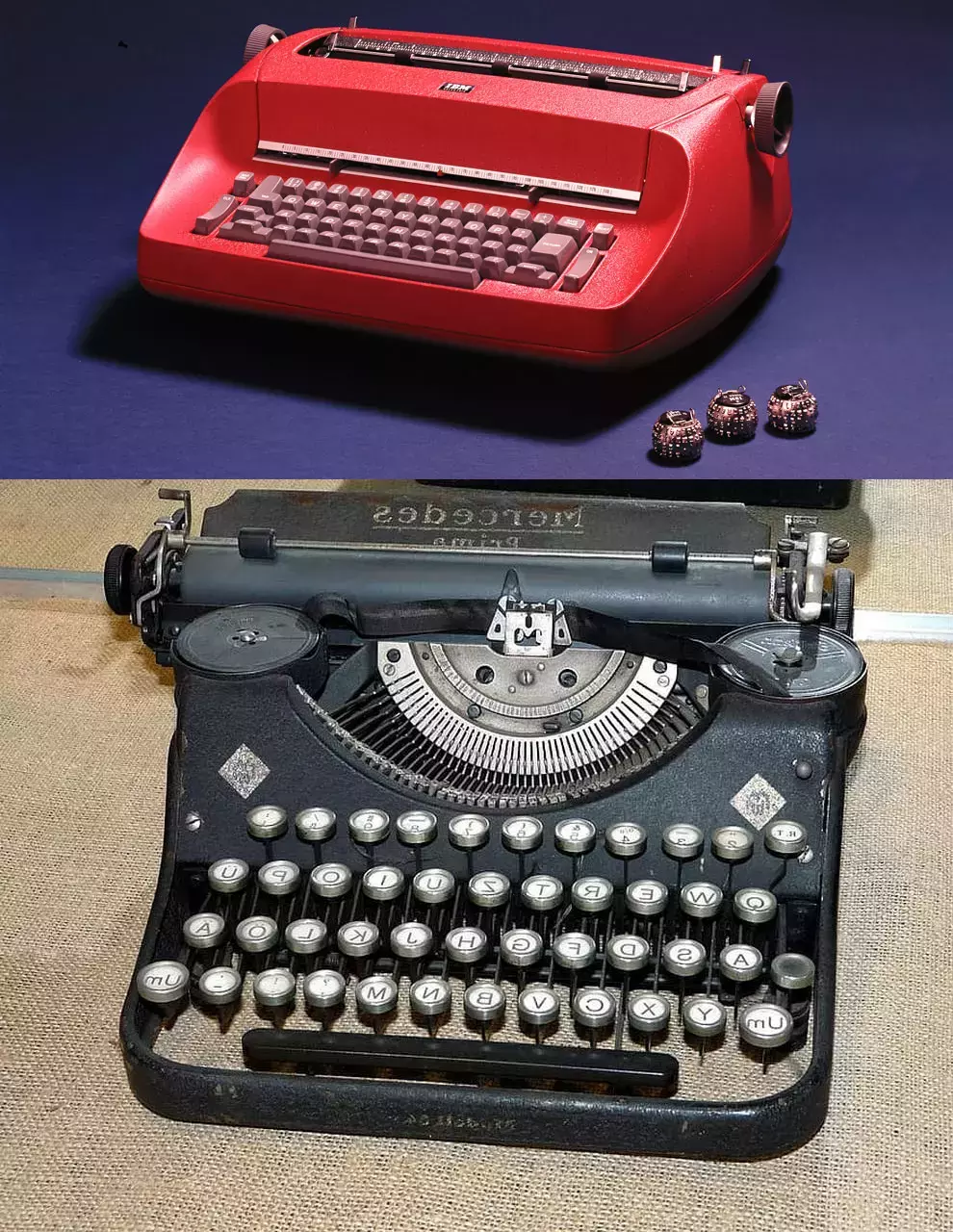

El primer keylogger o al menos el mecanismo que funcionaba para el mismo propósito apareció en la Unión Soviética. La Embajada de los Estados Unidos utilizaba una máquina de escribir eléctrica - IBM Selectric - para escribir todos los documentos, incluidos los clasificados. A mediados de los años 70, los espías soviéticos lograron instalar un chip de hardware que podía registrar las pulsaciones de teclas y transferirlas al KGB. Esta tecnología no era nueva, pero seguía siendo inútil contra las embajadas soviéticas, que solo utilizaban máquinas de escribir mecánicas.

Transformaciones maliciosas

Vale, muchas cosas, a veces llamadas spyware, también se utilizan con fines legítimos. Incluso los gobiernos usan ciertos programas para espiar a personas desconfiables. Pero ¿dónde está el límite entre la benevolencia y la malevolencia? Esa pregunta es bastante filosófica, pero la respuesta promedio es "donde un tercero recibe la información de este programa". Claro, los keyloggers no tienen que ver con la moralidad, al igual que cualquier otra forma de espionaje. Pero cuando los datos solo llegan a los desarrolladores (o distribuidores) del keylogger, eso va en contra de cualquier definición filosófica de algo bueno.

El keylogger independiente no es muy efectivo, pero aún tiene mucho potencial. El spyware a menudo tiene un módulo sniffer de red, que ayuda a este malware a interceptar los datos no encriptados enviados a través de Internet. Sin embargo, la mayoría de los sitios utilizan HTTPS en estos días, por lo que es imposible espiar los paquetes de datos. Por otro lado, los keyloggers pueden robar sus contraseñas y nombres de usuario simplemente registrando su secuencia de pulsaciones de teclas. Algunos pueden decir que esto llega a un nivel bajo para superar la seguridad de alto nivel.

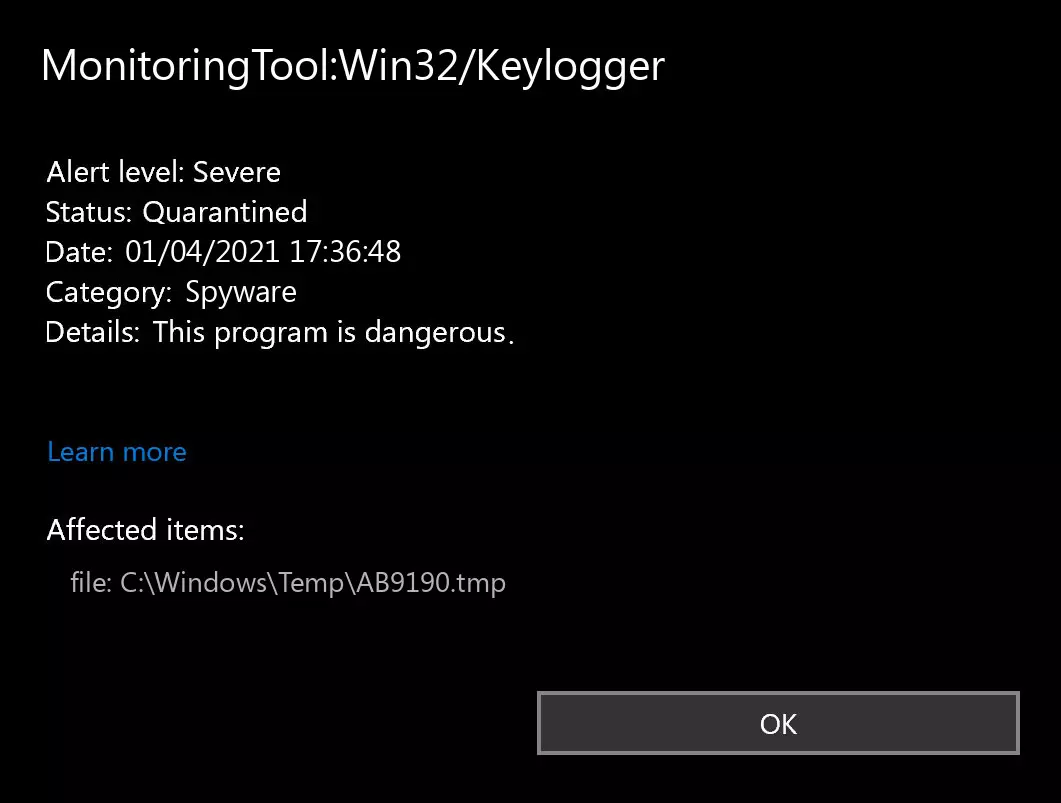

¿Son los Keyloggers un Virus?

Depende de cómo lo consigas. Si lo has descargado manualmente y entiendes lo que estás descargando e instalando, es legítimo. Hay muchas herramientas de registro de pulsaciones disponibles en Internet, por lo que podrás encontrar una fácilmente si es necesario. Incluso los estudios de ciberseguridad ofrecen muestras con fines educativos, y hay muchos trabajos de estudiantes disponibles en Internet. Otra cosa es cuando descubres que tienes un keylogger sin haber hecho nada para conseguirlo. Independientemente de cómo lo descubras, es probable que ya haya hecho su trabajo malicioso y haya transferido tus datos a un tercero.

Nuevamente, la relación de un keylogger con malware o programas normales es un tema debatible. El malware casi siempre actúa en beneficio de un tercero. Mientras tanto, cuando alguien en tu familia te espía usando un keylogger, ya es una fuga de datos a un tercero: tu familiar. Pero estamos acostumbrados a imaginar el malware como algo controlado por personas con máscaras de Guy Fawkes. Así que mantengamos que sea así, aunque hay poca o ninguna diferencia.

Read also: Trojan:Win32/Leonem - Information Stealer Analysis & Removal Guide

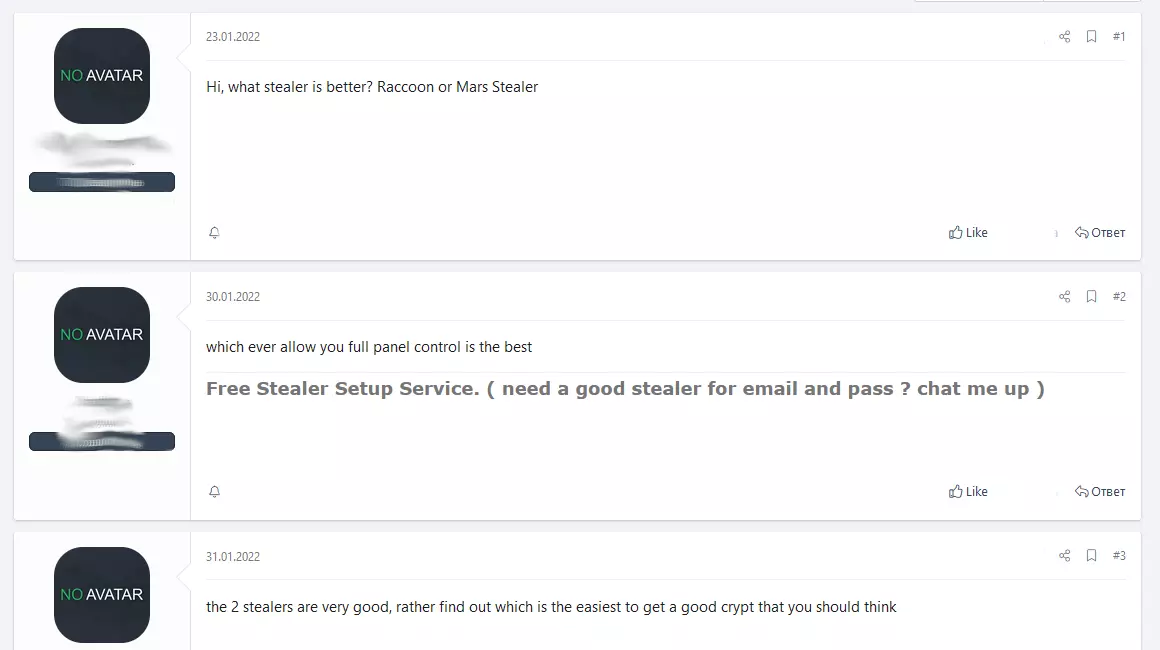

Distribución de Keyloggers

Como se mencionó al principio, los keyloggers en la actualidad se distribuyen oficialmente o como parte del malware, principalmente - spyware. La distribución "oficial" no significa el sitio web principal o los sitios afiliados, sino más bien varios temas en foros en línea conocidos, sitios con herramientas dudosas (como KMS Activator) o rastreadores de torrents. Aquellos que publican estudiantes, pentesters o profesores suelen estar ubicados en GitHub. Algunos keyloggers de alta gama - más sigilosos y con más funcionalidades para espiar - se venden en la Darknet.

Los ejemplos maliciosos dentro del spyware no son algo que quisieras tener en tu PC. Como lo he descrito anteriormente, puede ayudar al spyware a superar fácilmente incluso los mecanismos de seguridad más duros y robar tus credenciales o interceptar tus conversaciones. La distribución exacta del spyware rara vez es algo masivo. Dado que puede recopilar mucha información sobre una sola víctima, es importante usarlo sabiamente y no obtener información sobre cualquier persona en la zona. Y los ciberdelincuentes lo entienden - así que lo usan principalmente contra corporaciones o celebridades. Pero ten en cuenta que a veces están interesados precisamente en cualquier persona.

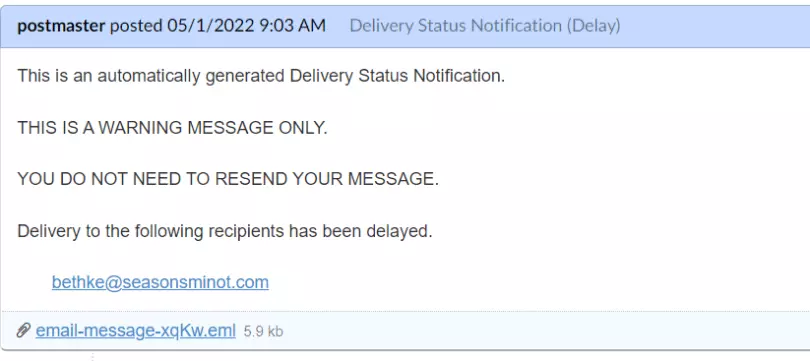

De una forma u otra, los delincuentes suelen difundir spyware a través de correo no deseado o como parte de "herramientas útiles" que se pueden obtener en línea. El spam de correo electrónico es probablemente el alfa y omega de la propagación de malware desde 2020. Las personas confían en los correos electrónicos por alguna razón, por lo que abren los archivos adjuntos sin dudarlo. Entonces, se inicia un script: descarga el malware de un servidor remoto y lo ejecuta. Mientras tanto, las herramientas útiles pueden contener algunas funciones declaradas y un módulo de espionaje.

Actividad de keyloggers:

⇢ Trojan:Win32/Leonem - Information Stealer Analysis & Removal Guide

⇢ MaksStealer (MaxCoffe): The Minecraft Mod That's Actually Stealing Your Passwords

⇢ Top 5 Infostealer Malware of 2025: The Silent Data Snatchers

⇢ SpyLoan Virus Found in Loan Apps on Google Play Store

⇢ Fake Copyright Emails Spread Lumma, Rhadamantys Stealers

⇢ Operation Magnus Disrupts Infrasturcture of RedLine, META Stealers

¿Cómo detectar y eliminar un keylogger?

Independientemente de si intenta detectarlo en un dispositivo móvil o en la computadora, varios signos estrictos definen la presencia de un keylogger. Estos signos también son los signos de los keyloggers de baja calidad: los utilizados en el software espía generalmente no le dan al usuario tal oportunidad. Sin embargo, es probable que vea varios de los siguientes síntomas:

- Las interfaces donde se requiere presionar una tecla reaccionarán con un retraso significativo;

- Todas las páginas web, especialmente las que contienen muchos elementos gráficos, se cargarán extremadamente lentas;

- La información escrita en todos los lugares posibles se muestra con un retraso;

- Ralentización general del sistema (especialmente en sistemas débiles);

- Retraso en la respuesta al intentar abrir la carpeta/iniciar el programa;

- Las computadoras portátiles/teléfonos móviles se descargan mucho más rápido de lo habitual;

Seguramente, esa lista no está completa. Algunos síntomas pueden ser comunes con otros virus o problemas de hardware o software. Por eso, recomendaría escanear su dispositivo con software anti-malware. Esto le ayudará a lidiar con el malware en su PC y protegerlo de ataques futuros. Por ejemplo, los keyloggers son muy fáciles de detectar y eliminar con GridinSoft Anti-Malware - gracias a su función de Protección Proactiva. El motor heurístico que respalda este módulo de seguridad le permite detectar incluso los keyloggers más nuevos - solo por su comportamiento.

Read also: SpyLoan Virus Found in Loan Apps on Google Play Store