Los ciberdelincuentes que respaldan a los ladrones de RedLine y Vidar decidieron diversificar su actividad. Ahora, CLas torres implementan ransomware, utilizando las mismas técnicas de difusión como solían entregar su software espía. Mientras tanto, El proceso de inscripción de ransomware es bastante inusual y está lleno de técnicas de evasión avanzadas.

¿Qué son los ladrones Redline y Vidar??

RedLine es un malware ladrón de información que apareció en 2020, ofrecido bajo el modelo de malware como servicio. Es apreciado por los ciberdelincuentes por su amplia funcionalidad., que incluye no sólo la recopilación automatizada de datos, pero también comandos manuales para escanear los directorios. Y, normalmente para cualquier ladrón, se basa en el sigilo, que además está mejorado por un software de cifrado que viene como complemento del malware.

Vidar es parecido pero diferente.. Apuntando a una lista similar de aplicaciones de escritorio, navegadores y billeteras criptográficas, está más cerca del ladrón definitivo. Una vez que termine de recopilar información, toda la información recopilada se empaqueta en el archivo y se envía al servidor de comando. Cuando termine esta transferencia, Vidar se “derrite” o se elimina a sí mismo, simplemente.

Entrega de ransomware RedLine y Vidar

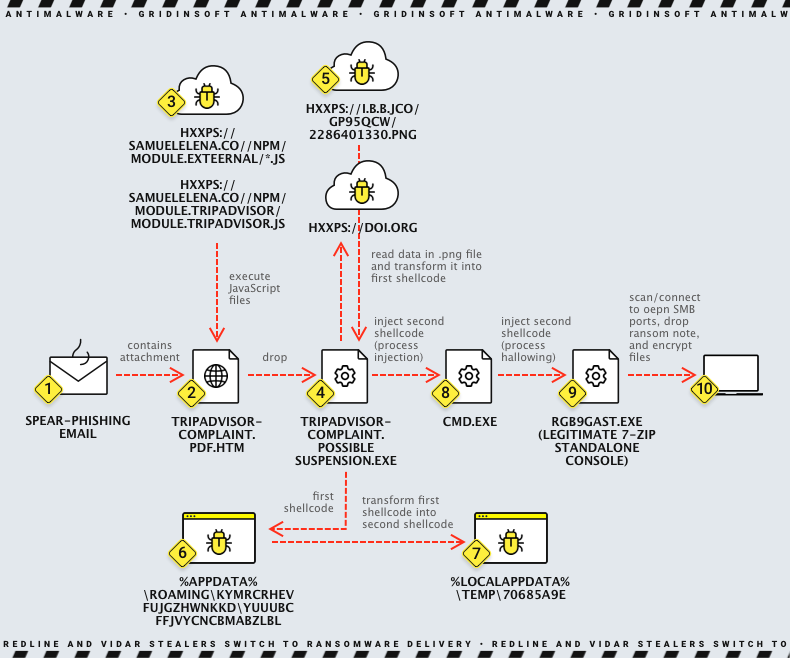

A finales del verano 2023, los desarrolladores de los ladrones RedLine y Vidar comenzaron a difundir ransomware bajo su propio gobierno. Los métodos para obtener acceso inicial siguen siendo los mismos: los delincuentes envían a las víctimas un correo electrónico con información esperada o desagradable y un archivo adjunto.. Este archivo adjunto: lo has adivinado bien, es una carga útil. El uso de extensiones dobles. (pdf.htm, en uno de los casos observados por los analistas) es bastante típico de este tipo de ataques. Como Microsoft deshabilitó la ejecución de macros cuando provienen de la Web, el nuevo, y se pusieron en práctica métodos de difusión bastante antiguos.

Una vez que la víctima ejecuta el archivo, Comienza la cadena de ejecuciones.. Primero, el subprograma JScript se conecta al servidor intermediario, descarga y ejecuta el archivo .exe. Este archivo, a su vez, inicia la descarga de una imagen PNG, que parece ser una imagen de mapa de bits. Más, la imagen se decodifica en un shellcode, que se transforma en otro código shell, guardado en el Temperatura carpeta.

El segundo código de shell se inicia en una instancia del símbolo del sistema generada por el archivo .exe antes mencionado.. Por aquí, la carga útil final aparece a la vista – una instancia de consola infectada de la utilidad 7-Zip. Tras la ejecución, lanza el ataque ransomware.

RedLine utiliza certificados de vehículos eléctricos para ocultarse

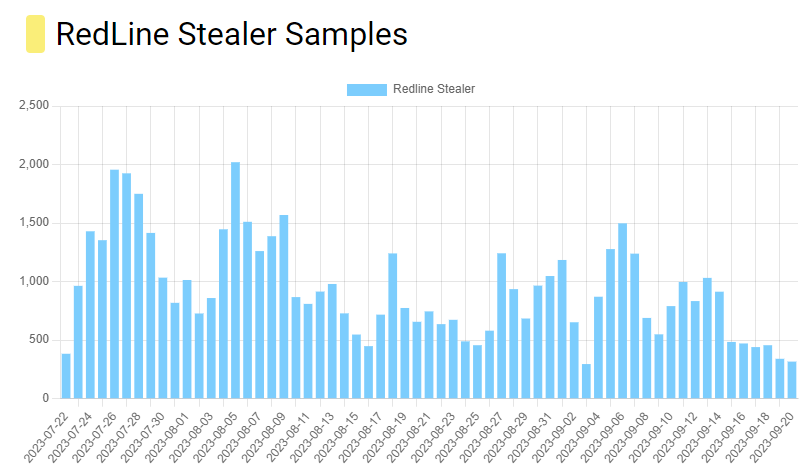

Otro interesante, aunque no es una táctica novedosa utilizada por los piratas informáticos, está incorporando certificados EV en malware. RedLine comenzó a utilizar esta práctica en junio. 2023, empezando por sus ladrones. Validación extendida (vehículo eléctrico) Los certificados de firma de código aparecieron como un atajo para que las grandes empresas firmaran su software.. En lugar de controles exhaustivos que precedan la emisión de un certificado de código normal, este solo necesita la solicitud de una empresa. Para obtener el derecho de solicitar EV, el compañero debe someterse a un chequeo de 16 etapas que verifica todos los aspectos de su identidad. Pero, como suele suceder, Los ciberdelincuentes encontraron una manera de utilizarlo para su beneficio..

No es raro que se filtren certificados, pero el nivel de confianza es crítico esta vez. Los certificados comunes requieren menos autenticación para emitirse, y en consecuencia tener menos confianza. Mientras tanto, Los certificados de vehículos eléctricos rara vez son sospechosos, y las retiradas frecuentes pueden convertirse en un problema para la empresa. Tampoco hay información clara sobre cómo se filtraron los certificados de vehículos eléctricos.. En el caso de RedLine, tal aplicación se vuelve excepcionalmente amenazante debido a el número de sus muestras que aparecen cada día.

Cómo protegerse contra el ransomware?

Seguramente, El ransomware moderno sorprende con la diversidad de técnicas de evasión y el daño causado al sistema.. Sin embargo, Los métodos de propagación siguen siendo más o menos los mismos para la mayoría de las familias y muestras.. Correo no deseado, software cuestionable descargado de fuentes de terceros: no tienen motivos para cambiar un esquema que funciona bien. Y la mejor forma de contrarrestar esto es prestar atención a los métodos de difusión..

No interactúes con correos electrónicos cuestionables.. Los piratas informáticos suelen utilizar palabras de moda que inducen la urgencia de las acciones requeridas.. Esto es lo que diferencia drásticamente los mensajes genuinos de los spam: las empresas nunca hacen eso.. Aunque algunos de los mensajes tienen un estilo que parece legítimo y repite lo que estás esperando., Evite las prisas y compruebe los detalles del mensaje.. Aparte del estilo del texto, la dirección de correo electrónico en mensajes spam normalmente es incorrecto respecto a uno normal. Afortunadamente, no hay forma de ocultar la dirección del remitente.

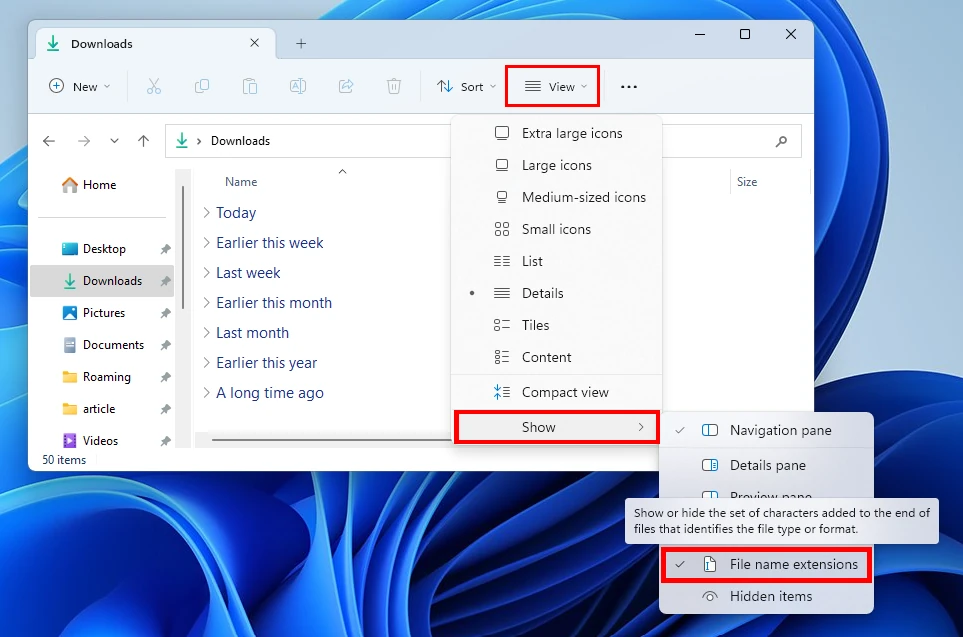

Sea diligente con los archivos de Internet que va a ejecutar. El truco con las extensiones dobles (como .pdf.exe) existe desde hace dos décadas, y hackers never shy away from using it. Ya que Windows no te muestra las extensiones de tus archivos, es muy fácil dejarse engañar de esa manera. En la configuración de su Explorador de archivos, puedes hacerlo mostrando las extensiones. Vaya al botón Ver en el panel superior, luego haga clic Mostrar → Extensiones de nombre de archivo opción en la lista desplegable. Esto hará que sea mucho más fácil detectar archivos tan complicados..

Utilice un software antimalware confiable con funciones heurísticas avanzadas. Como habrás adivinado, Es bastante difícil detectar estáticamente el ransomware de los desarrolladores de RedLine.. Se disfraza de archivos profundamente codificados que son difíciles de identificar de alguna manera.. Incluso la carga útil final se hace pasar por una utilidad de consola legítima.. En un caso tan sofisticado, sólo un método de detección heurístico puede ayudar. GridinSoft Anti-Malware has multi-stage heuristic analysis con un motor de escaneo neuronal a mano. Esto puede detectar eficazmente este tipo de amenazas: pruébelo!