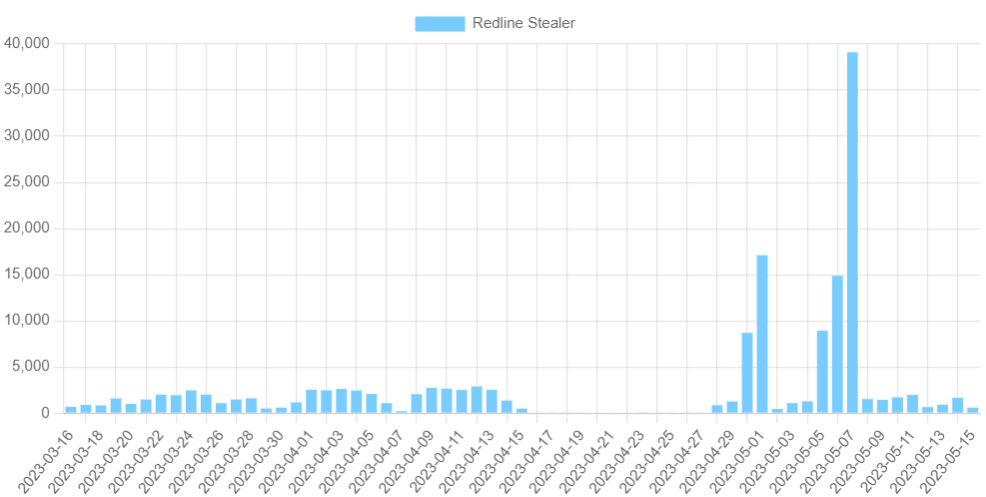

Durante todo el inicio de mayo 2023, El equipo de analistas de GridinSoft observó una actividad anómala del ladrón RedLine. Es, de hecho, una actividad diferente a la que conocíamos. Encima 100,000 muestras de este malware aparecieron durante la primera 12 días del mes: eso es demasiado incluso para amenazas más masivas. No hace falta decir que, en el caso del malware ladrón, un brote tan masivo resulta confuso., por decir lo menos.

¿Qué es el malware RedLine??

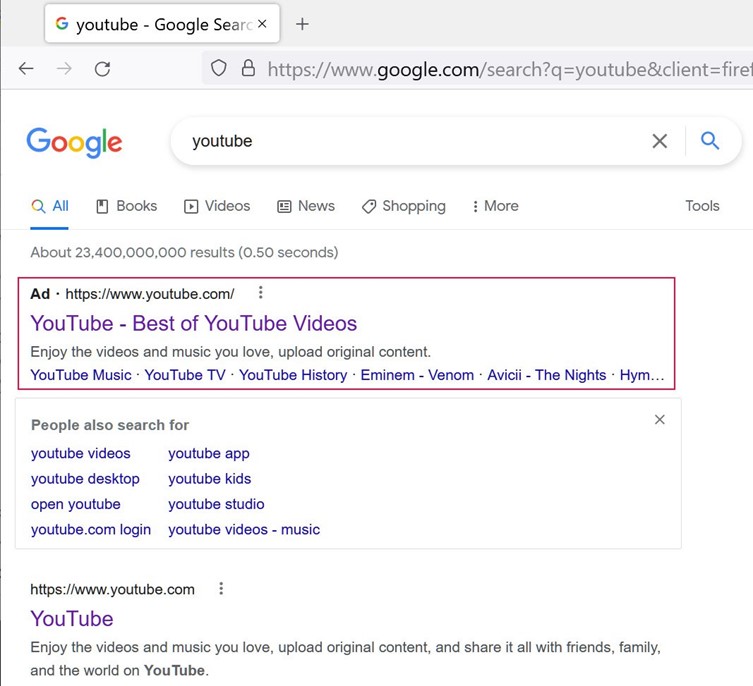

Primero, déjame recordarte qué es RedLine. Es un ladrón de información clásico. que apunta credenciales de billetera de criptomonedas, formularios de autocompletar del navegador, galletas, y credenciales de otras aplicaciones. La forma más común de propagar este malware es el phishing., que contiene archivos infectados y enlaces de phishing. Otra opción utilizada recientemente por los maestros del malware es malvertising through Google Search ads. Esto último supone la creación de un sitio web que reproduzca la página de descarga de un software gratuito legítimo. como 7zip, OBS Estudio o LibreOffice.

Surgió a principios 2020, RedLine tuvo actividad moderada a lo largo de su vida útil. La primera actividad notable ocurrió sólo medio año después de la detección de la primera muestra, lo que significa que sus desarrolladores estaban creando su malware desde cero.. Pero ahora hizo un enorme aumento, eso alcanzó su punto máximo en mayo 7 - encima 39,000 muestras surgió ese día.

Qué significa eso?

De hecho, casi cien mil muestras no corresponden a 100,000 víctimas. El kit de herramientas de malware RedLine ofrece recopilación de muestras y sus desarrolladores recomiendan compilar una muestra nueva para cada ataque.. Eso hace que cada unidad de malware sea única, lo que hace que sea mucho más difícil de detectar por programas antivirus clásicos. Utilidad de cifrado, que también es recomendado por los desarrolladores de malware para usar, lo hace aún más difícil.

Seguro, Algunas de estas muestras definitivamente se utilizan en ataques en curso.. RedLine influye en las operaciones continuas y las expansiones de botnets, lo que requiere mantener altas tasas de infección. La actividad "en segundo plano" de este malware se trata de 1,500 muestras al día, es decir, la mayoría de ellas Se utilizan en ataques reales.. Mientras tanto, No se detectaron grandes picos de infección recientemente., al menos no de la escala de la generación de la muestra.

La hipótesis más preocupante es que RedLine se prepara para un ataque masivo. ¿Cómo se llevará a cabo este ataque? Esto está por verse o adivinarse., sin embargo, los ciberdelincuentes rara vez traicionan sus métodos de propagación “clásicos”. Email spam, especialmente los hechos con precisión, Sigue siendo muy eficaz y excepcionalmente barato. Entonces, ¿por qué reinventarían la bicicleta??

Otra posible ocasión es mucho menos dramático, todavía no significa que la amenaza haya terminado. Una generación de muestra tan masiva puede ser el resultado de algunas pruebas, por ejemplo, los hechos para probar el compilador, cripto, u otro mecanismo. Ni yo ni ningún otro analista podemos saber con certeza qué prueban exactamente., pero Estos cambios pueden tener diferencias cualitativas.. La mejor manera de entender lo que eso significa es observar, afortunadamente, Estas maniobras no interrumpen la inteligencia sobre amenazas de ninguna manera..

Ladrón de líneas rojas del COI

- Spy.Win32.Redline.lu!hora: d05eb8842e28d5ccb2616ced436708e980662022494e4aa479b0763f162f71b7

- Malware.U.RedLine.tr: 8e686687b92281fc447b5e025bbcc0139f1fce560a69fa721ec5c61f58c163dd

- Trojan.Win32.RedLine.mz!norte: cd07f55fee9c352d07424a5a45e657f139d908bdfa73896f6dc92402dd42a6ca

- Spy.Win32.Redline.lu!hora: 78df5dd27086d25674a6b62028226b22b87a9a35c719324f6ed25618babb8409

- Spy.Win32.Redline.lu!hora: 0855a642a88abca0d504328addc0c43c70316540f768b669e4dfaf8de8d87f4e

- Trojan.Win32.RedLine.mz!norte: acbb3d54b4392443037ed3ecb35d079cb2a9b11f914b3ee74f9ad2de1aee6ee3

- Malware.U.RedLine.tr: f4d1b970bc9e5d319c5432be9e3863b5a20bf26e557c8cea6f3949df0012cf01

- Trojan.Win32.RedLine.mz!norte: acbb409f6fbe45fe6be7346c2d5ef43b86e095b2f63fe83d3edb4d3ca9eb4d7b

- Malware.U.RedLine.tr: 156a6f7f50aab5d04e30ddbaee8557857f48b5386d09150b178693731eac7b35

- Spy.Win32.Redline.lu!hora: bb69aa08bdbcaa8860d26feaa036760b683f0e164fb18b5a772f0c4321e63b1d

Cómo mantenerse protegido?

Ya mencioné las formas de difusión preferidas que RedLine ha utilizado desde su aparición en 2020. Se deben crear medidas de protección para contrarrestar estos métodos.. Y, por supuesto, como última línea de defensa, debería haber software anti-malware.

Realice una verificación diligente de cada correo electrónico recibes. Puede parecer una medida demasiado paranoica para los mensajes, pero ten en cuenta - no se trata de “solo correos electrónicos”. La cantidad de ciberataques a empresas de todos los tamaños realizados a través de correo no deseado es aterradora, por lo tanto, tal amenaza no debe ignorarse. Cualquier archivo adjunto cuestionable, enlace, o la dirección de correo electrónico extraña de un remitente es una señal de alerta.

Utilice herramientas de monitoreo de red. Tanto activo como pasivo encajarán., ya que RedLine no aplica métodos antidetección complicados. Aún, Intenta falsificar la ruta del tráfico durante la comunicación C2. Y aquí es donde brillan las soluciones protectoras.. Los cortafuegos son mucho más baratos y más fácil de configurar, pero carecen de capacidades de respuesta reactiva. Mientras tanto, Soluciones NDR Cambie su complejidad y costo por la capacidad de interceptar incluso las amenazas más nuevas..

Software antimalware – el último argumento de los reyes. La situación ideal de seguridad de la red es evitar que el malware llegue a la estación de trabajo en vivo.. Aunque el idealismo a veces es sinónimo de ingenuidad. Por esta razón, algo que respalde su seguridad es esencial, tanto si eres un usuario doméstico como si estás conectado a la LAN corporativa. GridinSoft Anti-Malware es una excelente opción para proteger el hogar, aunque será mejor buscar una opción especializada para proteger una red completa.