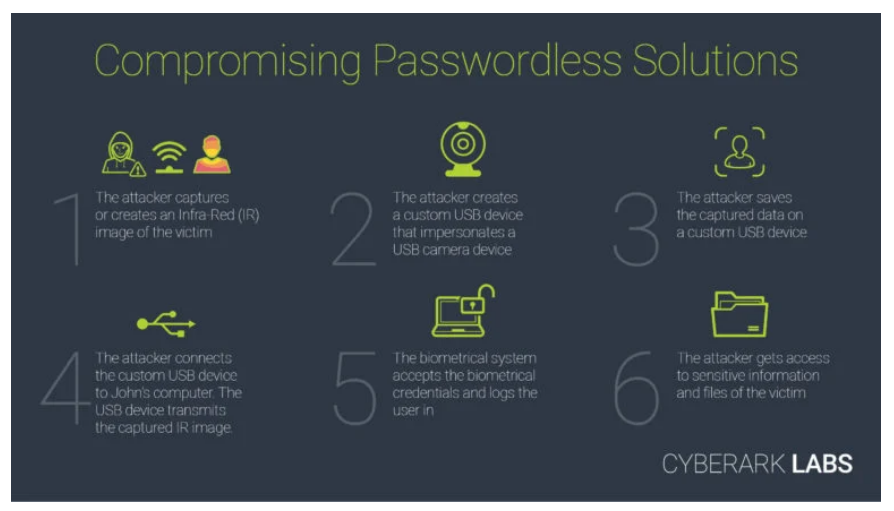

Investigadores de CyberArk engañaron al sistema de autenticación biométrica Windows Hello que se incluye en todas las versiones de Windows 10 utilizando una imagen infrarroja del propietario del dispositivo.

Investigador Omer Tsarfati dice que la raíz del problema radica en la forma en que Windows Hello maneja los datos de las cámaras web conectadas por USB. Mientras que Windows Hello solo funciona con cámaras web que tengan un sensor de infrarrojos (además del RGB normal), resulta que el sistema no necesita muchos datos RGB. Esto significa que con sólo una imagen facial infrarroja, puedes desbloquear el dispositivo de la víctima protegido por la biometría de Windows Hello.

Si bien la mayoría de los usuarios saben que pueden usar una cámara web para autenticación y reconocimiento facial en un sistema Windows 10 máquina, Zarfati descubrió que Windows Hello solo admite entrada de cámara web a través de fuentes infrarrojas. Y resultó que la comprobación de la entrada de infrarrojos es insuficiente o comparable a la comprobación de los convencionales. (RGB) camaras.

Como resultado, un atacante puede conectar un dispositivo malicioso que simula una cámara USB a la computadora y luego usarlo para transmitir una imagen infrarroja del rostro del propietario. Si bien no es posible transmitir una imagen estática de Windows Hello en circunstancias normales, estas restricciones no funcionan para la entrada de infrarrojos, y el investigador engañado exitosamente

el proceso de autenticación para obtener acceso a la máquina bloqueada.

Se puede ver un vídeo de demostración del ataque. aquí.

Para implementar tal ataque, Se requeriría acceso físico al dispositivo., sin embargo, Microsoft solucionó esta vulnerabilidad, que recibió el identificador CVE-2021-34466, como parte de julio «actualizar el martes».

Déjame recordarte que escribí eso. Experto en ciberseguridad creó un exploit para hackear iPhone mediante Wi-Fi y eso Los investigadores hicieron que el piloto automático de Tesla funcionara sin conductor.