Un recién descubierto Ha surgido un ladrón basado en Java llamado Rude, encapsulado dentro de un archivo Java (FRASCO) archivo. Emplea una variedad de funcionalidades sofisticadas y se enfoca en robar datos confidenciales de plataformas de juegos como Steam., Discordia, y otros navegadores.

Descripción general del ladrón grosero

A principios de noviembre 2023, Los investigadores identificaron un archivo JAR malicioso. etiquetado «ladrón.jar» en VirusTotal. Un análisis más detallado reveló que este archivo es un ladrón de información llamado Rude. A diferencia de una forma más común de archivos ejecutables, este malware está basado en Java y diseñado para atacar el sistema operativo Windows. Los archivos JAR pueden ser más sigilosos y evadir la detección del software de seguridad convencional.

El objetivo principal de Rude Stealer es tokens e identificaciones de aplicaciones populares como Discord y Steam. Además, recopila una gran cantidad de información confidencial. Entre ellos están las contraseñas., galletas, Historial de navegación, y autocompletar datos desde varios navegadores. Notablemente, este malware ignora billeteras de criptomonedas, que se han convertido en un típico punto de interés desde 2020. El ladrón también está equipado con la capacidad de realizar capturas de pantalla., agregando una capa adicional a sus capacidades de recopilación de información.

Infección inicial y análisis técnico

Si bien el vector de infección inicial sigue siendo desconocido, está claro que Rude Stealer requiere activación manual por parte de los TA a través de argumentos de línea de comando. Especificando su ID de chat de canal de Telegram y su token de bot, Los TA inician al ladrón para que comience sus actividades de robo de datos. Un análisis técnico detallado revela el funcionamiento de Rude Stealer, con archivos de clase específicos dedicados a diversas operaciones.

Robar datos de usuario de Steam

En primer lugar, Rude Stealer escanea meticulosamente el sistema de la víctima en busca de el directorio de la aplicación Steam, copia archivos relevantes, y extrae SteamID. Estos ID se utilizan luego para generar URL que conducen a los perfiles de la comunidad Steam de las víctimas.. Aprovechando los datos de usuario de Steam adquiridos, el ladrón se adentra en los juegos instalados, recuperar nombres de juegos y registrar esta información en un archivo de texto designado.

Extracción de tokens de Discord y datos del navegador

Próximo, el ladrón localiza directorios relacionados con Discord, copia archivos pertinentes, y extrae fichas de Discord usando patrones de expresiones regulares. Guarda estos tokens en un archivo de texto separado.. Además de la discordia, este ladrón recopila información confidencial de los siguientes navegadores: Corajudo, Borde, Cromo, Firefox, Ópera, OperaGX, vivaldi, y Yandex. La información extraída de diferentes bases de datos del navegador web se guarda en archivos de registro.. Incluye:

- Autocompletar

- datos de tarjeta de crédito

- Galletas

- Historia

- Contraseñas

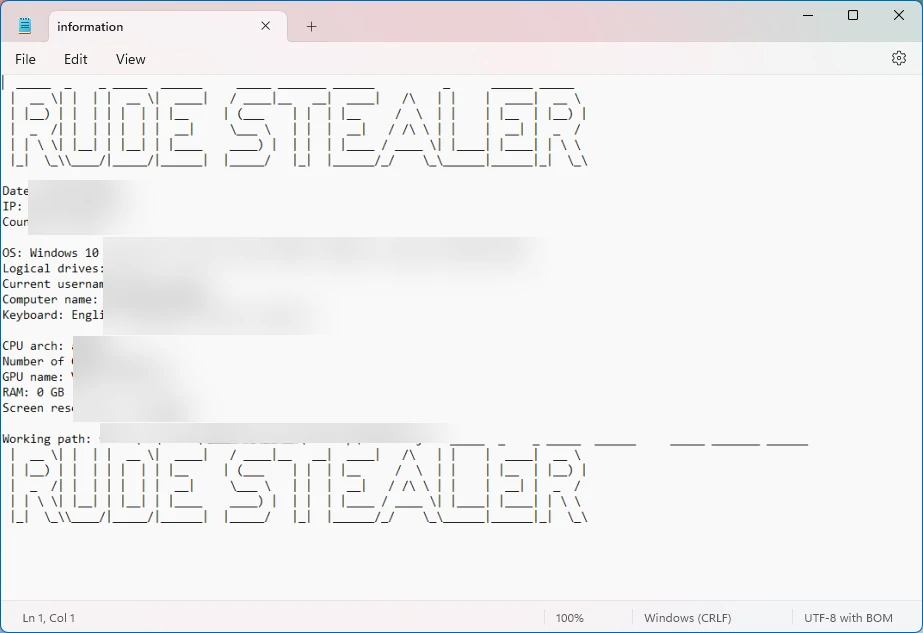

Captura de información del sistema

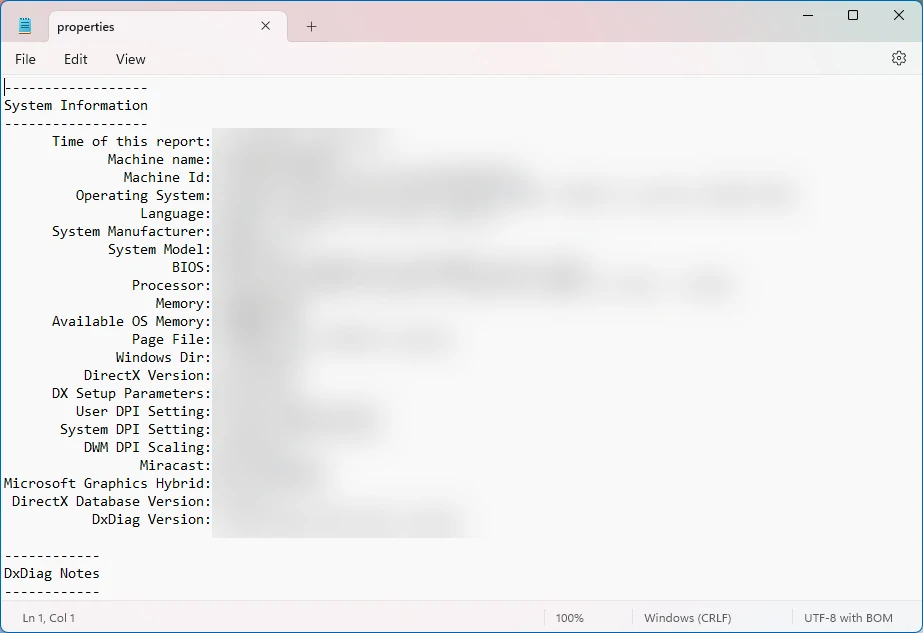

Durante el siguiente paso, The Rude Stealer recopila una lista de procesos activos en el sistema comprometido.. Los detalles que registra incluyen nombres e ID de procesos.. Aparte de las plataformas de juegos, Rude Stealer también recupera una amplia gama de información relacionada con el sistema.. Nada inusual aquí – se reúne dirección IP, país, arquitectura de CPU, y cantidad de RAM. Todos estos datos se guardan en un archivo de texto.. Además, este ladrón puede capturar capturas de pantalla usando la clase Java Robot, que luego se guardan en el directorio del perfil de usuario.

Transmisión y limpieza de datos

Una vez recopilada toda la información necesaria, Rude Stealer lo compila en un archivo ZIP y asigna la etiqueta del archivo con el nombre de la computadora.. Posteriormente el archivo se envía a las AT.’ canal de telegramas a través de la API del bot de Telegram. El ladrón finaliza su operación realizando el llamado colapso., eliminar archivos y directorios vinculados a su presencia.

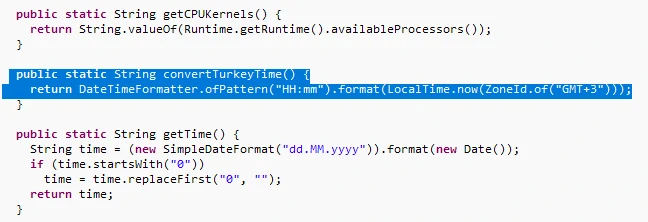

Basado en la evidencia encontrada durante el análisis., investigadores dedujeron que Rude Stealer probablemente esté siendo operado por un asistente técnico asociado u operativo de Turquía. Esta suposición está respaldada por el hecho de que el ladrón recopila la hora del sistema comprometido y la convierte en La zona horaria de Turquía.

Recomendaciones

A pesar de ser un simple ladrón basado en Java, Rude Stealer sigue siendo una amenaza importante para individuos y organizaciones. Su uso de Dxdiag para obtener información confidencial es particularmente preocupante.

- Deshabilite el guardado automático de contraseña en el navegador. Este es un paso esencial porque los ladrones a menudo apuntan a los datos del navegador web.. En cambio, you can use a password manager para administrar y almacenar sus contraseñas de forma segura.

- Establecer estrictos controles de acceso a las herramientas del sistema.. Dado que Rude Stealer puede abusar de dxdiag para ejecutar su código malicioso, implementar controles de acceso más estrictos para estas herramientas. Puede hacerlo restringiendo qué usuarios pueden ejecutar estas herramientas o utilizando la lista de aplicaciones permitidas..

- Bloquear la creación de archivos de texto en carpetas confidenciales de perfiles de usuario. Rude Stealer a menudo crea archivos de texto en carpetas confidenciales de perfiles de usuario para almacenar datos robados.. Para prevenir esto, hacer cumplir reglas estrictas que bloquean la creación de archivos de texto en estas carpetas, particularmente en caminos como «C:\Usuarios[nombre de usuario]». Puede utilizar permisos del sistema de archivos o software de seguridad para lograr esto..

- Utilice una solución antimalware. Mantener actualizado el software antimalware y de seguridad de Internet es crucial para protegerse contra el malware.. Estas herramientas pueden detectar y bloquear la ejecución de códigos maliciosos en sus dispositivos.