Centro de inteligencia de amenazas de Microsoft (mstic) Los expertos anuncian la interrupción de una operación realizada por el grupo de piratería de habla rusa SEABORGIUM., Apuntando a individuos y organizaciones en países de la OTAN..

Como recordatorio, Anteriormente informamos sobre el descubrimiento de una nueva versión de malware de piratas informáticos rusos llamada Ladrón de loli.

El grupo APTO, denominado SEABORGIO por Microsoft, ha estado bajo investigación’ escrutinio desde al menos 2017. Otras empresas rastrean SEABORGIUM con nombres como CONDUCTOR DE FRÍO (Google), Grupo Calisto (F-seguro), y TA446 (Punto de prueba). El grupo es sospechoso de llevar a cabo ataques de ciberespionaje contra personal militar., oficiales del gobierno, think tanks, y periodistas en los países de la OTAN, los países bálticos, Escandinavia, y Europa del Este.

En los países de destino, SEABORGIUM centra sus operaciones principalmente en la defensa, inteligencia, y empresas consultoras, organizaciones no gubernamentales e internacionales, think tanks, y universidades. SEABORGIUM ha sido visto en ataques a ex oficiales de inteligencia, expertos en Rusia, y ciudadanos rusos en el extranjero.

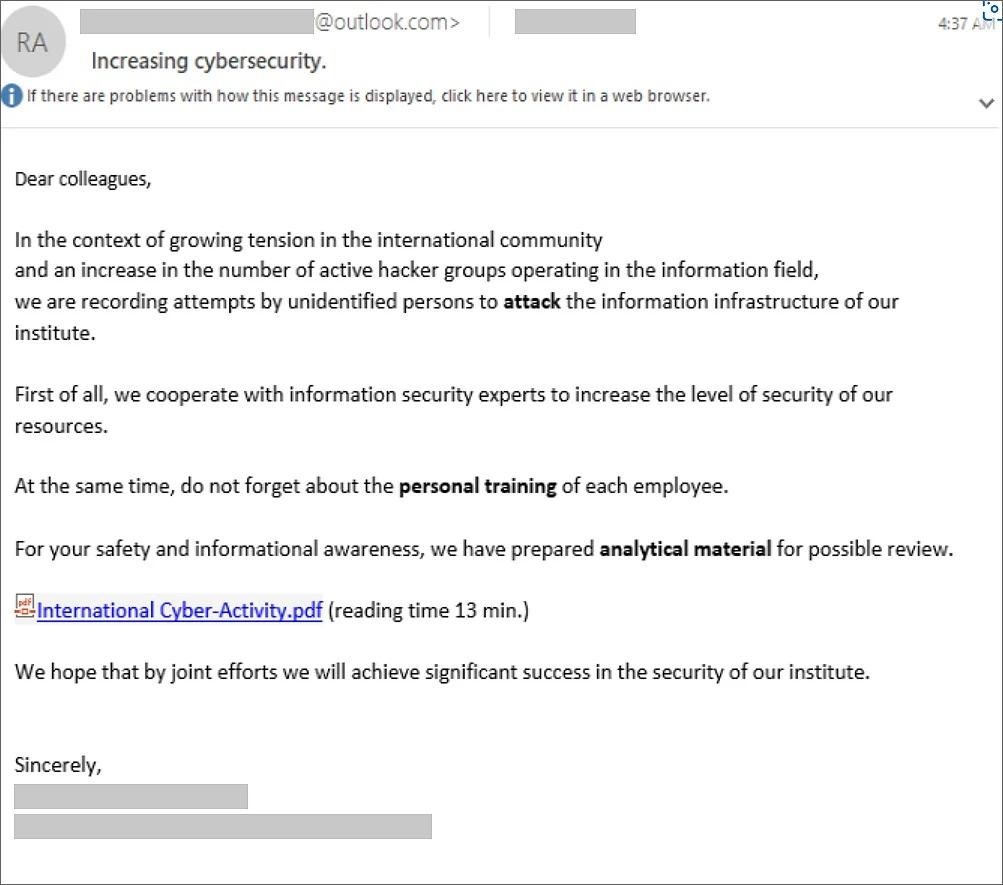

mstic Los analistas detallan que los miembros de SEABORGIUM crean identidades online falsas a través del correo electrónico, medios de comunicación social, y LinkedIn cuentas. Estas identidades falsas se utilizan luego en ataques de ingeniería social contra personas y organizaciones específicas..

Operando bajo estas personas falsas, Los atacantes inician contacto con los objetivos para establecer conversaciones y, finalmente, envían archivos adjuntos de phishing.. Microsoft revela que los piratas informáticos distribuyen correos electrónicos con archivos adjuntos en PDF, enlaces a sitios para compartir archivos, o cuentas de OneDrive que alojan documentos PDF.

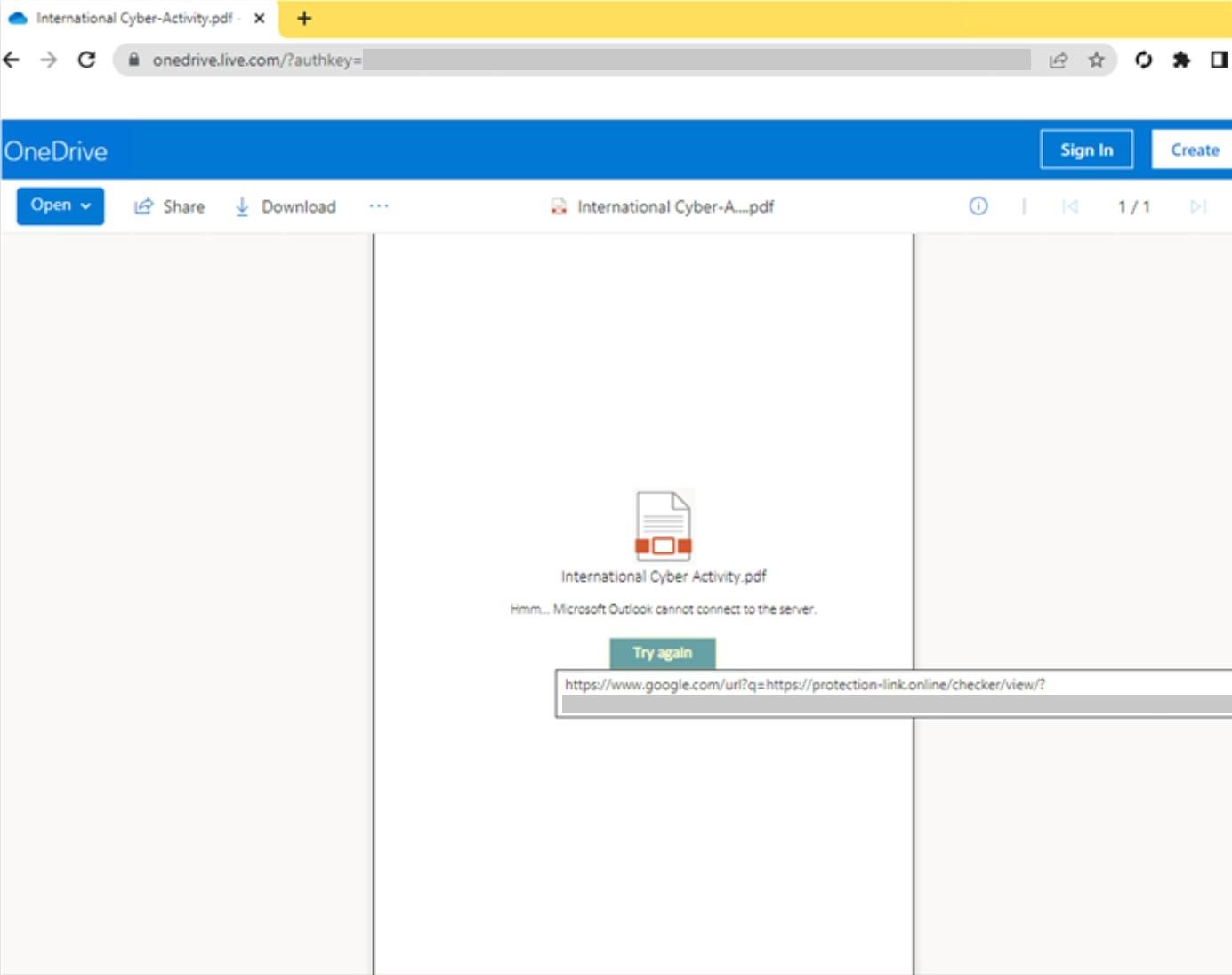

Al abrir dicho archivo, la víctima encuentra un mensaje que indica que el documento no se puede ver, y se debe presionar un botón especial para volver a intentarlo.

Al hacer clic en el botón, se redirige a la víctima a una página de destino que ejecuta un marco de phishing., como malginx, mostrando un formulario de inicio de sesión. Actuar como apoderado, EvilGinx permite a los piratas informáticos interceptar y robar las credenciales ingresadas, junto con cookies/tokens de autenticación generados después de iniciar sesión.

Estos tokens robados permiten a los atacantes acceder a la cuenta de usuario comprometida, incluso si la víctima tiene habilitada la autenticación de dos factores.

Según Microsoft, una vez obtenido el acceso, Los piratas informáticos roban correos electrónicos y archivos adjuntos o configuran reglas de reenvío para recibir todos los correos electrónicos entrantes en la cuenta comprometida de la víctima.. Los investigadores también observaron que los atacantes utilizaban una cuenta pirateada para negociar en nombre de la víctima y obtener información confidencial..

MSTIC informa que ha tomado varias medidas para interrumpir la campaña maliciosa de SEABORGIUM, incluida la desactivación de cuentas utilizadas para espiar, suplantación de identidad, y recolección de correo electrónico.

La compañía también ha compartido indicadores de compromiso., incluido 69 dominios asociados con las campañas de phishing del grupo, utilizado para robar credenciales de Microsoft, Correo de protones, y yandex cuentas.