Febrero 24, 2022, será un punto de inflexión en la historia. Fue el día de la invasión rusa a gran escala de Ucrania y el acontecimiento geopolítico más importante del año pasado.. Esta guerra fue, sin exagerar, El conflicto militar más sangriento en Europa en décadas.. Sin embargo, es la primera gran guerra híbrida que utiliza el ciberespacio como un campo de batalla en toda regla, además de los principales frentes cinéticos. de todo esto, Se pueden señalar varios puntos importantes sobre el daño cibernético colateral., verbigracia:

- La eficacia del malware destructivo

- La atribución de la ciberactividad en tiempos de guerra

- La distinción entre Estado-nación, hacktivismo, y actividad cibercriminal ofensiva

- La ciberguerra y su impacto en los pactos de defensa

- La capacidad de las operaciones cibernéticas para participar en una guerra táctica y el entrenamiento necesario.

El impacto en el ciberespacio global ya es visible en algunas áreas.

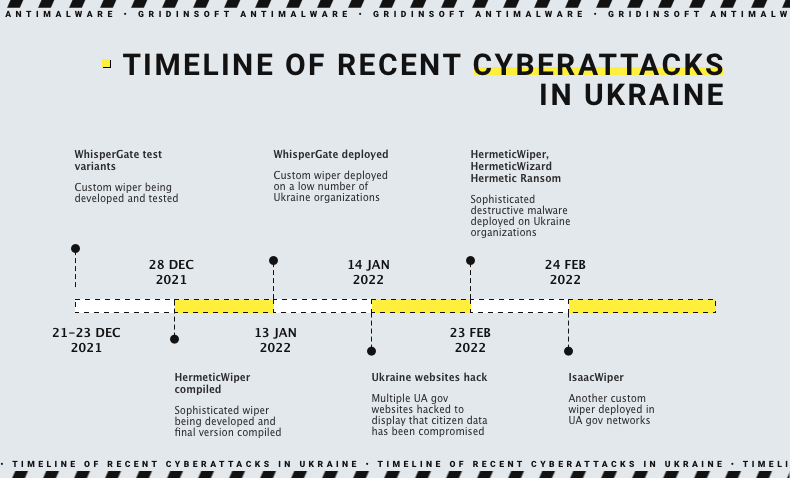

Regreso de los limpiaparabrisas

Wiper es un malware que interrumpe el funcionamiento de los sistemas de destino, ya que puede eliminar o dañar archivos importantes., aunque su uso es relativamente raro. Sin embargo, El malware Wiper se ha vuelto mucho más extendido durante el último año., no sólo en Europa del Este. Por ejemplo, al comienzo de la guerra ruso-ucraniana, El número de ciberataques a Ucrania por parte de actores maliciosos afiliados a Rusia aumentó drásticamente. Antes de la invasión terrestre a gran escala, Los piratas informáticos prorrusos utilizaron tres limpiaparabrisas. – Limpiador hermético, Asistente hermético, y rescate hermético – y un poco mas tarde, en abril, Los piratas informáticos utilizan industrial. Esta es una versión actualizada del mismo malware utilizado en un ataque similar en 2016. De este modo, En Ucrania se han instalado al menos nueve limpiaparabrisas en menos de un año. Ellos eran desarrollado por los servicios secretos rusos y utilizar diferentes mecanismos de limpieza y evasión.

Ciberataques multifacéticos

Miremos el vector de los ciberataques en la guerra ruso-ucraniana. Igual que cualquier otro ataque dentro del curso de la guerra., se pueden dividir en dos tipos – estratégico y táctico. El primer tipo de ciberataque tiene como objetivo causando daños generalizados y perturbando la vida cotidiana de los civiles. Sucesivamente, el segundo tipo de ataque es más dirigido, coordinado con operaciones de combate reales, y dirigido a lograr objetivos tácticos.. Tales objetivos pueden incluir:

- Deshabilitar o interrumpir sistemas críticos de infraestructura militar

- Hackear e infiltrarse en organizaciones militares’ redes

- Lanzando una campaña de desinformación

- Espionaje cibernético

Ataques estratégicos

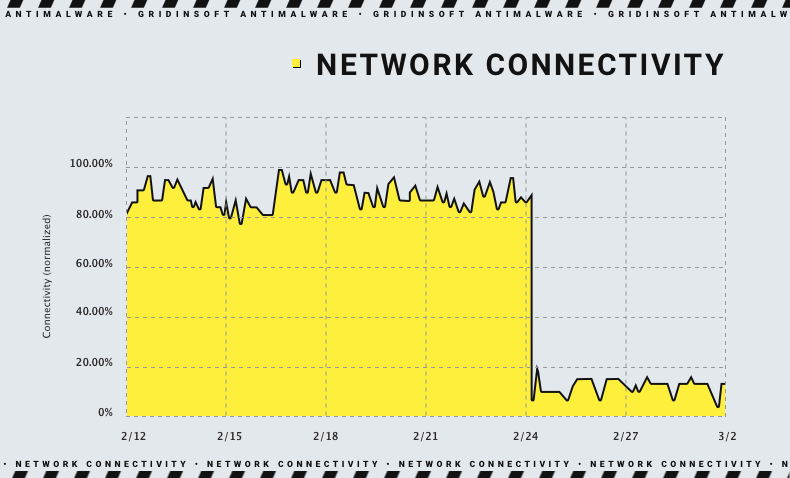

Unas horas antes de la invasión terrestre de Ucrania., piratas informáticos lanzados un ciberataque a Viasat. Este ataque tenía como objetivo interferir con las comunicaciones por satélite., que prestan servicios tanto a organizaciones militares y civiles en Ucrania. en este ataque, Los piratas informáticos utilizan un limpiaparabrisas llamado AcidRain, diseñado para destruir módems y enrutadores e inhabilitar el acceso a Internet para decenas de miles de sistemas.

Además, incluso antes de la invasión a gran escala, agencias gubernamentales ucranianas, como Diia, y algunos bancos fueron objeto de ciberataques. El objetivo de estos ataques era hacer que la población ucraniana desconfíe del gobierno. Otro incidente curioso tuvo lugar en noviembre. 3, 2022. En ese tiempo, un cierto «Joker DNR» pirateado en la página de Instagram de Valeri Zaluzhny, el comandante en jefe de las AFU, instalar una foto del dictador ruso en su foto de perfil. Más tarde, apareció una imagen en la página con el título, «Así que, Confirmo que Joker DNR se infiltró en DELTA«. Sin embargo, Los ucranianos ridiculizaron el incidente en lugar de tomarlo en serio.. Éste no es ni mucho menos el único caso de piratería informática contra ucranianos.’ redes sociales. Desde el inicio de la guerra ruso-ucraniana a gran escala, Los usuarios ucranianos han recibido periódicamente correos electrónicos de phishing pedirles que hagan clic en un enlace.

Ciberataques tácticos

Cualquier táctica, El ciberataque de alta precisión requiere una preparación y planificación cuidadosas. Los requisitos previos incluyen acceder a las redes objetivo y crear herramientas personalizables para diferentes etapas de ataque.. Un ejemplo de ataque táctico coordinado ocurrió en marzo. 1. Ese día, Misiles rusos alcanzaron la torre de televisión de Kyiv, provocando el cese de las transmisiones televisivas en la ciudad. Próximo, Los piratas informáticos orquestaron un ciberataque. para amplificar el efecto.

Ciberataques adaptativos

Según los datos disponibles, Los rusos no se estaban preparando para una campaña larga; el cambio abrupto en la caracterización de los ciberataques en abril lo demuestra.. Pasan de ataques bastante precisos con objetivos tácticos claros a otros menos elaborados.. Similar al cambio de táctica en el campo de batalla., donde las tropas rusas fueron rechazadas con dignidad y decidieron luchar contra los civiles., los hackers también cambiaron su vector – Intentaron dañar a civiles ucranianos.. El uso de múltiples herramientas y limpiaparabrisas nuevos fue reemplazado por capacidades detectadas utilizando herramientas y tácticas de ataque ya conocidas, como Caddywiper y FoxBlade.

El jefe de la inteligencia británica, la seguridad cibernética, y agencia de seguridad llamó la respuesta de Ucrania «la actividad cibernética defensiva más efectiva de la historia. Esto no es sorprendente, parte del éxito de Ucrania se debe a que ha sido sometido repetidamente a ataques cibernéticos desde 2014. El impacto de la Indistroyer2 ataque al sector energético en marzo 2022 es prueba de ello porque, en comparación con el primer despliegue de industrial en 2016, el efecto en marzo fue insignificante. Además, Ucrania ha recibido importante ayuda exterior para reparar los daños causados por estos ciberataques. Por ejemplo, gobiernos extranjeros y empresas privadas ayudó a Ucrania migrar rápidamente su infraestructura de TI a la nube. Como resultado, Los centros de datos fueron retirados físicamente de las zonas de combate y recibieron capas adicionales de protección por parte de los proveedores de servicios..

Cambio de enfoque

Desde septiembre, Los datos muestran una disminución gradual pero significativa de los ciberataques contra objetivos ucranianos.. En cambio, El número de ataques contra miembros de la OTAN ha aumentado significativamente.. Además, mientras que en algunos países el número es insignificante, en otros, El número de ataques ha aumentado casi a la mitad.:

- A NOSOTROS. por 6 por ciento

- Reino Unido por 11%

- Polonia por 31%

- Dinamarca por 31%

- Estonia por 57%.

Esto sugiere que Rusia y grupos relacionados han desviado su atención de Ucrania a Países de la OTAN que apoyan a Ucrania.

La nueva era del hacktivismo

Una nueva era de hacktivismo comenzó con la creación y el liderazgo de la «Ejército de TI de Ucrania,» compuesto por especialistas voluntarios en TI. Mientras que el hacktivismo solía caracterizarse por la libre cooperación entre individuos en interacciones ad hoc, Los grupos hacktivistas de la nueva era han aumentado significativamente su organización y control y ahora llevan a cabo operaciones de tipo militar.. El nuevo modo de operación incluye reclutamiento y capacitación, inteligencia y asignación de objetivos, compartir herramientas, etc.. Sin embargo, La actividad hacktivista antirrusa continuó durante todo el año., afectando la infraestructura, financiero, y organizaciones gubernamentales. Desde septiembre 2022, El número de ataques a organizaciones en Rusia ha aumentado significativamente., especialmente en el sector gubernamental y militar.

No todos los hacktivistas son buenos

Desgraciadamente, No todos los hacktivistas tienen buenas intenciones.. Por ejemplo, mientras que los grupos como el equipo OneFist hacer cumplir rigurosamente las reglas de la guerra y tomar medidas para evitar posibles daños a hospitales y civiles, el grupo prorruso Killnet llevó a cabo ataques selectivos ataques DDoS sobre infraestructura crítica en Estados Unidos. Como era de esperar, sus objetivos principales no eran instalaciones militares but U.S. medical organizations, hospitals, and airports. Además, La mayoría de los nuevos grupos hacktivistas tienen una ideología política clara y consistente ligada a las narrativas gubernamentales..

Como resultado, Los hacktivistas prorrusos han cambiado su enfoque de los objetivos ucranianos a los estados miembros de la OTAN y otros aliados occidentales.. Por ejemplo, otro grupo hacktivista vinculado a Rusia, NoNombre057(16), atacó las elecciones presidenciales checas. Además, el grupo hacktivista De Rusia con Amor (BRW), también conocido como equipo Z, implementó el ransomware Somnia contra objetivos ucranianos. Sucesivamente, El malware CryWiper se implementó contra municipios y tribunales en Rusia..

Hackear Rusia estaba prohibido antes de la guerra ruso-ucraniana

Algunas organizaciones de cibercrimen han sido obligados a unirse el esfuerzo a nivel nacional y reducir sus actividades criminales. Ataques a empresas rusas, alguna vez considerado inexpugnable por muchas organizaciones cibercriminales, ahora están en aumento. Rusia está luchando contra los ataques de piratería causados por el gobierno y sus actividades criminales.. Además, Otros países también han intensificado sus actividades de espionaje en Rusia para atacar las instituciones de defensa estatales rusas.. Por ejemplo, Cloud Atlas ataca constantemente a organizaciones rusas y bielorrusas.

Impacto de la guerra en otras regiones y dominios

En el contexto de la guerra ruso-ucraniana, La actividad de los limpiaparabrisas comenzó a extenderse a otros países.. Por ejemplo, Los grupos vinculados a Irán han instalaciones atacadas en Albania, y the Azov ransomware has spread worldwide. Sin embargo, Azov es más un limpiador destructivo que un programa ransomware porque no permite descifrar ni restaurar datos cifrados.. Varios actores estatales también han aprovechado la guerra para promover sus intereses.. Por ejemplo, varias campañas de diferentes grupos de APT han utilizado la batalla en curso entre Rusia y Ucrania para intensificar sus actividades. La guerra ruso-ucraniana ha afectado dramáticamente las tácticas cibernéticas en muchas áreas. Indudablemente, mientras la guerra continúe, sus eventos afectarán a otras regiones y ubicaciones.