Los investigadores han identificado una vulnerabilidad crítica en Shim, un gestor de arranque de Linux ampliamente utilizado. Esta vulnerabilidad podría potencialmente permitir a los atacantes ejecutar código malicioso y obtener el control de los sistemas de destino incluso antes de que se cargue el kernel. Esta falla genera preocupaciones importantes porque puede eludir los mecanismos de seguridad.. Estos mecanismos suelen ser aplicados por el kernel y el sistema operativo..

¿Qué es un gestor de arranque Shim??

La cuña sirve como una pequeña, gestor de arranque de código abierto, crucial para facilitar el proceso de arranque seguro en computadoras que aprovechan la interfaz de firmware extensible unificada (UEFI). Está firmado con una clave de Microsoft., que es ampliamente aceptado por las placas base UEFI para verificar la integridad del proceso de arranque.

la vulnerabilidad, descubierto por Bill Demirkapi de Microsoft, se encuentra en el manejo de Shim de las operaciones de arranque HTTP. Permite operaciones de escritura fuera de límites a través de respuestas HTTP manipuladas..

Vulnerabilidad de Shim RCE descubierta

La explotación de CVE-2023-40547 (puntuación CVSS: 9.8) Implica la creación de solicitudes HTTP especialmente diseñadas que conducen a una escritura fuera de límites.. Este defecto puede ser explotado de varias maneras, incluido ejecución remota de código, adyacente a la red, y ataques locales. Por ejemplo, un atacante remoto podría interceptar el tráfico de arranque HTTP a través de un Ataque de hombre en el medio. Mientras tanto, un atacante local podría modificar las variables EFI o usar un USB Linux activo. Estas acciones podrían alterar el proceso de arranque y permitir la ejecución de código privilegiado..

La capacidad de ejecutar código antes de que se cargue el sistema operativo. presenta una amenaza significativa. Permite a los atacantes deploy stealthy bootkits que puede socavar la seguridad del sistema comprometido. Este nivel de acceso otorga a los atacantes la capacidad de eludir los controles de seguridad tradicionales y mantener persistentes, presencia no detectada en el sistema afectado.

Red Hat corrige el defecto de Shim RCE

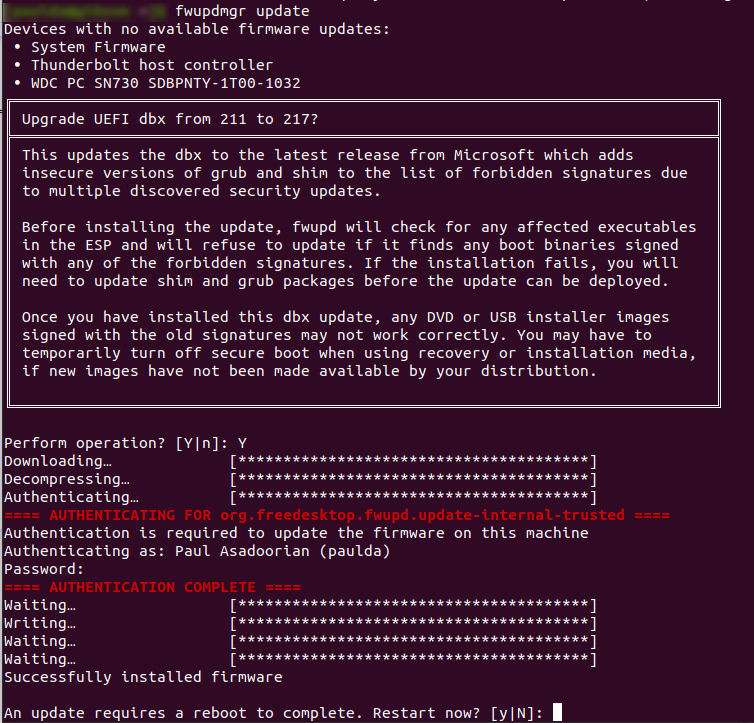

En respuesta a esta vulnerabilidad, RedHat emitió una solución en diciembre 5, 2023. Usuarios de Shim, incluido principales distribuciones de Linux como sombrero rojo, Debian, ubuntu, y SUSE, Se insta a actualizar a la última versión de Shim. (v15.8), que aborda CVE-2023-40547 y otras vulnerabilidades. Además, los usuarios deben actualizar la UEFI Arranque seguro DBX (lista de revocación). Esta actualización es necesaria para evitar la ejecución de versiones vulnerables de Shim.. También garantiza que la versión parcheada esté firmada con una clave de Microsoft válida..

Linux se convierte en un objetivo cada vez más viable para diferentes familias de malware. Seguro, Ha sido predominante en ataques APT por algun tiempo, como es un columna vertebral de la infraestructura del servidor. Aunque, un mayor número de malware para Linux en forma de ransomware, El spyware y los rootkits aparecen en los últimos años., que es una tendencia bastante preocupante. Una vulnerabilidad como la que he descrito anteriormente no es algo con lo que perder el tiempo: puede ser explotada y será explotada., tarde o temprano.