Según se informa, una nueva técnica de contrabando SMTP tiene el potencial de evitar los protocolos de seguridad existentes. También puede permitir a los atacantes enviar correos electrónicos falsificados desde direcciones aparentemente legítimas.. Esto puede dar nueva vida al spam de correo electrónico, a pesar de que su eficiencia no ha disminuido durante el último tiempo.

¿Qué es el contrabando SMTP??

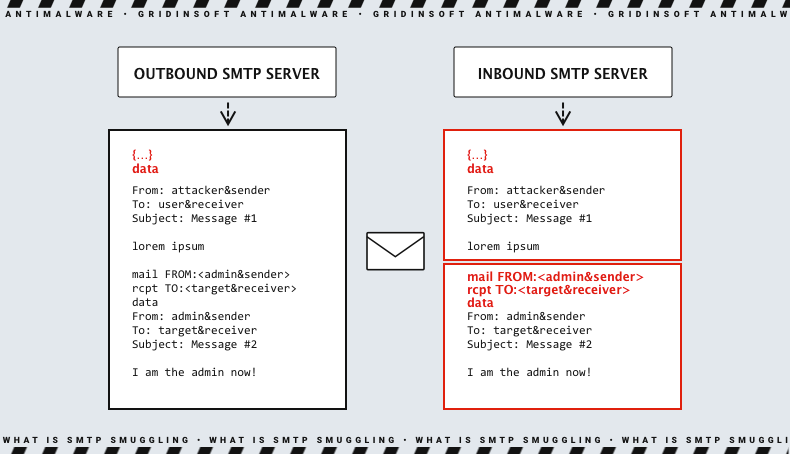

El contrabando SMTP es una técnica de explotación novato que manipula el SMTP, un protocolo utilizado globalmente para enviar correos electrónicos desde los inicios de Internet. Esta técnica aprovecha las diferencias en cómo los servidores SMTP salientes y entrantes interpretan la secuencia de fin de datos.. Permite a los atacantes insertar comandos SMTP arbitrarios y potencialmente enviar correos electrónicos separados.

El núcleo del contrabando SMTP radica en las discrepancias entre cómo los diferentes servidores manejan la secuencia de fin de datos. (<CR><LF>.<CR><LF>). Explotando estas diferencias, los atacantes pueden romper con los datos del mensaje estándar, contrabando de comandos no autorizados. Esta técnica requiere que el servidor entrante acepte múltiples comandos SMTP en un lote, una característica comúnmente admitida por la mayoría de los servidores hoy en día.

Investigación en profundidad sobre esta vulnerabilidad ha revelado que los servidores SMTP de destacados proveedores de correo electrónico como Microsoft, GMX, y Cisco son susceptible a este exploit. Si bien Microsoft y GMX han abordado estos problemas, Cisco ha categorizado los hallazgos como una característica en lugar de una vulnerabilidad., elegir no alterar la configuración predeterminada. Como consecuencia, El contrabando SMTP sigue siendo posible en instancias de Cisco Secure Email con la configuración predeterminada. Después, La vulnerabilidad también fue identified in Microsoft’s Outlook servidor SMTP, ampliar aún más el panorama de amenazas.

¿Cuál es el peligro de la vulnerabilidad SMTP??

Las implicaciones del contrabando SMTP son alarmantes y de gran alcance. Los atacantes pueden utilizar este método para enviar correos electrónicos falsificados que parezcan provenir de fuentes creíbles, evitando así los controles diseñados para autenticar los mensajes entrantes, como correo identificado DomainKeys (DKIM), Autenticación de mensajes basada en dominio, Informes y conformidad (DMARC), y marco de políticas del remitente (FPS).

En palabras simples, usando este truco, Los fraudes podrán llegar a los correos electrónicos corporativos. que no fueron recibir spam antes. Seguro, Las empresas que optaron por este método de seguridad probablemente sean conscientes de los peligros y tengan otros métodos de protección en funcionamiento.. Pero el hecho mismo de que estén expuestos, también, crea un riesgo mucho mayor de ataques cibernéticos.

Mitigar los efectos de la vulnerabilidad

Mitigar los riesgos que plantea el contrabando SMTP, Los expertos recomiendan varias mejores prácticas.. Para usuarios de Cisco, cambiar la configuración de «Limpio» a «Permitir» se recomienda Evite recibir correos electrónicos falsificados con comprobaciones DMARC válidas.. Además, Todos los proveedores y usuarios de servicios de correo electrónico deben permanecer atentos., actualizando periódicamente sus sistemas y mantenerse informado sobre los últimos avances en seguridad.

Supervise periódicamente la actividad inusual del servidor y revisar los registros de seguridad para detectar posibles infracciones. Educar a los usuarios sobre el phishing y fomentar el escepticismo sobre los correos electrónicos de remitentes desconocidos. Finalmente, considere consultar con profesionales de ciberseguridad para medidas de protección avanzadas adaptadas a su infraestructura específica.