Una botnet proxy, «Calcetines5Systemz», utiliza cargadores de malware para infiltrarse en computadoras de todo el mundo. Los atacantes han infectado alrededor 10,000 dispositivos y organizó un servicio de proxy completo basado en él.

Descripción general del malware cuentagotas Socks5Systemz

Un análisis reciente de Bitsight ha revelado la existencia de una nueva muestra de malware llamada botnet proxy Socks5Systemz. Aunque ha estado activo desde 2016, ha pasado desapercibido hasta ahora. El objetivo principal de este malware es convertir los dispositivos infectados en servidores proxy de reenvío de tráfico., habilitando malicioso, ilegal, o actividades anónimas.

Los actores de amenazas pueden acceder a este servicio encubierto pagando entre $1 y $140 en criptomoneda. Dependiendo de la suma, Los desarrolladores de malware ofrecen una funcionalidad más amplia al usuario.. La botnet Socks5Systemz normalmente se propaga a través de malware como PrivateLoader y Amadey, que se propaga comúnmente a través del phishing, kits de explotación, y malware descargado from P2P networks.

¿Cómo funciona Socks5Systemz??

El informe de análisis de Proxy Bot describe un programa informático dañino sobre 300 KB de tamaño. Crea una identificación específica basada en la fecha del directorio de Windows en la computadora que infecta.. Cuando se ejecuta por primera vez, guarda la hora actual, descarga un archivo PDF de un sitio web en particular, y lo guarda en la computadora. Luego intenta encontrar una manera de comunicarse con un servidor C2., que está controlado por la persona que creó el bot.

Si no puede conectarse a través del método que intenta primero, it sends an HTTP request a un sitio web específico que solicita la dirección IP de un servidor C2 válido. Una vez que se conecta a un servidor C2 válido, puede ejecutar varios comandos, incluido «inactivo,» «conectar,» «desconectar,» «alzas,» y «upduris.» El «conectar» El comando es vital porque permite que el bot forme parte de un grupo de proxies disponibles que se puede utilizar para reenviar tráfico en nombre de los clientes.

Ampliando la red de proxy

Los expertos han mapeado una infraestructura de control que incluye 53 robots proxy, volver a conectar, DNS, y servidores de adquisición de direcciones. Estos servidores están distribuidos principalmente en países europeos., como Francia, Los países bajos, Suecia, y bulgaria. Desde octubre, Los analistas han descubierto 10,000 intentos de comunicación únicos a través del puerto 1074/TCP con los servidores de backconnect identificados, lo que indica que hay aproximadamente 10,000 víctimas.

En general, La botnet proxy Socks5Systemz tiene un impacto mundial, con infecciones observadas en todo el mundo. El mayor número de contagios se ha registrado en la India, los Estados Unidos, Brasil, Colombia, Sudáfrica, Argentina, y Nigeria. Sin embargo, la ausencia de sistemas infectados que se comuniquen con servidores de backconnect en Rusia, combinado con otras pistas descubiertas durante la investigación, sugiere que Los operadores de este servicio pueden tener su sede en Rusia..

El servicio de proxy

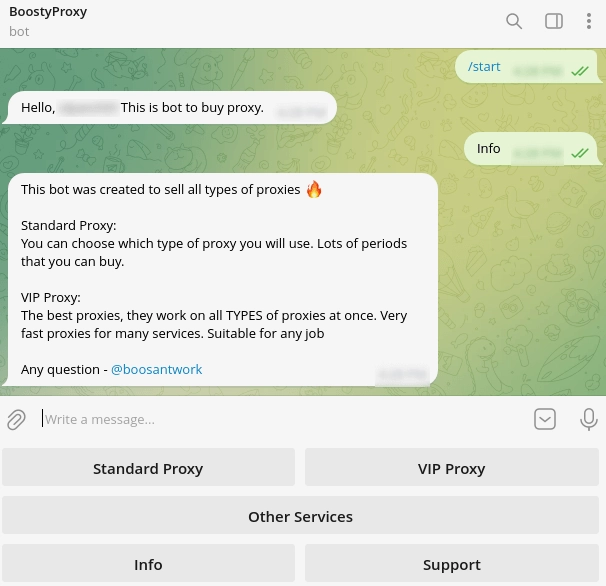

Una investigación sobre la infraestructura de la botnet reveló un usuario de Telegram llamado «aumentar» quien compartió una captura de pantalla de una herramienta de verificación de cuentas usar las direcciones IP de los servidores backconnect como proxies. Este descubrimiento demostró que «aumentar» sells compromised accounts y acceso a los proxys.

Usando un bot de Telegram llamado «BoostyProxy,» «aumentar» estableció un servicio proxy completo. El servicio ofrece dos opciones de suscripción.: «Estándar» y «VIP.»

La suscripción Estándar permite utilizar un único tipo de proxy sin subprocesos múltiples, mientras que la suscripción VIP ofrece más flexibilidad, secundario varios tipos de proxy (calcetines4, calcetines5, y HTTP) y múltiples hilos. Estas son las opciones de precios para ambos niveles de suscripción.: El estándar comienza desde $1 por un día con Single Thread y termina en $28 durante tres meses. VIP comienza desde $22 por un día con 100 Hilos y extremos en $4000 durante tres meses con 5000 hilos. Todos los pagos se realizan utilizando criptomoneda a través de Cryptomus Crypto Payment Gateway.

Protección contra botnets

El descubrimiento de la botnet proxy Socks5Systemz pone de relieve el peligro actual que representan los ciberdelincuentes para el mundo digital. Esta botnet puede dañar a personas y a toda una red de sistemas comprometidos., ayudando en varios tipos de delitos cibernéticos. Para mantener sus sistemas y su red a salvo de la botnet proxy Socks5Systemz y otras amenazas similares, sigue estos pasos:

- Usar seguridad de punto final. Instale software antivirus y antimalware actualizado para detectar y prevenir amenazas.

- Mantenga el software actualizado. Actualice periódicamente sus sistemas operativos y aplicaciones de software para corregir cualquier vulnerabilidad que pueda explotarse..

- Aumente la seguridad de la red. Utilice sistemas de detección y prevención de intrusiones para monitorear el tráfico de la red en busca de actividades sospechosas.. Implemente firewalls para evitar el acceso no autorizado a su red y activos críticos. Utilice la segmentación de la red para limitar el movimiento lateral dentro de la red en caso de una infracción.

- Educar a los empleados. Enseñe a sus empleados los riesgos de hacer clic en enlaces sospechosos y descargar archivos adjuntos de fuentes desconocidas. Anímelos a utilizar contraseñas seguras y únicas y a habilitar la autenticación de dos factores..

- Utilice el filtrado de correo electrónico. Implementar soluciones de filtrado de correo electrónico y detección de phishing para bloquear correos electrónicos maliciosos. Capacite a los empleados para que reconozcan los intentos de phishing y eviten hacer clic en enlaces dañinos..

- Realice copias de seguridad de datos periódicas. Haga una copia de seguridad de sus datos con regularidad y guárdelos en un lugar seguro., ambiente aislado. Pruebe estos procedimientos para garantizar que los datos se puedan restaurar rápidamente en caso de un incidente..

- Monitorear la actividad de la red. Supervise continuamente su red para detectar cualquier actividad o conexión inusual que pueda indicar un compromiso.

- Mantente informado. Suscríbase a los servicios de inteligencia de amenazas para mantenerse informado sobre las amenazas emergentes.