Recientemente se ha descubierto una nueva campaña de phishing que utiliza GitHub para entregar troyanos de acceso remoto (RATA) STRRAT y Vcurms a través de un descargador malicioso de Java. CUALQUIER. Los especialistas de RUN han detectado la propagación activa de estos programas maliciosos y advierten a los usuarios contra posibles amenazas.

Corto sobre STRRAT y Vcurms

STRRAT es un RAT basado en Java, Conocido por su capacidad para robar información. Se utiliza principalmente para recopilar credenciales de navegadores y clientes de correo electrónico, Registro de pulsaciones de teclas, y Proporcionar acceso de puerta trasera a los sistemas infectados. Igual que otros troyanos de acceso remoto, STRRAT también se basa en el sigilo de sus operaciones y evasión de detección.

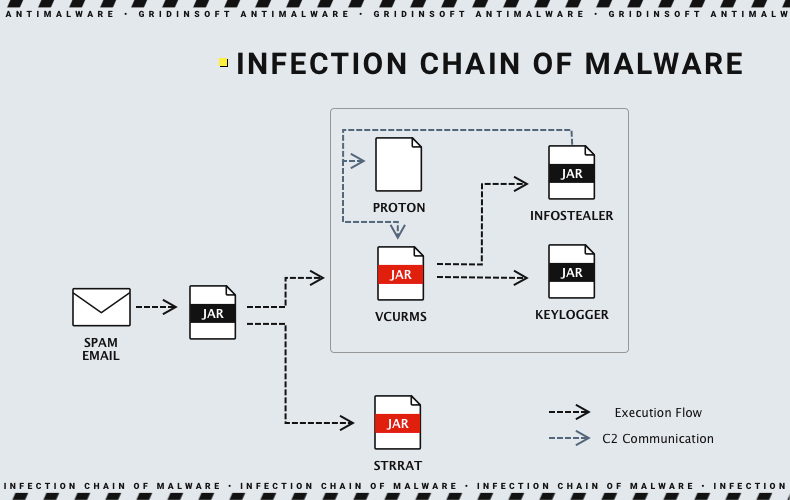

Vcurms, es otro RAT basado en Java, pero con tácticas operativas distintas. Se comunica con su servidor de comando y control a través de una dirección de correo electrónico de Proton Mail y ejecuta los comandos recibidos a través de líneas de asunto de correo electrónico específicas. Este malware lleva la funcionalidad de infostealer, capaz de extraer datos de various applications like Discord y vapor. Aparte de esto, Puede obtener credenciales, galletas, y autocompletar datos desde múltiples navegadores web. Comparte similitudes con otro malware known as Rude Stealer.

Descripción general del ataque

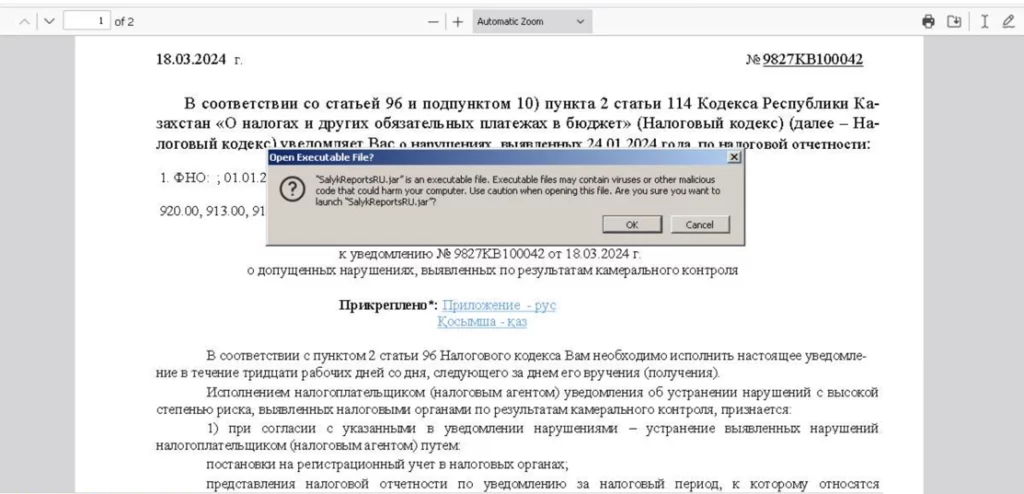

CUALQUIER. Los investigadores de RUN dicen El ataque comienza con un correo electrónico de phishing que convence a los destinatarios de que hagan clic en un botón para verificar la información de pago. Esta acción conduce a la descarga de un archivo JAR malicioso Hacerse pasar por un recibo de pago. A continuación, el archivo descargado lanza dos archivos JAR adicionales que activan los troyanos Vcurms y STRRAT.

Ambas muestras de malware intentan permanecer sigilosas, Uso de técnicas de evasión de detección y análisis. Los investigadores los encontraron usando estos trucos específicos:

- Uso de servicios y herramientas legítimos – cuando los atacantes pueden utilizar plataformas legítimas en la nube, como AWS y GitHub, para almacenar o distribuir malware. Este truco también complica el filtrado de solicitudes de red de origen malicioso.

- Ofuscación de código – en el que el código fuente de un programa se convierte en una forma que dificulta su lectura. Esto se utiliza para ocultar funciones maliciosas de los escáneres y analistas de antivirus. (A propósito, el primer archivo JAR recibido por correo electrónico se ofusca y descarga malware mediante un comando de PowerShell).

- Embalaje – donde se comprime código malicioso o «lleno» junto con algún tipo de mecanismo de desembalaje. Esto dificulta el análisis del código sin ejecutar el malware.

Esta no es la primera vez que los actores de malware abusan de GitHub u otras plataformas para desarrolladores. Desgraciadamente, No hay muchas opciones para mitigar esto de manera proactiva: Es fácil enmascarar el código y hacer que parezca inocente. Los administradores de GitLab reaccionaron a las quejas de los usuarios y eliminaron el repositorio malicioso, Pero esto no garantiza que no haya un regreso.

Análisis de ataques de sandbox

Un Campaña de phishing comienza propagando el cargador inicial a través de correos electrónicos de phishing. El objetivo de estos correos electrónicos es convencer al usuario de que descargue y ejecutar un archivo JAR malicioso. Este archivo actúa como un cargador primario que inicia una serie de acciones maliciosas en la máquina infectada.

Cargador primario

Una vez lanzado, El cargador primario descarga un archivo malicioso secundario desde el repositorio mencionado anteriormente en GitHub. El archivo se inicia mediante un comando que apunta a la ejecución del archivo Java:

"C:\Program Files\Java\jre1.8.0_271\bin\javaw.exe" -jar "C:\Users\admin\AppData\Local\Temp\64e8cb522a3a4664791c27512d94a911bc2fbcbae09b625976ff8ac6809819d3.jar"

Persistencia y disfraz

Entonces, crea una copia de sí mismo en el directorio AppDataRoaming y registra una tarea en el programador de Windows para reiniciar automáticamente cada 30 acta. Curiosamente, El malware intenta imitar la aplicación de Skype, a juzgar por el nombre de la tarea que crea. Esto asegura la permanencia del malware en el sistema.

cmd /c schtasks /create /sc minute /mo 30 /tn Skype /tr "C:\Users\admin\AppData\Roaming\64e8cb522a3a4664791c27512d94a911bc2fbcbae09b625976ff8ac6809819d3.jar"

Recopilación de información sobre el sistema

Próximo, El malware recopila información sobre el sistema, Incluir una lista de discos y la presencia de programas de seguridad instalados, Con los siguientes comandos:

cmd.exe /c "wmic /node:. /namespace:'\\root\cimv2' path win32_logicaldisk get volumeserialnumber /format:list"

cmd.exe /c "wmic /node:localhost /namespace:'\\root\securitycenter2' path antivirusproduct get displayname /format:list"

Uno de los programas maliciosos, en este caso Vcurms, usa el comando de PowerShell para volcar las contraseñas guardadas en Windows, en lugar de en la herramienta de terceros. Obviamente, Recopila datos de los navegadores, también, pero de una manera diferente: accediendo directamente a sus datos.

powershell.exe "[void][Windows.Security.Credentials.PasswordVault,Windows.Security.Credentials,ContentType=WindowsRuntime] $vault = New-Object Windows.Security.Credentials.PasswordVault $vault.RetrieveAll() | % { $_.RetrievePassword();$_ }"

Supongo que este comando está relacionado con Vcurms, ya que STRRAT no lo hace Exhibir la funcionalidad de robo de contraseñas.

Fortalecimiento de la ciberseguridad

Este caso muestra Vigilancia y cooperación en materia de ciberseguridad. Este ataque de phishing demostró que incluso plataformas confiables como GitHub pueden usarse como una herramienta para propagar malware. Los expertos en ciberseguridad ofrecen los siguientes consejos para protegerse contra este tipo de amenazas:

- En primer lugar, Verifica siempre el remitente y evite abrir archivos adjuntos o hacer clic en enlaces en correos electrónicos que parezcan sospechosos o inesperados. Si un correo electrónico te pide que confirmes los detalles de pago o la información personal, Es mejor Póngase en contacto directamente con el remitente a través de otro canal.

- Entonces, enable spam filters en su correo electrónico para reducir el número de phishing y correos electrónicos no deseados que llegan a su bandeja de entrada.

- Asegúrese de que su software antivirus y todos los sistemas estén Actualizado a las últimas versiones. Las actualizaciones periódicas ayudan a protegerse contra amenazas y vulnerabilidades conocidas.

- También, regularmente Monitoree los sistemas en busca de actividades sospechosas y responder rápidamente a los incidentes de ciberseguridad. Utilice herramientas analíticas y de detección inteligente.

- Y por último, Realice copias de seguridad de los datos importantes con regularidad y guárdalo en un lugar seguro. Esto le ayudará a recuperar información en caso de un ataque exitoso.