Los expertos han descubierto una tercera falsificación de solicitudes del lado del servidor (SSRF) vulnerabilidad en los productos Ivanti. Este es un grave problema de seguridad para dispositivos VPN corporativos. La nueva vulnerabilidad permite el acceso no autorizado a recursos restringidos que solo estaban disponibles después de la autenticación..

Vulnerabilidad de Ivanti SSRF explotada

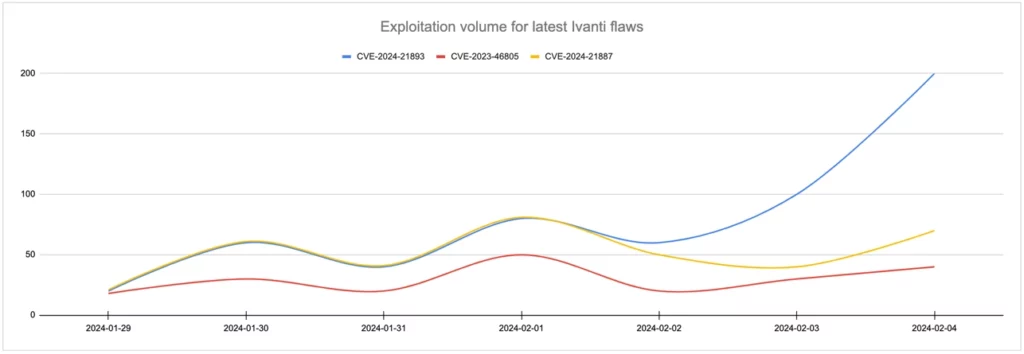

Ivanti, un reconocido proveedor de dispositivos VPN corporativos, ha emitido una advertencia sobre una nueva vulnerabilidad de día cero bajo explotación activa. Este anuncio se produce a raíz de two previously disclosed vulnerabilities, CVE-2023-46805 y CVE-2024-21887. Estos dos ya han sido el objetivo de Hackers respaldados por el estado chino desde principios de diciembre 2023. La última vulnerabilidad, identificado como CVE-2024-21893, es un problema del lado del servidor que permite el acceso no autorizado a recursos restringidos, y parece que los adversarios también se aprovechan de ello.

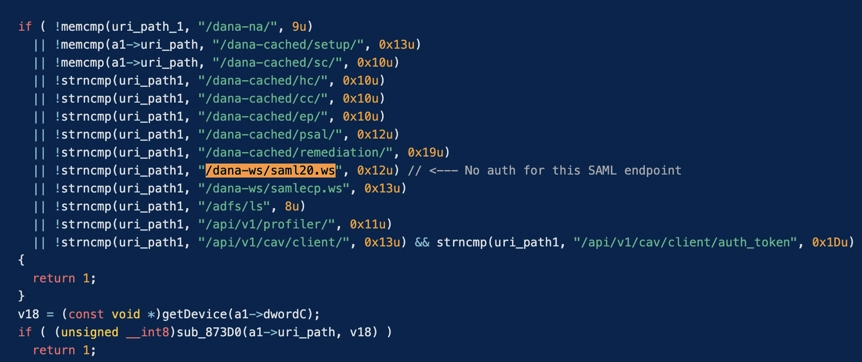

Servidor sombra reportado encima 22,000 instancias de Connect Secure y Policy Secure. Para autenticar una VPN de Ivanti, el función doAuthCheck en un servidor web HTTP se utiliza el binario ubicado en /root/home/bin/web. Es importante tener en cuenta que el punto final /dana-ws/saml20.ws no requiere autenticación.

El flujo CVE-2024-21893 implica la falsificación de solicitudes del lado del servidor en el componente SAML de los productos de Ivanti, comprometer los protocolos de autenticación. Estas vulnerabilidades afectan a Ivanti Connect Secure, Política de Ivanti segura, e Ivanti Neurons para ZTA, con un estimado 1,700 dispositivos ya comprometidos en todo el mundo, que abarca diversas industrias, incluida la aeroespacial, bancario, defensa, gobierno, y telecomunicaciones.

Impacto de la vulnerabilidad SSRF de Ivanti VPN

Los dispositivos VPN son muy atractivos para los ciberatacantes que pretenden penetrar profundamente en las redes organizativas.. Estos dispositivos facilitan el acceso remoto seguro a los empleados al cifrar sus conexiones a los recursos de la empresa.. Ubicado en la periferia de la red., ellos manejan entrantes conexiones desde cualquier dispositivo externo con la configuración correcta. Una vez que un hacker obtiene acceso inicial a través de una VPN, pueden maniobrar para acceder a áreas más críticas y sensibles dentro de la infraestructura de red.

La situación se vio exacerbada por la demora en la respuesta de Ivanti para solucionar las vulnerabilidades., faltando una semana a su propio plazo establecido. Este retraso dejó a las organizaciones vulnerables por un período más largo, desafiando a los profesionales de seguridad a mitigar los riesgos en medio de los ataques en curso. Además, los atacantes’ La capacidad de eludir las mitigaciones inicialmente proporcionadas por Ivanti para las dos primeras vulnerabilidades se sumó a las dificultades que enfrentan los equipos de seguridad..

CISA pide deshabilitar Ivanti VPN

CISA emitió directiva de emergencia 24-01, exigir a las agencias del Poder Ejecutivo Civil Federal que tomen medidas inmediatas para esta vulnerabilidad de día cero. Estas medidas incluyen la implementación de mitigaciones., informar cualquier signo de compromiso, eliminar productos afectados de las redes, aplicar las actualizaciones de Ivanti dentro 48 horas de lanzamiento, y proporcionar un informe detallado de las acciones tomadas a CISA.

Además, La guía de CISA incluye realizar un restablecimiento de fábrica y la reconstrucción de los electrodomésticos Ivanti antes de volver a ponerlos en línea., subrayando la necesidad de hacer borrón y cuenta nueva para garantizar que los dispositivos no se vean comprometidos.

Todo esto parece una tormenta ideal alrededor de Ivanti. Será bastante desafiante limpiar la reputación de su solución de software después de todo este lío. Las vulnerabilidades ocurren en cualquier software., aunque muchos de ellos en una solución de software, En un corto periodo de tiempo, y sin una respuesta adecuada por parte del proveedor, eso es una auténtica pesadilla.