Trojan:Win32/Bearfoos.B!ml es una detección de Microsoft Defender asociado con malware de robo de datos. Puede marcar este malware debido a patrones de comportamiento específicos., asignando ese nombre incluso a programas maliciosos de familias conocidas. Como el Defender utiliza el aprendizaje automático para esta detección, a veces puede ser un falso positivo.

Trojan:Win32/Bearfoos.B!descripción general

Trojan:Win32/Bearfoos.B!ml es una detección del sistema Microsoft Defender AI para malware de robo de información y software espía. Típicamente, El malware que detecta esta detección pertenece a una familia más amplia., pero también puede significar un virus de lotes pequeños. El motivo de la detección es un patrón de comportamiento específico que el sistema de IA ha detectado, lo que significa que no está muy claro qué lo causó exactamente. Bearfoos se integra profundamente en el sistema, A menudo pasa desapercibido para el usuario.. Se dirige a las cookies, bases de datos de contraseñas, billeteras de criptomonedas, y otra información confidencial almacenada en el sistema infectado.

Una vez recopilados los datos, el malware lo transmite a un servidor de comando y control, luego entra un estado latente, esperando más comandos. Esto le permite permanecer sin ser detectado durante períodos prolongados.. Además del robo de datos, osofoos puede registrar pulsaciones de teclas, tomar capturas de pantalla, grabar vídeo o audio utilizando los periféricos del sistema, y realizar otras actividades de espionaje.

Trojan:Win32/Bearfoos.B!ml se propaga utilizando métodos típicos de este tipo de malware. Más comúnmente, se distribuye a través de trucos del juego, modificaciones, y utilidades dudosas. El segundo método de distribución más común es el spam por correo electrónico..

Análisis técnico

Analicemos cómo Trojan:Win32/Bearfoos.B!ml se comporta en un sistema infectado. la muestra particular que reviso parece ser una rama del software espía AgentTesla. Intentaré explicar los aspectos más importantes de esta amenaza lo más claramente posible..

Al infiltrarse en el sistema, El malware realiza comprobaciones en las siguientes ubicaciones para detectar la presencia de sandboxes y depuradores.. Este es un paso típico que hace el malware para evitar análisis e infecciones “inútiles”.

C:\drivers\etc\hosts

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Themes\Personalize

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion

C:\Windows\Microsoft.NET\Framework\v4.0.30319\Config\machine.config

C:\Windows\system32\VERSION.dll

Ganando persistencia

Después de eso, coloca su propia copia en la carpeta AppData/Roaming y le asigna un nombre aleatorio. En mi caso, fue vzCravLx.exe. Próximo, el malware comprueba la configuración de Microsoft Defender:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Real-Time Protection\DisableRealtimeMonitoring

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Real-Time Protection\DisableScriptScanning

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiSpyware

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiVirus

Estos valores de registro pertenecen a varios componentes de la configuración de protección antimalware del sistema.. El malware verifica estas configuraciones para comprender la postura de seguridad del sistema y planificar acciones adicionales.. En nuestro escenario, cuando la configuración de Defender no se modificó de forma predeterminada, Bearfoos procedió a alterar al defensor. Ejecuta esta selección de comandos.:

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Add-MpPreference -ExclusionPath "C:\Users\

"C:\Windows\System32\schtasks.exe" /Create /TN "Updates\vzCravLx" /XML "C:\Users\

Esto es lo que proporciona persistencia al malware.. Con el primer comando, él excluye el camino a su propio ejecutable y desde el escaneo de Microsoft Defender. El segundo comando requiere la creación de una tarea en el Programador de tareas para ejecutar el malware de vez en cuando.. Después de eso, Bearfoos, también conocido como AgentTesla, elimina el archivo original y sigue funcionando solo con estos duplicados protegidos..

Recopilación de datos

La siguiente fase implica la recopilación de información confidencial.. En primer lugar, el malware comprueba una selección de archivos que pertenecen a navegadores web, buscando contraseñas, galletas y tokens de sesión. Aquí está la lista de navegadores en cuestión.:

- 360Cromo

- Borde de Microsoft

- 7Estrella

- amigo

- Navegador valiente

- citrio

- CentBrowser

- Chedot

- Cromo

- órbita

- Navegador CocCoc

- Dragón conveniente

- Coowon

- Explorador de elementos

- Navegador de privacidad épico

- Sleipnir5 (Fenrir Inc.)

- Iridio

- Cometa

- ChromePlus (MapleStudio)

Como podemos ver, Estas ubicaciones consisten principalmente en datos de usuario de A base de cromo navegadores web. Aparte de ellos, El malware rastrea las credenciales de los clientes de correo de escritorio y de algunas aplicaciones FTP/VPN..

Dominio & Controlar las comunicaciones del servidor

El malware envía solicitudes HTTP a las siguientes direcciones para descargar varios archivos, incluyendo un archivo CAB del servidor de Windows Update y certificados de Sectigo y Microsoft:

GET http://download.windowsupdate.com/d/msdownload/update/others/2015/05/17930914_a3b333eff1f0428f5a2c87724c542504821cdbd8.cab

GET http://crt.sectigo.com/SectigoPublicCodeSigningCAR36.crt 200

GET http://crt.sectigo.com/SectigoPublicCodeSigningRootR46.p7c 200

GET http://www.microsoft.com/pki/certs/MicCodSigPCA_08-31-2010.crt 200

GET http://www.microsoft.com/pki/certs/MicrosoftTimeStampPCA.crt 200

Estas solicitudes pueden ser intentos de disfrazar actividad maliciosa como acciones legítimas.. El malware también resuelve nombres DNS para varios dominios., incluido el download.windowsupdate.com legítimo, y dominios potencialmente sospechosos como mail.commtechtrading.com y chir104.websitehostserver.net. Estos últimos dominios podrían ser parte de su comando y control. (C2) Infraestructura utilizada para la exfiltración de datos.. El malware establece las siguientes conexiones TCP/UDP con varias direcciones IP:

TCP 23.53.122.213:80

TCP 173.236.63.6:587

TCP 20.99.133.109:443

TCP 23.216.147.71:80

TCP 23.216.81.152:80

UDP 192.168.0.12:137

Después de completar la exfiltración de datos, el malware entra en modo de espera, escuchando comandos del servidor C2. Durante este período de espera, continúa recopilando datos, capturando pulsaciones de teclas, tomando capturas de pantalla, y grabación de audio y vídeo desde dispositivos periféricos.

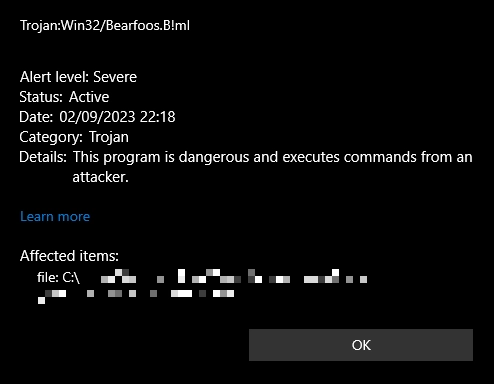

Es Trojan:Win32/Bearfoos.B!ml un falso positivo?

Como ya mencioné antes, la detección de troyanos:Win32/Bearfoos.B!ml se realiza utilizando Microsoft Defender Sistema basado en IA. Sin embargo, este método es propenso a falsos positivos, y archivos legítimos, como los asociados con juegos o programas actualizados recientemente, a menudo se marcan erróneamente como maliciosos. En particular, Es frecuente ver falsos positivos en programas de lotes pequeños de GitHub., ciertas aplicaciones de emulador, y en algunos casos extraños incluso archivos propios de Windows.

Si bien es fácil detectar un falso positivo con un programa que conoce y en el que confía, hacerlo con una aplicación menos familiar puede ser problemático. Si no está seguro de la fuente y el desarrollador, Adivinar audazmente puede ser una práctica particularmente destructiva. Por eso es necesario un análisis antimalware de segunda opinión..

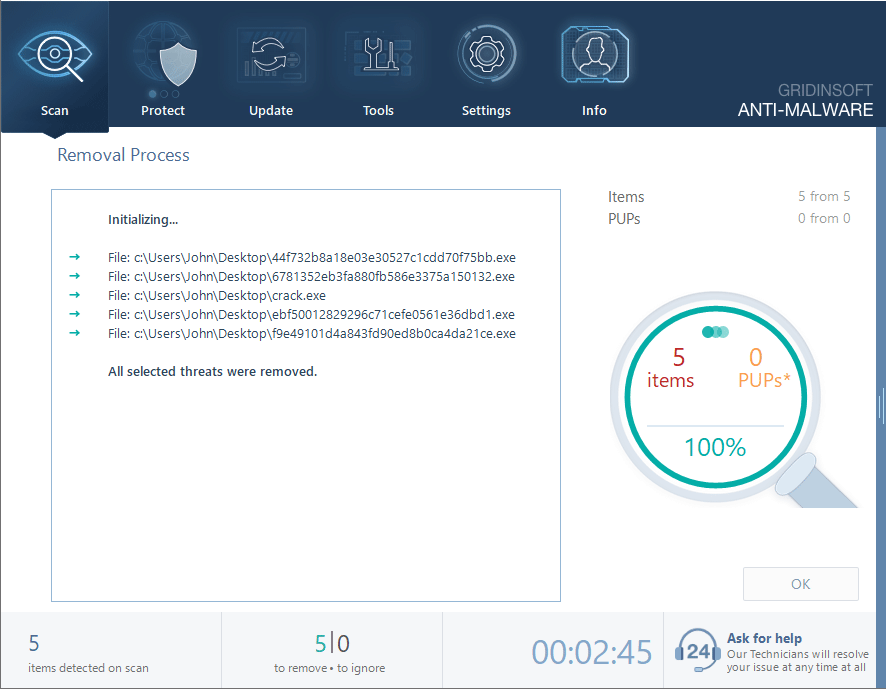

Cómo eliminar troyano:Win32/Bearfoos.B!ml?

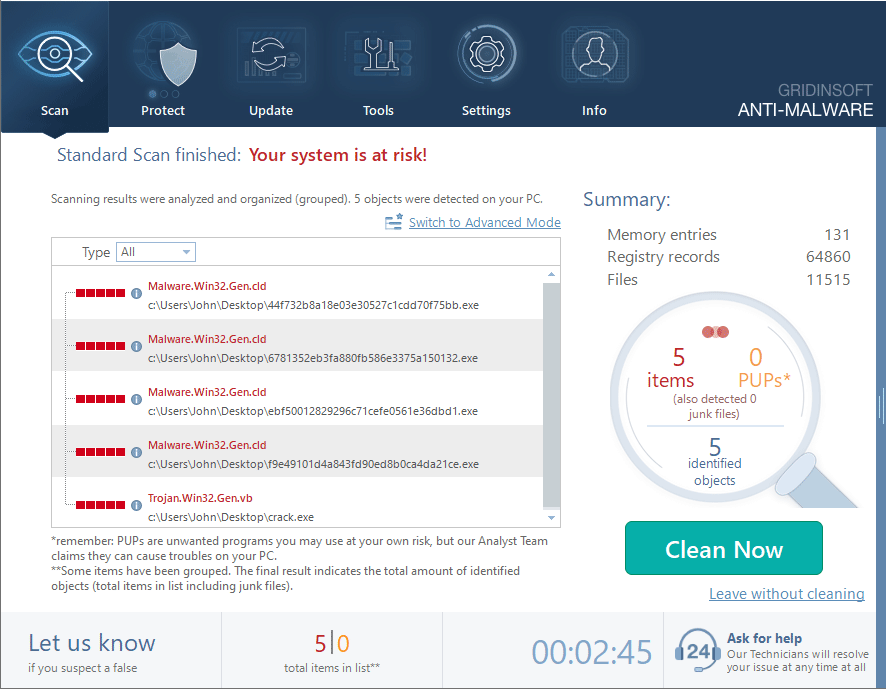

Para eliminar Bearfoos.B!troyano ml o comprobar si se trata de una detección real, Recomiendo usar GridinSoft Anti-Malware. Este programa no es vulnerable a ataques de malware como Microsoft Defender, y detectará fácilmente incluso las muestras de malware más recientes, gracias a su sistema de detección multicomponente. Siga la guía a continuación para dejar su sistema como nuevo.

Descargue e instale GridinSoft Anti-Malware haciendo clic en el botón de abajo. Después de la instalación, ejecutar un escaneo completo: Esto verificará todos los volúmenes presentes en el sistema, incluyendo carpetas ocultas y archivos del sistema. El escaneo tardará 15 acta.

Después de la exploración, Verá la lista de elementos maliciosos y no deseados detectados. Es posible ajustar las acciones que realiza el programa antimalware sobre cada elemento: hacer clic «Modo avanzado» y ver las opciones en los menús desplegables. También puedes ver información ampliada sobre cada detección – tipo de malware, efectos y posible fuente de infección.

Hacer clic «Limpio ahora» para iniciar el proceso de eliminación. Importante: el proceso de eliminación puede tardar varios minutos cuando hay muchas detecciones. No interrumpas este proceso, y conseguirás tu sistema tan limpio como nuevo.