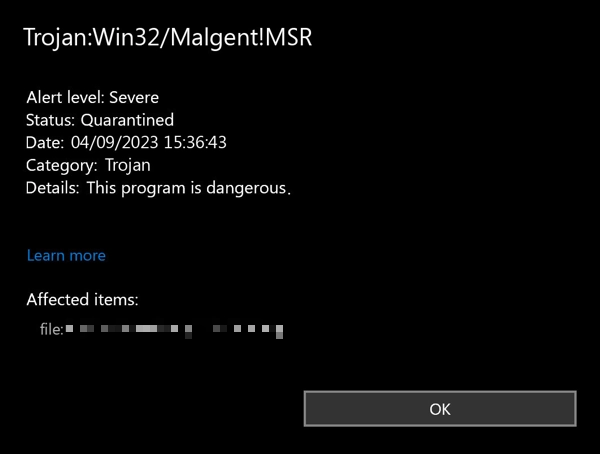

Trojan:Win32/Malgent!MSR detección recientemente se ha generalizado en los sistemas Windows. Suele señalar una amenaza real., particularmente un gotero o una puerta trasera, que tienen como objetivo entregar otro malware al sistema. Sin embargo, estas detecciones pueden ser falsos positivos, ciertos tipos de programas a menudo se detectan sin razón obvia.

A pesar de la posibilidad de que sea una detección falsa, Le recomiendo encarecidamente que tome todas las precauciones recomendadas.. Es difícil detectar software malicioso sigiloso a simple vista, y las puertas traseras son probablemente las más ocultas de ellas.. en esta publicación, Te mostraré cómo entender que algo anda mal., y compruebe con seguridad si tiene algún software malicioso en su sistema.

Trojan:Win32/Malgent!Descripción general de MSR

Trojan:Win32/Malgent!MSR es una detección de Windows Defender que se refiere a malware de tipo puerta trasera. Su nombre se explica por sí mismo, “Agente malicioso”, lo que significa que funciona con otros programas maliciosos. Malgent se distribuye a través de grietas/keygens para programas populares, software pirateado, y otros programas ilegales. Entre los shells más comunes de este malware se encuentran los activadores de Windows y Office o las “versiones gratuitas” de limpiadores del sistema.

A veces, Trojan:Win32/Malgent!MSR puede ser una detección de falso positivo. Por ejemplo, no hace mucho, Windows Defender comenzó a marcar el navegador Tor como Win32/Malgent!MSR. Aunque la mayoría de los proveedores han corregido esta falsa detección, al momento de escribir esta publicación, varios proveedores todavía detectan ciertos instaladores del programa, así como sus ejecutables como maliciosos.

Trojan:Win32/Malgent!MSR Análisis técnico

Echemos un vistazo más de cerca a Trojan:Win32/Malgent!MSR utiliza un ejemplo de uno de los archivos maliciosos. Saltaremos los falsos positivos y nos centraremos en el caso malicioso.. Como se mencionó anteriormente, esta es una puerta trasera diseñada para proporcionar acceso remoto al sistema de destino y entregar otro software malicioso. En general, el comportamiento de este malware es similar al de otras puertas traseras; una vez lanzado, realiza comprobaciones típicas anti-análisis/anti-VM. Pasa por las siguientes ubicaciones y valores de registro para detectar la presencia de un entorno virtual o un depurador:

C:\Windows\System32\drivers\etc\hosts

HKEY_CURRENT_USER\Software\Classes\Local Settings

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\MUI\UILanguages\en-US

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SafeBoot\Option

HKEY_LOCAL_MACHINE\System\Setup

También hay una capa antidetección y antianálisis estática: el malware está codificado en RC4. Aunque bastante simple, es más que suficiente para burlar la protección de los programas antivirus más básicos. Además, el malware ejecuta código shell y lanza ciertos procesos para ocultar sus acciones y, si es posible, neutraliza el software de seguridad.

Comunicación C2

Después de asegurarse de que no se esté ejecutando en una zona de pruebas, El virus maligno se conecta a un comando y control (C2) servidor. El malware envía solicitudes GET a una dirección de Amazon EC2 (ec2-15-207-207-64.ap-south-1.compute.amazonaws.com), apuntando al recurso rawmail.php con varios parámetros. Estas solicitudes GET se dirigen a una instancia de Amazon EC2. A juzgar por las URL, el malware accede o recupera datos de correo electrónico, como lo indican los parámetros mailid, action-inbox, y param. Los valores del parámetro param son cadenas codificadas en Base64.. Decodificarlos produce lo siguiente:

SUFKVklOQFZJSk1WTkM= decodes to "IADVIN@VIJMVC".

SUFKVklOQFZJSkpWQEx decodes to "IADVIN@VIJJV@LC".

SFZKVklAQVZJTEFD decodes to "HFJVIN@AVILAC".

Estos valores parecen ser identificadores o direcciones de correo electrónico..

Además de esto, el malware se comunica con varias direcciones IP, incluido 15.207.207.64:80 (Amazon EC2), varias direcciones de Microsoft como 204.79.197.203:443 y 20.99.184.37:443, y direcciones internas para servicios NetBIOS. Los actores maliciosos suelen utilizar alojamiento en servicios proporcionados por esos nombres ampliamente conocidos para evitar filtros de red..

Carga útil

En la etapa final de su actividad, Malgent lanza los siguientes procesos. Más probable, sirven para ponerlo en la etapa baja lista, por lo que las implementaciones de malware se producirán prácticamente al instante.

%SAMPLEPATH%\ed8ec7a8dd089019cfd29143f008fa0951c56a35d73b2e1b274315152d0c0ee6.exe

%SAMPLEPATH%\notify.exe

C:\Windows\System32\wuapihost.exe -Embedding

El malware se inyecta en el proceso del sistema. WMIADAP.EXE ocultar su actividad o utilizar los recursos de este proceso. También crea un mutex “Sessions1BaseNamedObjectsDBWinMutex” para evitar que se ejecuten múltiples instancias de sí mismo. Luego, el malware coloca una gran cantidad de archivos temporales y metadatos en el directorio WERTemp. (Informe de errores de Windows).

C:\ProgramData\Microsoft\Windows\WER\Temp\WER11ED.tmp

C:\ProgramData\Microsoft\Windows\WER\Temp\WER12B8.tmp

C:\ProgramData\Microsoft\Windows\WER\Temp\WER12E8.tmp

C:\ProgramData\Microsoft\Windows\WER\Temp\WER13D2.tmp

C:\ProgramData\Microsoft\Windows\WER\Temp\WER13E3.tmp

And more…

Estos archivos generalmente están destinados a almacenar información sobre fallas y diagnósticos del sistema.. Sin embargo, en este caso, el malware los utiliza para almacenar sus datos y ocultar su actividad.

Cómo eliminar troyano:Win32/Malgent!MSR

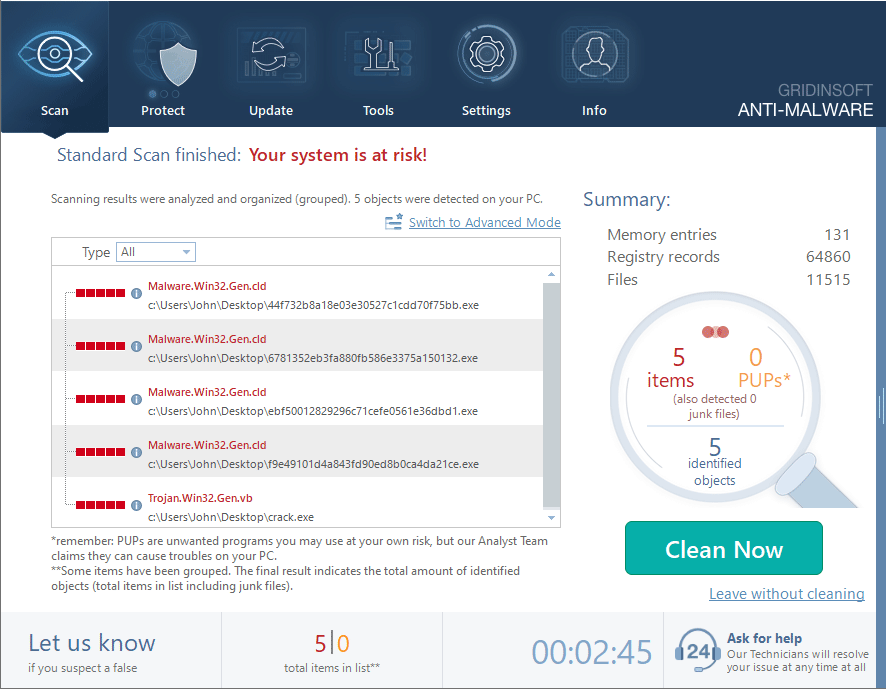

Para limpiar su sistema y eliminar el malware, Recomiendo usar Gridinsoft Anti-Malware. Esta eficaz solución no sólo limpia su sistema sino que también proporciona protección continua contra el malware.. Sigue las instrucciones de abajo:

Descargue e instale GridinSoft Anti-Malware haciendo clic en el botón de abajo. Después de la instalación, ejecutar un escaneo completo: Esto verificará todos los volúmenes presentes en el sistema, incluyendo carpetas ocultas y archivos del sistema. El escaneo tardará 15 acta.

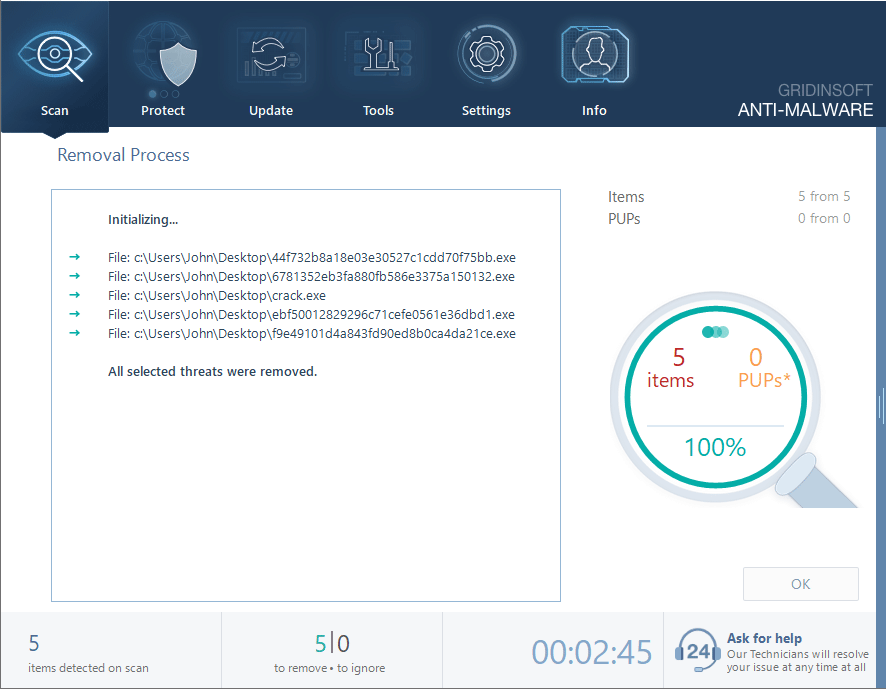

Después de la exploración, Verá la lista de elementos maliciosos y no deseados detectados. Es posible ajustar las acciones que realiza el programa antimalware sobre cada elemento: hacer clic «Modo avanzado» y ver las opciones en los menús desplegables. También puedes ver información ampliada sobre cada detección – tipo de malware, efectos y posible fuente de infección.

Hacer clic «Limpio ahora» para iniciar el proceso de eliminación. Importante: el proceso de eliminación puede tardar varios minutos cuando hay muchas detecciones. No interrumpas este proceso, y conseguirás tu sistema tan limpio como nuevo.