Según los informes, los actores de amenazas comenzaron a utilizar TeamViewer falso para distribuir malware. Su favorito particular para la carga útil final es el infame troyano njRAT: un veterano de la escena. A través del complicado esquema de difusión, Los piratas informáticos ejecutan un ataque de varias etapas..

njRAT se esconde en la aplicación troyanizada TeamViewer

Por alguna razón, las personas muestran altos niveles de confianza hacia los enlaces de descarga que se les proporcionan en varios foros u otras comunidades temáticas.. Aquí es donde se distribuye la mayor parte de los instaladores troyanizados.. Ciberdelincuentes, o incluso usuarios que pagan por difundir ofrecer este instalador como una “versión completa pirateada” de la conocida herramienta de acceso remoto. Ya que permite algunas funciones ausentes en una versión gratuita., y la gente está excepcionalmente ansiosa por recibir cosas gratis., inevitablemente se aferran a esta grieta. Y, como suele suceder, usando la grieta termina con algunas cosas realmente malas.

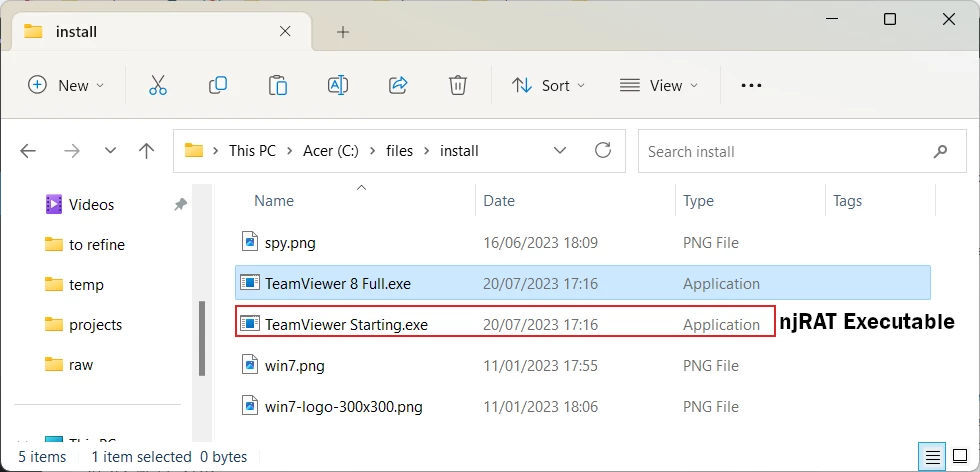

El instalador del que hablo parece legítimo, ni su nombre., ni el tamaño llama la atención. Sin embargo, tras la ejecución, suelta dos archivos: el instalador legítimo de la aplicación TeamViewer y un elemento llamado “TeamViewer Starting.exe”. Éste, exactamente, es una carga útil, específicamente njRAT, un infame troyano de acceso remoto de 2013. Luego, el instalador falsificado ejecuta una aplicación TeamViewer legítima., hacer que la víctima piense que todo está bien.

¿Qué es njRAT??

njRAT, también conocido con el nombre de Bladabindi, es un veterano en la escena del malware. Apareció hace casi una década., mientras que algunos analistas lo remontan aún más lejos en el pasado: hasta 2012. Una vida tan larga ya es una señal de éxito., y hay un par de cosas a su favor.

Ser un troyano clásico de acceso remoto, njRAT consigue unir la funcionalidad de un ladrón con la de un backdoor. Otorga a sus maestros acceso al sistema infectado., lo cual ya es beneficioso. Comando para enviar solicitudes a un servidor de destino, usar la máquina como muñeco para operaciones maliciosas, hurgar en los archivos de forma manual: los ciberdelincuentes están dispuestos a pagar por ello. Y con una extensa botnet, no puedes hacer nada más que contar el dinero para arrendarlo a otros delincuentes.

Aunque ese es sólo un lado de los actos sucios de njRAT. Como ya he dicho, puede actuar como un ladrón de información, tomar contraseñas y registrar pulsaciones de teclas. Se dirige particularmente a las carteras de criptomonedas., tanto de escritorio como los presentes como complementos del navegador. Esto parece ser una tendencia moderna y sería miope ignorarla.. Ladrones que comenzaron en 2018 adoptó esta característica en progreso, y njRAT también lo hizo.

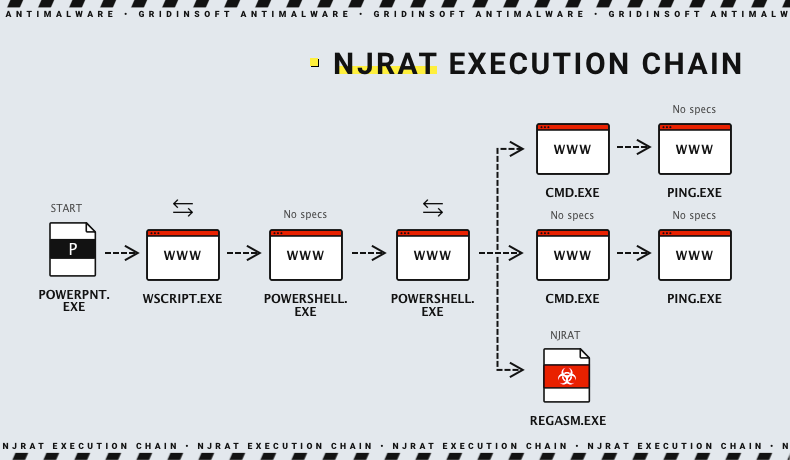

Otra cosa por la que este malware se distingue son los métodos de evasión de detección.. Aparte de la gran ofuscación que es imprescindible en el malware moderno, También emplea conectarse a procesos críticos del sistema.. Esto evita que los usuarios – y algunos antivirus – de detener el proceso. Además, disfraza seriamente el malware, ya que se esconde entre los procesos del sistema en lugar de los del usuario en el Administrador de tareas.

Cómo proteger su sistema en tales situaciones?

Pozo, Hay una cosa importante que hace que suceda esta campaña de propagación de malware es Confianza de los usuarios hacia el software recomendado en sitios web de terceros. y en general – cracks de software. Si no te limitas a descargar TeamViewer desde sitios y foros de Warez, no enfrentaría la ejecución de njRAT en su sistema, eso es simple y llanamente. Aunque, Hay varios otros consejos que le ayudarán a prevenir cualquier infección., independientemente de su fuente.

Utilice un excelente programa antimalware. Sin duda, lo protegerá de las muestras de malware más engañosas., elige uno con un sistema heurístico. Permite detectar amenazas por su comportamiento., por lo tanto, cualquier ofuscación o imitación de los procesos del sistema es inútil. GridinSoft Anti-Malware is one que puede ofrecer dicha característica – considere probarla.

Utilice software con licencia. El troyanizado TeamViewer es sólo un ejemplo de posible inyección de malware en los programas que se obtienen de fuentes no oficiales.. Pagar por una licencia siempre es menos costoso y desagradable que resolverla las consecuencias de la actividad de spyware/puerta trasera. Si no hay forma de obtener el programa de una fuente oficial (una situación común con abandonware) asegúrese de escanearlo con un software antimalware antes de iniciarlo.

Esté atento a las noticias sobre ciberseguridad. Este es un consejo de guinda, eso no cambia mucho, pero seguramente te ayudará a saber dónde están las trampas.. Malicious Google ads, instaladores falsos, Campañas de spam por correo electrónico que imitan de manera convincente los correos legítimos: a veces, el conocimiento puede salvarle más que cualquier medida reactiva..