ransomware U2K, probablemente la estrella en ascenso en el campo del ransomware, apareció en julio 10, 2022. Infectó instantáneamente a una gran cantidad de usuarios y sigue propagándose., a pesar de las alarmas masivas en el ciberespacio.

ransomware U2K (Archivos U2K cifrados) – qué sucedió?

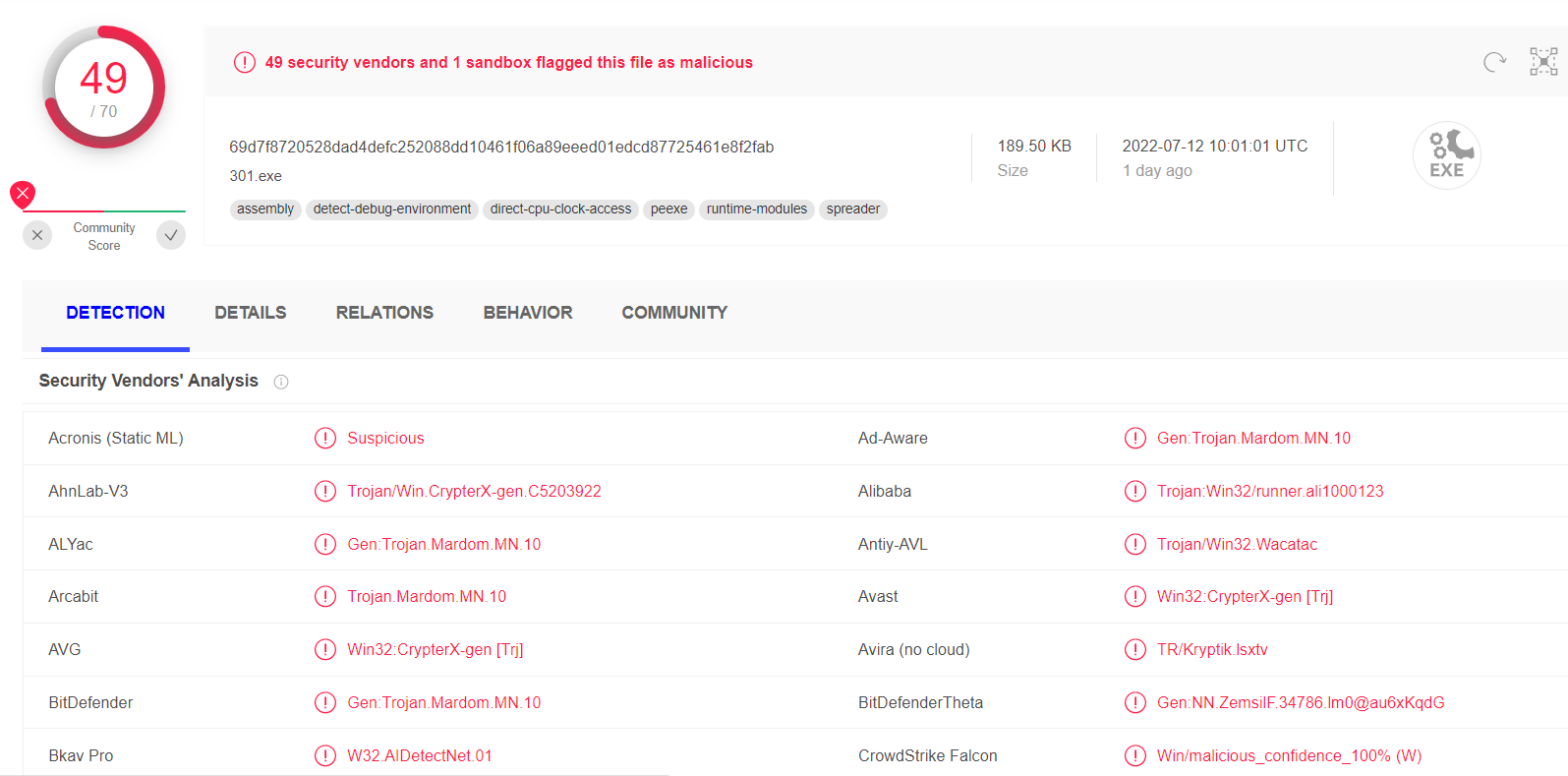

Numerosos analistas informan a los analistas sobre la nueva variante de ransomware que pisotea los dispositivos de los usuarios.. Probablemente utilice los mismos métodos de distribución que la mayoría de otras familias de ransomware. – a través de cracks de software y herramientas dudosas, difundirse a través de las descargas de torrents. Aún, No hay detalles sobre la forma de propagación., ya que la amenaza es sólo 4 Viejos días. Sin embargo, ya se volcó 10 mil usuarios – un número enorme para un ransomware sin nombre. Existen varias similitudes con la otra variante de ransomware que no pertenece a ninguna familia. – ransomware MME – pero estaba lejos de estar tan extendido.

La otra variante de ransomware que estuvo dominando el mercado del ransomware en los últimos años – PARAR/Djvu – fue empujado hacia abajo en este momento, como su La última variante de HHEW apenas obtuvo 5.000 infecciones.. Estas noticias son abrumadoras., ya que Djvu ransomware era un completo monopolio entre los grupos de ransomware que atacan a usuarios individuales. representó más de 70% de todos los ataques a usuarios individuales, y una proporción tan alta fue constante durante más de 2 años.

Archivos U2K – cómo descifrarlos?

Actualmente, Los analistas de ciberseguridad consideran que no existe una forma gratuita de descifrar los archivos después del ataque del ransomware U2K. Probablemente utilice el Algoritmo de cifrado AES, típico de otros ransomware. Incluso si tiene ciertos defectos que permiten descifrarlo, Tomará una cierta cantidad de tiempo descubrir estas infracciones y hacerlas explotables.. A partir de ahora, Ni la fuerza bruta ni las herramientas de descifrado pueden hacer nada con los archivos cifrados.. Si no hay infracciones en el modo AES, los delincuentes aplicaron el ransomware, Se necesitarán millones de años para encontrar una llave con fuerza bruta..

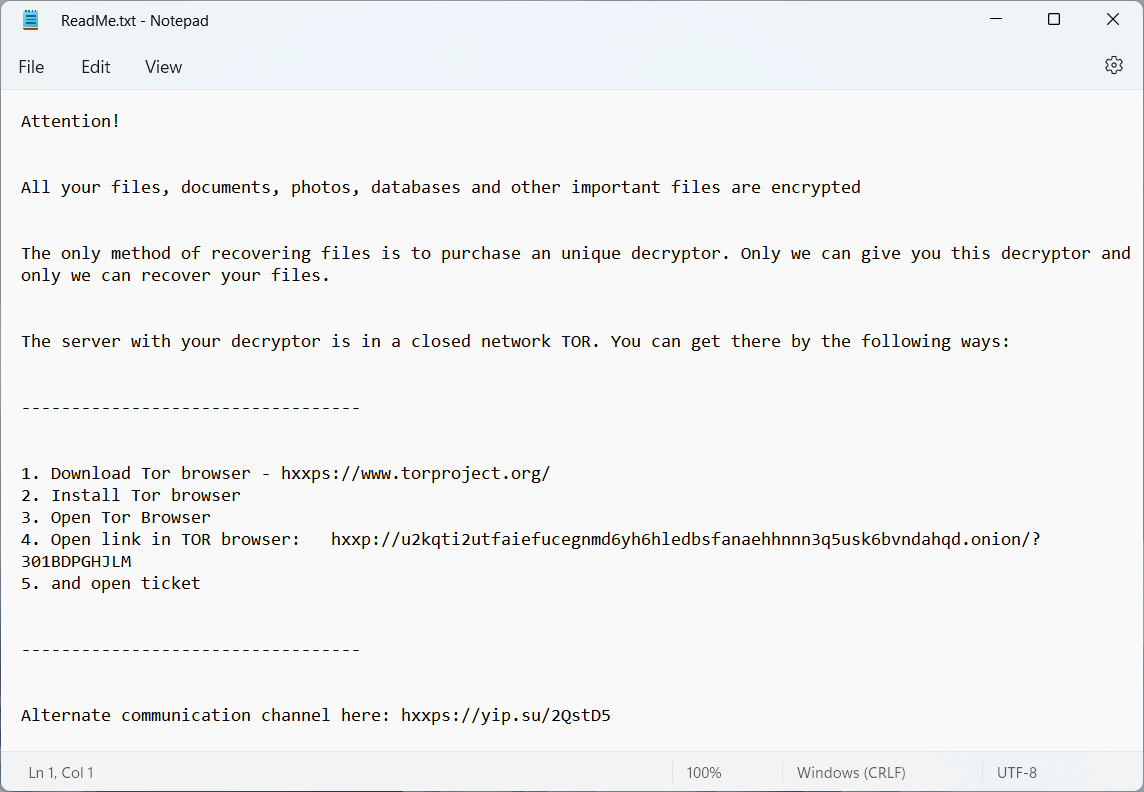

Después de finalizar el proceso de cifrado, este malware añade a cada archivo su extensión específica (.U2K) y deja una nota de rescate en el escritorio. En el archivo Léame.txt, la víctima verá el enlace que conduce a la página Darknet. Otras filas aseguran que no hay forma de recuperar los archivos, y todo lo que la víctima tiene que hacer es contactar a los delincuentes para aceptar el pago.. El contenido completo de la nota de rescate es el siguiente:

Red Stealer viene junto con el ransomware U2K

Los analistas que observaron el archivo ransomware U2K notaron que hay un malware ladrón que va de la mano con la carga útil principal. Esta táctica no es nueva, ya que la mayoría de los ejemplos modernos de ransomware hacen lo mismo. En particular, DETENER/Djvu ransomware trae software espía Azorult robar las credenciales de la víctima. Tener el software espía o el ladrón en el paquete no siempre significa la doble extorsión – Las credenciales que reciben los piratas informáticos se utilizarán directamente para secuestrar sus cuentas en las redes sociales.. Los hackers no te notifican sobre eso, y no te damos la oportunidad de comprar tu información de inicio de sesión.

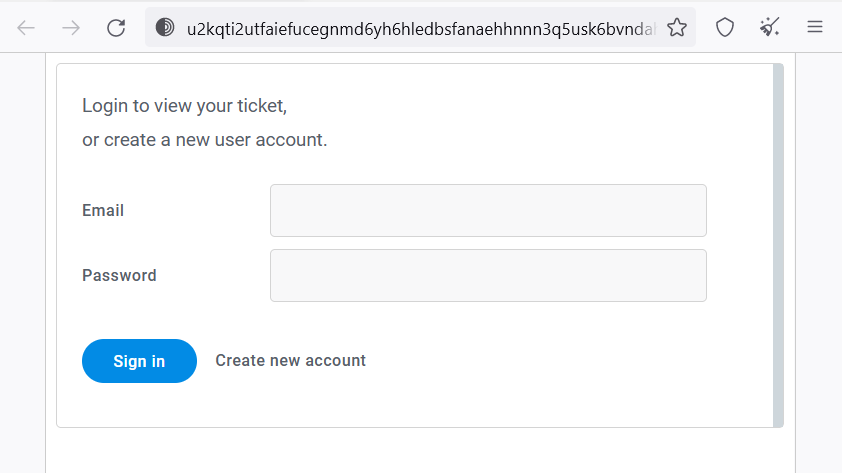

El tamaño del rescate probablemente sea individual para cada víctima.. Los delincuentes nombran la suma después de la conversación en el sitio Darknet, donde debes crear el ticket (como en el soporte técnico) y espero la respuesta. Esto no es típico de los sinvergüenzas que también apuntan a individuos., desde la comunicacion a través de la red oscura es una prerrogativa de los grupos que apuntan a las corporaciones. Para esto último es esencial ya que la suma del rescate es obviamente única para cada empresa pirateada., y se permite el regateo. Entre las pandillas que atacan a individuos, sólo magniber rescate yegua practica este truco.

Cómo protegerte?

El ransomware es considerado uno de los virus más peligrosos hoy en día.. Es mejor evitarlo por completo que prepararse para resolver los problemas posteriores al ataque.. Afortunadamente, utiliza métodos de entrega bastante sencillos cuando intenta ingresar a las PC de los usuarios únicos. Aún, será mucho mejor tener todas las medidas tomadas independientemente de la posibilidad del ataque.

- No utilice cracks de software ni herramientas dudosas. Estas dos son probablemente las formas más populares de propagación de malware., y los más duraderos. Las aplicaciones maliciosas pueden tener diferentes disfraces, pero la mayoría de las veces se esconden bajo la apariencia de aplicaciones que le piden que desactive el antivirus que desea instalar..

- Evita las ofertas en los foros.. A veces puedes encontrar ofertas extremadamente generosas en diferentes foros. – como una clave gratuita para una determinada aplicación. Cuando no estás seguro de la personalidad de este usuario, es mejor evitar este tipo de ofertas. Es especialmente recomendable cuando visitas ese foro por primera vez., buscando la solucion del problema.

- Utilice software antimalware. Un programa antimalware adecuado detendrá incluso la variante de ransomware más reciente con el motor heurístico. También evitará que caigas en trampas de este tipo.. GridinSoft Anti-Malware es un gran programa de seguridad que puede protegerte desde varias direcciones.

- Aplicar usando herramientas de respaldo avanzadas. La mayoría de las variantes de ransomware pueden desactivar las utilidades generales de copia de seguridad., como Restaurar sistema, Onedrive o instantáneas de volumen. Sin embargo, es inútil contra las copias de archivos importantes en la unidad extraíble, o cuando almacena la copia de seguridad en el almacenamiento en la nube.