Los estafadores por correo electrónico intentan constantemente elegir un mejor disfraz para sus mensajes fraudulentos.. Verano, el momento en el que la gente normalmente planea tomar un descanso de sus trabajos y viajar, ofrece una amplia gama de oportunidades a los estafadores. Las estafas por correo electrónico relacionadas con las vacaciones aumentarán en los próximos meses – sigue leyendo para saber qué esperar de los estafadores.

Estafas relacionadas con las vacaciones: ¿qué son??

Primero, Permítanme señalar algunos detalles generales de estas estafas.. Los ciberdelincuentes utilizan Temas relacionados con las vacaciones de verano para sacar información personal., cartas credenciales, o información bancaria. Dado que esta actividad es típica de la mayoría de las personas., la posibilidad de golpear a alguien a ciegas incluso sin tener datos adicionales es muy probable. Habiendo dicho eso, Los piratas informáticos rara vez realizan spam a ciegas, prefiriendo tener al menos una elección algo relevante de objetivos. Además, Las personas comúnmente tienen su atención distorsionada y su vigilancia adormecida. por el ambiente general relajado de los días previos a las vacaciones.

En estos ataques, Los delincuentes generalmente intentan comunicarse con sus víctimas por correo electrónico.. Aunque, nada les impide cambiar a SMS or even phone calls. La clave aquí es obligar a la víctima a seguir el enlace o abrir el archivo enviado por correo electrónico o de cualquier otra forma.. Este enlace conduce a un sitio de phishing donde comienza toda acción. Si bien los métodos de estos ataques no son únicos, Los tipos de disfraz pueden ser bastante inusuales., lo que los hace aún más difíciles de detectar.

Ejemplos de estafas relacionadas con las vacaciones

Como acabo de mencionar, Los piratas informáticos pueden elegir disfraces bastante inusuales para estafas relacionadas con las vacaciones.. Desde cosas más comunes como hacerse pasar por gerente de soporte de un servicio de reservas., ellos pueden switch to whaling attacks e incluso utilizar cuentas de correo electrónico empresariales comprometidas. Echemos un vistazo a cada uno específicamente..

1.Su reserva está cancelada

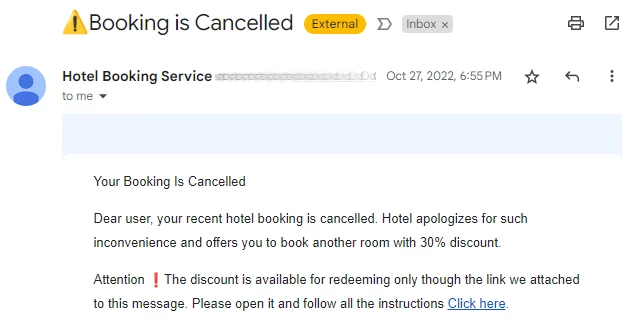

¿Qué puede ser peor que cancelar el alquiler de tu hotel/apartamento justo antes de tu llegada al lugar donde te vas a quedar?? Eso asusta y perturba todas las vacaciones., entonces el objetivo probablemente se apresure a responder o seguir las instrucciones. Para parecer más legítimo, Los estafadores pueden disfrazarse del establecimiento en el que la víctima tiene reservada la habitación.. Después de ganar confianza, Los delincuentes te pedirán todo rápidamente, pero lo más común es que se trate de dinero para volver a reservar otra habitación.. Pueden inventar cualquier leyenda sobre por qué no es posible pagar la habitación en el mostrador de facturación después de su llegada, y la persona atacada probablemente se comerá el anzuelo..

Cuando los estafadores intentan hacerse pasar por una plataforma de reservas, sus objetivos serán diferentes, precisamente - su información personal y credenciales. Para obtener esta información, Los delincuentes colocan el enlace "Tarjeta de perdón" en la parte inferior del correo electrónico., que promete un importante descuento. No obstante, este enlace conduce a una copia fraudulenta del sitio web del servicio, que le pide "iniciar sesión para canjear el descuento". Todo lo que escribe se vuelve visible para los piratas informáticos, por lo que es la forma más fácil de despedirse de su cuenta..

2.Su vuelo está retrasado/cancelado

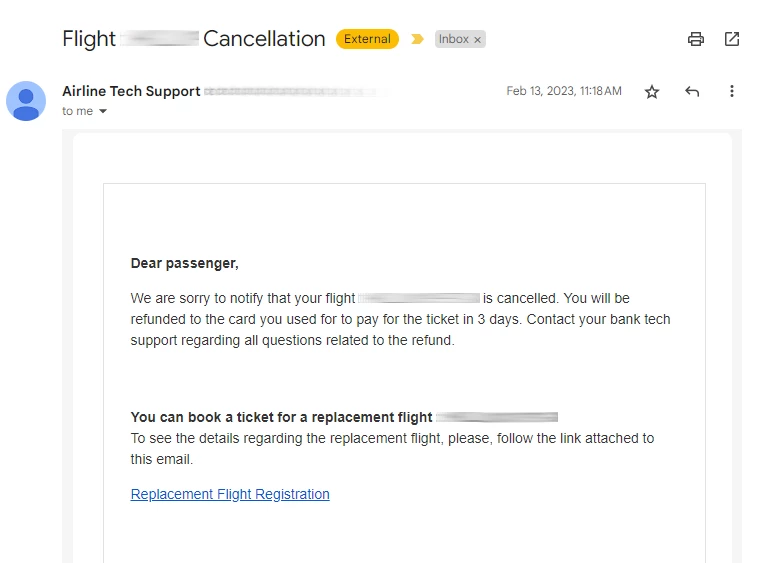

Probablemente, Un escenario aún peor que la cancelación de una reserva de hotel es la cancelación o el retraso del vuelo.. Encontrar dónde alojarse cuando ya estás en el lugar es soportable, al menos más fácil de soportar que gastar uno o dos días de vacaciones.. Igual que en el caso de reserva cancelada, Los estafadores le ofrecerán comprar billetes para un vuelo de sustitución a través del enlace.. El reembolso del anterior se promete en tres días, y eso es lo habitual en todos los reembolsos.. Pero, como puedes suponer, nunca se realizará un reembolso ni el “vuelo de reemplazo”.

Aún, Podría haber casos en los que el mensaje fraudulento simplemente le pida que asigne otro vuelo y ofrezca un enlace a la página de reserva del vuelo.. Esta página, sin embargo, is yet another phishing copy, aunque no intenta conseguir tu dinero. Reservar un vuelo siempre implica compartir bastante información. incluyendo el nombre real, número de pasaporte, dirección de correo electrónico, Etcétera. En casos raros, Ambas estafas pueden estar combinadas: después de proporcionar todos los datos personales, verá una ventana de pago. Esta última es (lo has adivinado bien) una falsificación fraudulenta de una página de pago genuina.. No te cobrará, pero en su lugar recopilará la información de su tarjeta bancaria.

3.Confirma tus fechas de vacaciones (Estafa del departamento de recursos humanos)

Esta es una dirección de ataque bastante inusual., lo que ha aumentado las posibilidades de éxito. En lugar de crear urgencia en torno al viaje entrante, Los delincuentes añaden importancia a la acción disfrazándose de representantes del departamento de recursos humanos.. en el mensaje, Se pide a la víctima que especifique las fechas de vacaciones deseadas en el formulario especial., disponible por el enlace. Esto es algo bastante común en las grandes empresas., donde los RRHH intentan equilibrar el número de personas que están de vacaciones al mismo tiempo. Tener un disfraz tan confiable, Los delincuentes esperan a que la víctima abra el enlace e inicie sesión con su correo electrónico del trabajo.. Particularmente, hackers hunt for Microsoft emails, ya que a menudo contienen una amplia gama de datos complementarios. Además, Estos correos electrónicos se utilizan masivamente con fines comerciales., tan comprometedor que abre aún más habilidades.

Algunos casos de esta oferta de estafa por correo electrónico para descargar el archivo «con calendario de vacaciones» y devolver las fechas preferidas. El archivo (normalmente una tabla .xlsx) contiene una macro infectada que intentará ejecutarse tan pronto como abra el archivo. Esta macro descarga y lanza malware., más a menudo software espía o puerta trasera. Tomará cualquier información confidencial que tenga y potencialmente expondrá su sistema a otras amenazas.. Los ataques a través de documentos con macros infectadas son muy populares como vector de acceso inicial. Si suceden cosas en el PC corporativo, Los piratas informáticos intentarán infiltrarse en todos los sistemas de la corporación uno por uno.. Los datos que obtuvieron de sistemas previamente comprometidos son una excelente base para el movimiento lateral.

4.Compensación del precio del viaje

¿No es sorprendente recibir parte de los fondos que gastaste en tu viaje de regreso?? Pozo, suena milagroso, y es - nadie proporciona ninguna compensación por los viajes. Los correos electrónicos dudosos que ofrecen seguir el enlace o contactar nuevamente para recuperar algunos detalles pueden hacerse pasar por representantes de su empresa., banco, o servicio de reserva que utilizaste. En el curso de este phishing, los delincuentes lo intentan para hacerle compartir su información personal, particularmente nombre, correo electrónico, número de teléfono, y datos bancarios. Después de recuperar todas estas cosas, los sinvergüenzas desaparecen. Este tipo de ataque es raro., ya que requiere que los estafadores dediquen tiempo a comunicarse con las víctimas.

Cómo protegerse contra estafas relacionadas con las vacaciones?

Pozo, La popularidad del phishing y los correos electrónicos fraudulentos obligó a la creación de una gran cantidad de contramedidas diferentes.. Algunas empresas se adaptan a las empresas y otras son más efectivas para los usuarios domésticos: veamos los mejores enfoques de ambas categorías.. Las estafas relacionadas con las vacaciones no se diferencian de otros tipos, por lo tanto todos estos consejos siguen siendo válidos.

Capacite a sus empleados para detectar correos electrónicos no deseados. De hecho, Es útil tanto para usuarios individuales como para usuarios de organizaciones.. Hay algunas señales de que los piratas informáticos nunca podrán falsificar: even when they use a compromised business email. En casos más comunes, Lo más probable es que los piratas informáticos tengan una dirección de correo electrónico diferente a la que suele utilizar la organización que imitan.. Puedes encontrar la dirección original.(es) revisando correos electrónicos anteriores o visitando la página oficial.

Utilice sistemas CDR. Contenido Desarmado y Reconstrucción, o CDR, es un tipo de sistema de seguridad auxiliar que está diseñado específicamente para evitar la inyección de malware a través de contenido activo en documentos. De donde vengan los archivos, CDR los analizará y extirpará elementos potencialmente peligrosos, para que puedas acceder a un documento seguro. Sin embargo, no puede proteger contra contenido malicioso disponible mediante el enlace incrustado en el mensaje.

Utilice herramientas de protección de correo electrónico. Para contrarrestar los ataques basados en correo electrónico, Los proveedores de seguridad diseñaron complementos para programas antivirus normales.. Con eso, pueden escanear el contenido de los correos electrónicos, archivos y enlaces particularmente adjuntos, Repercutiendo en el funcionamiento normal del antivirus.. Esto garantiza que nada se escapará., y en contra del citado CDR, protege contra enlaces de phishing.

Tener un software antimalware confiable entrante. Eso es, obviamente, el paso #0 de cualquier actuación relacionada con la ciberseguridad. Incluso sin la función de protección de correo electrónico, un antivirus bien diseñado bloqueará eficazmente las macros maliciosas y evitará la apertura de páginas de phishing. GridinSoft Anti-Malware offers all the needed functionality, y se adapta perfectamente a los usuarios domésticos; considere probarlo.