VMware ha lanzado un parche para una vulnerabilidad crítica en vCenter Server con una puntuación CVSS alta. Esta vulnerabilidad permite a un usuario remoto no autorizado ejecutar código arbitrario en un sistema de destino.

RCE en VMWare vCenter Server recibe una solución

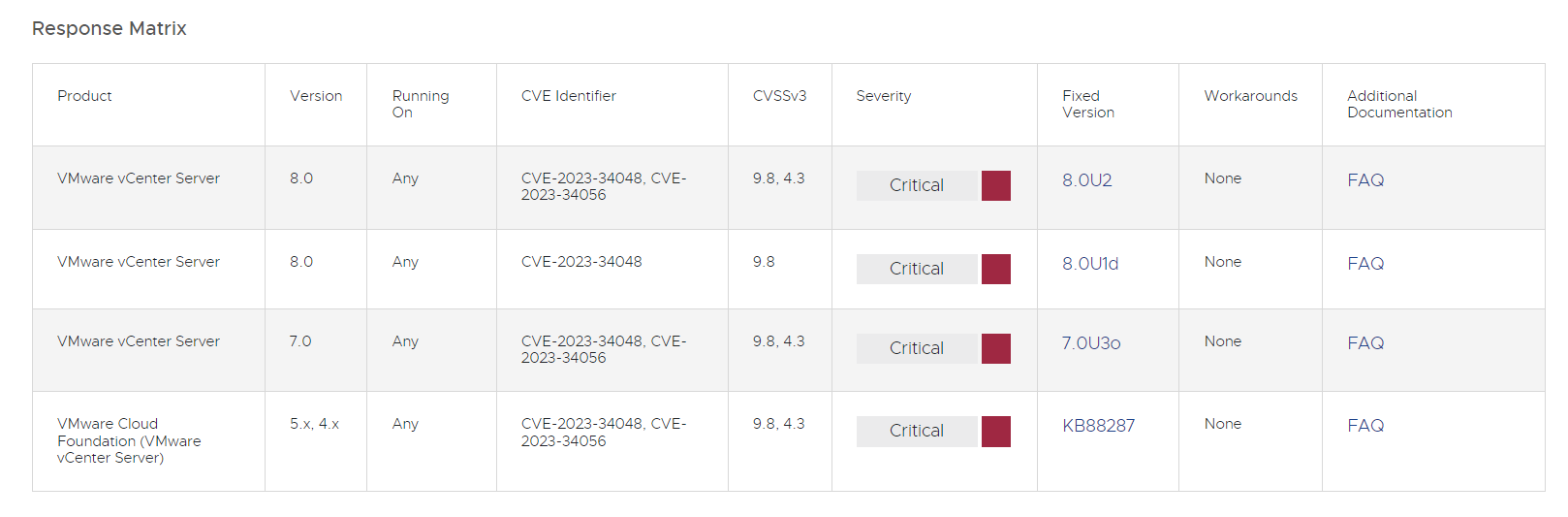

En octubre 25, 2023, VMware lanzó un parche para una vulnerabilidad crítica CVE-2023-34048, que tiene una puntuación CVSSv3 máxima de 9.8 en el servidor vCenter. Permite a un usuario remoto no autorizado ejecutar código arbitrario en un sistema de destino. Eso es, un atacante con acceso a la red que aloja vCenter Server puede aprovechar esta vulnerabilidad para obtener el control total del sistema objetivo. Los parches de seguridad que abordan este problema ahora están disponibles a través de los mecanismos de actualización estándar de vCenter Server..

Además, VMware dice que «No hay solución disponible», y Los administradores no deben confiar en arreglos temporales o medidas alternativas.. Los administradores deben inmediatamente aplicar el parche de seguridad oficial para abordar el problema de manera efectiva. Además, deberían tomar medidas proactivas para mejorar el control de acceso. Esto es especialmente cierto para los componentes de administración de vSphere., almacenamiento, y componentes de red. Restringir el acceso únicamente a usuarios o sistemas autorizados puede ayudar a reducir el riesgo de explotación.

Acerca de CVE-2023-34048 y CVE-2023-34056

CVE-2023-34048 es una vulnerabilidad crítica en VMware vCenter Server que tiene CVE-2023-34048 tiene una puntuación base CVSSv3 de 9.8. Permite que un intruso ejecute código arbitrario en el sistema de destino.. La vulnerabilidad es causada por una vulnerabilidad de escritura fuera de límites en la implementación del protocolo DCERPC en vCenter Server.. Un atacante puede aprovechar esta vulnerabilidad enviando una solicitud RPC especialmente diseñada a vCenter Server.. Esta solicitud puede hacer que vCenter Server escriba datos fuera de su espacio de memoria asignado., lo que puede conducir a la ejecución de código arbitrario. Un atacante con acceso de red a vCenter Server podría aprovechar esta vulnerabilidad para obtener control total sobre el sistema de destino..

Aparte de CVE-2023-34048, la última actualización corrige aún más una vulnerabilidad diferente. Eso es menos peligroso pero sigue siendo preocupante.. Esta vulnerabilidad tiene una puntuación base CVSS de 4.3/10, lo que indica gravedad moderada. Las personas sin privilegios administrativos pueden aprovecharlo para obtener acceso no autorizado a los datos almacenados en los servidores vCenter.. Así que, VMware recomienda que las organizaciones traten este problema como una emergencia y tomen medidas inmediatas para solucionarlo, ya que los datos confidenciales podrían estar en riesgo.. Esto explica mucho, particularmente el hecho de que el proveedor de virtualización ha proporcionado un parche para vCenter Server 6.7U3, 6.5U3, y VCF 3.x.

Recomendaciones de seguridad

Las vulnerabilidades de seguridad en el software de la infraestructura de red son un motivo de preocupación hoy en día., ya que se descubren tremendamente a menudo. cisco, VMware, Oracle: todos estos nombres aparecen en los titulares con nuevos escándalos de vulnerabilidad casi cada temporada. Y los ciberdelincuentes no dudan en explotarlos, especialmente una vez que los propios desarrolladores los describen en detalle.

¿Es malo que el software de nivel corporativo sea vulnerable?? Sí. ¿Es posible evitar ciberataques basados en estas vulnerabilidades?? Sí. Hay mucho margen para mejorar la seguridad de su perímetro, y, como dice el dicho, más vale prevenir que lamentar.

- Instale actualizaciones y parches rápidamente. Este consejo es el más importante porque las actualizaciones y los parches suelen contener correcciones para vulnerabilidades conocidas.. Ignorar este punto anula la eficacia de otros consejos porque su sistema será vulnerable a ataques..

- Utilice contraseñas seguras y MFA. Las contraseñas seguras deben ser largas, complejo, y único para cada sistema. MFA agrega otra capa de seguridad solicitando al usuario una contraseña de un solo uso o un código de confirmación enviado por correo electrónico o SMS.

- Utilice confianza cero. La confianza cero es un modelo de seguridad que considera que todos los dispositivos y usuarios que intentan acceder a la red son inseguros de forma predeterminada. Bajo este modelo, El acceso a los recursos se permite solo después de verificar la identidad del usuario y del dispositivo..

- Segmenta tu red. Segmentar su red le permite dividirla en partes separadas, cada uno con sus permisos. Esto dificulta que los atacantes accedan a sistemas críticos..

- Manténgase al día con las noticias sobre ciberseguridad. El mundo de la ciberseguridad sigue cambiando, por lo que es esencial mantenerse actualizado con las últimas tendencias y amenazas. Lea artículos y blogs sobre ciberseguridad y suscríbase a boletines y actualizaciones de empresas de ciberseguridad..