Los productos por WSO2, una API de código abierto, aplicaciones, y proveedor de servicios web, han sido atacados en estado salvaje a través del CVE-2022-29464 vulnerabilidad detectada en abril 2022.

Esta vulnerabilidad permite a los atacantes ejecutar código malicioso de forma remota mediante la carga de archivos sin obstáculos..

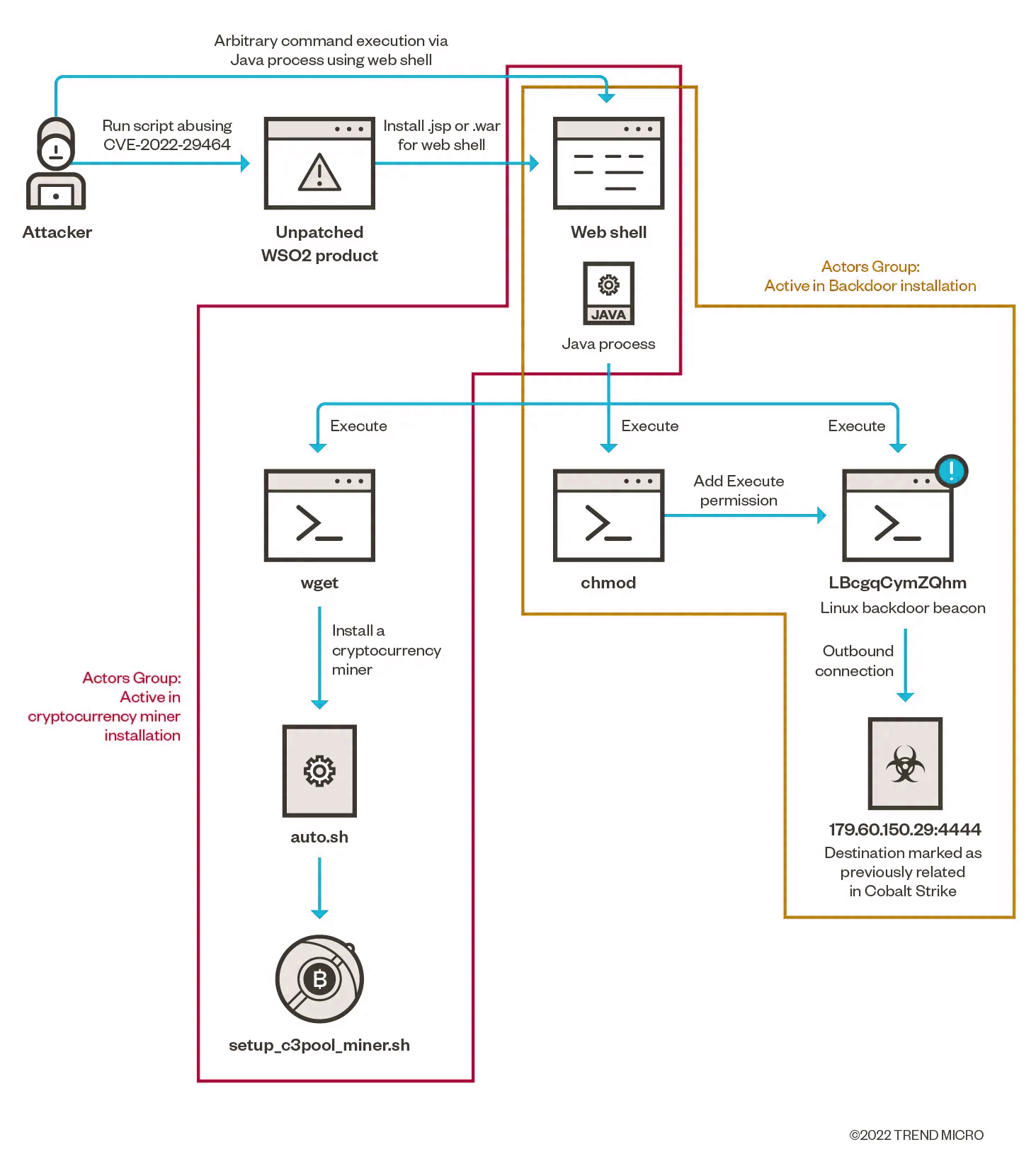

El esquema del ataque comienza con caparazón web instalación mediante carga de archivos *.jsp o *.war aprovechando la CVE-2022-29464 vulnerabilidad. Como está instalado el shell web, el atacante ejecuta un proceso Java arbitrario con su ayuda.

RELACIONADO: Microsoft advierte sobre un número creciente de ataques que utilizan web shells.

Los resultados del ataque son la instalación de un minero de monedas y Golpe de cobalto Faro (Puerta trasera.) El minero de criptomonedas se instala mediante el comando wget iniciado por el proceso Java que instala el archivo auto.sh. (el propio minero.) Mientras tanto, otra parte del ataque sucede, también a través del shell web. El proceso Java llama a un comando chmod que modifica los permisos para permitir ejecutar el proceso titulado "LBcgqCymZQhm" a través del mismo proceso Java.. El proceso establece una conexión saliente a una dirección IP. 179[.]60[.]150[.]29[.]4444, anteriormente rastreado como un lugar involucrado en numerosos ataques de Cobalt Strike. Por lo tanto, el proceso LBcgqCymZQhm es una baliza de puerta trasera de Cobalt Strike.

Lo más interesante es que la baliza Cobalt Strike, inicialmente diseñado para Windows, resultó estar trabajando en Linux durante estos ataques. Eso significa que los hackers han trabajado deliberadamente en el Compatibilidad de la puerta trasera con Linux.

El software vulnerable incluye WSO2 API Manager 2.2.0 y por encima, Servidor de identidad 5.2.0 y por encima, Análisis del servidor de identidad 5.4.0 -5.6.0, Servidor de identidad como administrador de claves 5.3.0 y por encima, Banca Abierta AM 1.4.0 y por encima, e integrador empresarial 6.2.0 y por encima. El parche ya está ahí, por lo que se recomienda a todos los usuarios de los programas mencionados que corrijan las fallas en cuestión lo antes posible..

Los múltiples clientes de WSO2 pertenecen a muchas industrias., los vitales incluidos. Por ejemplo, cuidado de la salud, sector financiero, energía, educación, comunicaciones, y gobierno. no hace falta decir que, ¿Deberían los piratas informáticos aprovechar la vulnerabilidad CVE-2022-29464 contra sistemas sin parches?, las consecuencias del ataque podrían ser drásticas.