Es posible que te hayas encontrado con un firewall de aplicaciones web (WAF) concepto pero todavía tengo que pensarlo mucho. Sin embargo, es fundamental entender qué es un WAF para decidir si es adecuado para usted. Ahora veremos más de cerca los firewalls de aplicaciones web y le daremos una definición., explica sus beneficios, y los diferentes tipos disponibles.

¿Qué es un firewall de aplicaciones web? (WAF)?

El WAF o cortafuegos de aplicaciones web es una herramienta que ayuda a proteger las aplicaciones web filtrando y monitoreando el tráfico HTTP entre una aplicación web e Internet.. Él puede ser secuencias de comandos entre sitios (XSS), suplantación de identidad entre sitios, inclusión de archivos, e inyecciones SQL. WAF es una capa 7 proteccion (en el modelo OSI) y no está diseñado para proteger contra todos los ataques. En cambio, es un método de mitigación de ataques típicamente parte de un conjunto de herramientas que crean una defensa holística contra una variedad de vectores de ataque.

¿Cómo funciona el firewall de aplicaciones web??

WAF funciona usando un conjunto de reglas, a menudo llamadas políticas. Estas políticas tienen como objetivo proteger contra las vulnerabilidades de las aplicaciones filtrando el tráfico malicioso. El valor de un WAF proviene de la velocidad y facilidad de implementar modificaciones de políticas., lo que le permite responder más rápidamente a diferentes direcciones de ataque. Para que pueda modificar las políticas WAF durante un ataque DDoS e implementar rápidamente la limitación de velocidad. Además, Previene ataques entrantes analizando el tráfico de red entrante al servidor web/aplicación web de acuerdo con reglas y políticas.. Según recomendaciones, WAF debería poder detectar tipos de ataques en la lista OWASP:

- SQL injection

- secuencias de comandos entre sitios

- inyección de comando

- Inclusión de archivos locales

- Habilitar archivo remoto

- Desbordamiento del búfer, ataques de fuerza bruta

- Vulnerabilidades de manipulación de parámetros y carga de archivos.

- Poisoning

- Secuestro de sesión

- Sensitive data leakage

- Configuración incorrecta del servidor

- Vulnerabilidades comúnmente conocidas

- Manipulación de formularios y campos ocultos.

- Sesión de cookies

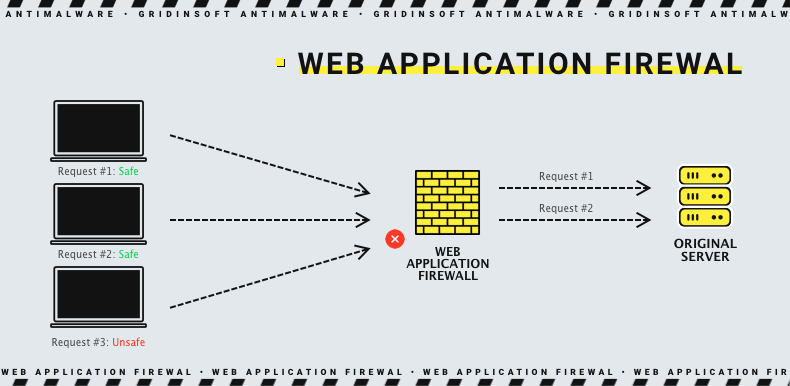

Cuando se implementa un WAF frente a una aplicación web, Se coloca una pantalla entre la aplicación web e Internet., lo que significa que el WAF actúa como un servidor proxy inverso, proteger la aplicación de solicitudes no deseadas antes de que lleguen a la aplicación web.

Opciones de implementación de WAF

Puedes implementar WAF de algunas maneras – todo depende de donde se implementan sus aplicaciones, que servicios necesitas, como quieres gestionarlos, y la flexibilidad arquitectónica y el nivel de rendimiento que necesita. Por ejemplo, ¿Quieres trabajarlo tú mismo?, o quieres externalizar esa gestión? ¿Es mejor tener una opción basada en la nube?, ¿O quieres que tu WAF esté alojado localmente?? La forma en que desea implementar ayudará a determinar qué WAF se adapta a sus necesidades. A continuación están sus opciones, cada uno con sus ventajas y desventajas:

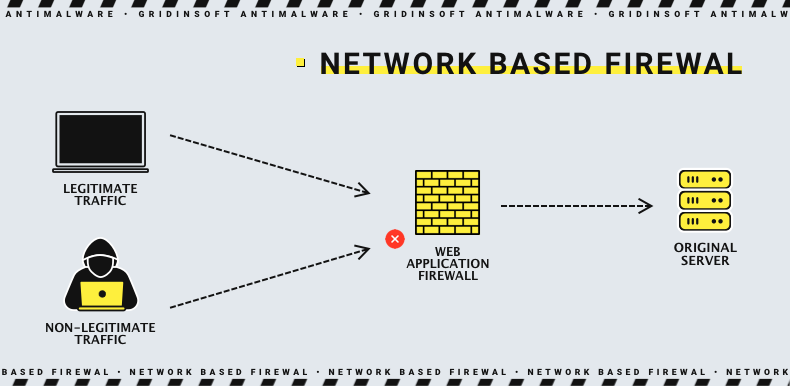

WAF basado en red

Network WAF es una solución de hardware instalada en la red local., entonces tiene baja latencia. El WAF basado en red tiene un motor WAF que maneja el tráfico. en modo proxy. todos los entrantes (y extrovertido) El tráfico pasa por él y es inspeccionado., y el tráfico peligroso está bloqueado. Sin embargo, esta opción Requiere almacenamiento y mantenimiento de equipos físicos a pesar de su efectividad.. Como resultado, Por lo general, se asocia con altos costos de mantenimiento., convirtiéndola en una de las opciones de implementación más caras. Pero su flexibilidad y capacidad para controlar cada elemento lo hacen digno de atención..

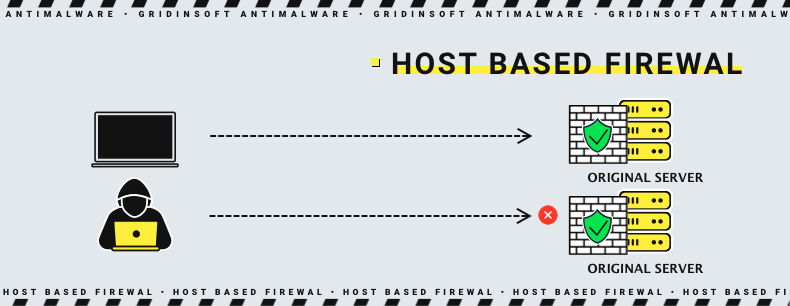

WAF basado en host

WAF basado en host proporciona protección mediante software instalado en el propio servidor web. Como la opción anterior, Los WAF basados en host están implementados y, por lo tanto, minimizan la latencia.. Sin embargo, Los WAF basados en host consumen recursos del servidor web para realizar su función de seguridad porque no residen en un dispositivo físico separado., a diferencia de la variante anterior. De este modo, Los WAF basados en host también pueden ser costosos debido a la necesidad de optimizar el servidor web para que su rendimiento no se degrade al implementarlo en el propio servidor..

WAF basado en la nube

Los WAF basados en la nube son la opción más asequible y muy fáciles de implementar. Las empresas que prestan este servicio ofrecen una instalación llave en mano que es tan sencilla como cambiar el DNS para redirigir el tráfico.. Además, Los WAF en la nube tienen costos iniciales mínimos porque el servicio se basa en suscripción., y los usuarios pagan una tarifa de seguridad mensual o anual como servicio. La seguridad de Cloud WAF se actualiza continuamente para proteger contra las últimas amenazas sin ninguna acción ni gasto por parte del usuario.. La única desventaja de un WAF en la nube es que los usuarios delegan la responsabilidad a un tercero, por lo que algunas características del WAF pueden ser una caja negra para ellos..

Tipos de firewalls de aplicaciones web

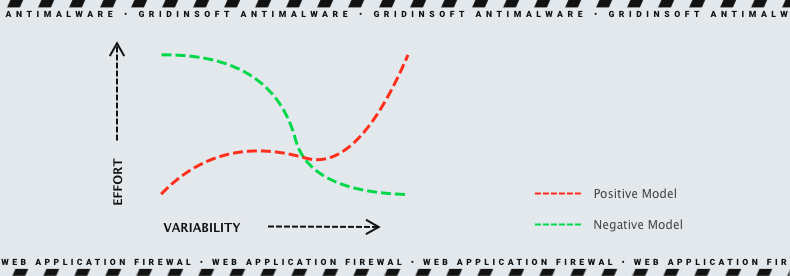

Como se describió anteriormente, Un WAF funciona de acuerdo con un conjunto de reglas o políticas definidas por el administrador de la red.. Cada política o práctica de WAF está diseñada para abordar una amenaza o vulnerabilidad conocida a nivel de aplicación. Juntos, estas políticas permiten malicious traffic to be detected and isolated antes de que llegue al usuario o aplicación. Hay tres tipos de modelos de seguridad utilizados para los firewalls de aplicaciones web.:

Modelo de Seguridad Positiva

Un modelo de seguridad positivo identifica lo que está permitido y rechaza todo lo demás., alejándose de la «obstruido» final del espectro, siguiendo el «permitir sólo lo que sé» metodología. El modelo de seguridad positiva sólo confía en las solicitudes o entradas permitidas y rechaza el resto.. En este caso, se crea una lista de permitidos, Las declaraciones de permiso se agregan al firewall con filtrado de paquetes., y las entradas o solicitudes permitidas se consideran en función de ello..

Modelo de seguridad negativo

El modelo de seguridad negativo es exactamente lo opuesto al modelo de seguridad positivo y supone que:

- La mayor parte del tráfico web es benigno.

- Se puede identificar el tráfico web que no es benigno.

El modelo de seguridad negativo permite todas las solicitudes HTTP/S de forma predeterminada.. Las solicitudes no se rechazan a menos que se identifiquen como hostiles.. El modelo de seguridad negativo a veces se denomina modelo «lista negra» modelo. Esto se debe a que necesita incluir en una lista de bloqueo el tráfico no deseado y definir firmas de amenazas y otros medios para identificar el tráfico malicioso antes de que se pueda bloquear..

Modelo de seguridad mixto

Como el nombre sugiere, el modelo de seguridad mixta utiliza listas permitidas y listas bloqueadas. Dado que el modelo combina las ventajas de ambos modelos., es el mas comun. Así que, La mayoría de los cortafuegos modernos utilizan este modelo..

Diferencia entre WAF de lista negra y lista blanca

El WAF, que opera en una lista de bloqueo, protege contra ataques conocidos. Comparémoslo con el portero de un club que niega la entrada a los invitados que no cumplen con el código de vestimenta.. El WAF, basado en una lista de permitidos, a su vez, solo permite tráfico previamente aprobado. Es como un portero en una fiesta exclusiva que sólo deja entrar a los que están en la lista de invitados.. Ya que ambas opciones tienen ventajas y desventajas., Muchos WAF ofrecen un modelo de seguridad híbrido que implementa ambos..

¿Por qué es imprescindible utilizar el firewall de aplicaciones web?

La protección de los datos y servicios corporativos es la primera y más convincente razón para implementar WAF. Miles de empresas, De corporaciones menores a corporaciones gigantes., ganar dinero usando internet. Si esto fuente de ingresos está comprometida, la empresa corre el riesgo de sufrir un duro golpe. Estos son los principales riesgos:

Pérdida de ingresos directos. Supongamos que la empresa utiliza un recurso de Internet para el comercio en línea., que ya no está disponible. En este caso, los clientes no pueden realizar compras, y la empresa pierde una cantidad significativa de dinero.

Pérdida de confianza del cliente. Una buena reputación es fundamental para una empresa que se precie. Muchos clientes prestan atención a las noticias sobre robos en empresas específicas y se toman nota para no hacer negocios con esta empresa en el futuro..

Pérdida de datos confidenciales. Desgraciadamente, casos donde Los piratas informáticos han obtenido acceso a información confidencial., no son infrecuentes. Después de hackear sitios web, información como nombres, direcciones, números de tarjetas de crédito, registros médicos, y los números de seguro social probablemente encontrar su camino hacia la Darknet (y a veces en el dominio público). Además, información privada, secretos comerciales, e incluso los datos gubernamentales clasificados son curiosidades para los piratas informáticos. Si bien el solo hecho de ser hackeado ya es una molestia, las multas y los costos forenses/de recuperación de desastres pueden exceder cualquier otro impacto financiero.