Bootkit es bastante inusual y tácito., aunque es un tipo de malware muy utilizado. Estos tipos de malware avanzado operan bajo la superficie, incrustarse en el sector de arranque de una computadora, permitiéndoles activarse antes que el sistema operativo (SO) incluso comienza. Pero ¿por qué necesitan una integración tan profunda?? ¿Y dónde se usan?? Vamos a averiguar.

¿Qué es un kit de arranque??

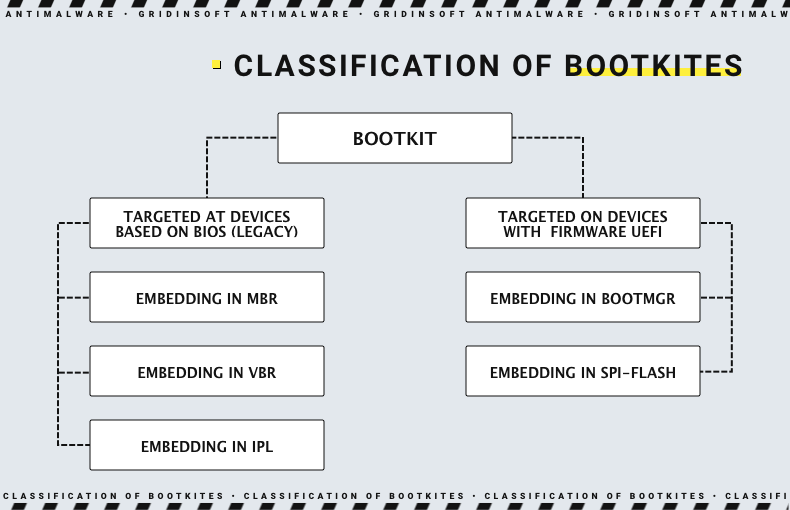

Un bootkit es un tipo sofisticado de malware que se inicia y funciona incluso antes de que se inicie el sistema operativo, durante el proceso de inicio.. A diferencia de muchos otros tipos de malware que apuntan a vulnerabilidades de software o acciones del usuario, los bootkits se incrustan en el proceso de arranque del sistema, haciéndolos excepcionalmente difíciles de detectar y eliminar.

Una de las características que definen a un bootkit es su capacidad de cargarse antes que el sistema operativo. (SO) sí mismo. Esto le da al atacante una ventaja significativa., ya que pueden interceptar y manipular el proceso de arranque, permitiéndoles obtener control sobre el sistema incluso antes de que el usuario inicie sesión. Estar integrado tan cerca del metal desnudo también abre la posibilidad de explotar vulnerabilidades a nivel de kernel y fallas de hardware.

Kits de arranque vs.. rootkits

Aunque a menudo se confunde, Los bootkits y rootkits operan en diferentes niveles de un sistema.. Los rootkits infectan el sistema operativo después de que se carga, otorgando los máximos privilegios posibles a su maestro. Al mismo tiempo, los kits de arranque están integrados en el gestor de arranque del sistema o incluso en el firmware de la placa base.. Éste, eventualmente, cambia tanto las capacidades como el propósito del bootkit. Las dos cosas en común entre estos dos son amenazas avanzadas y de alta gravedad..

Funcionalidades de los kits de arranque

Los bootkits son versátiles en sus funcionalidades maliciosas.. Comprender y combatir eficazmente estas entidades maliciosas, debemos analizar las complejidades de sus funcionalidades.

- Persistencia. Una de las principales funcionalidades de los bootkits es su persistencia.. Una de las principales funcionalidades de los bootkits es su persistencia.. Pueden implantarse en la tabla de particiones GUID. (GPT), una arquitectura de sistema más moderna. Este posicionamiento permite que los bootkits permanezcan activos y sin ser detectados durante reinicios del sistema e incluso reinstalaciones completas del sistema operativo., contribuyendo a su presencia prolongada y desafiando la eliminación del sistema infectado.

- Robo de datos. Algunos bootkits están diseñados para steal sensitive data del sistema comprometido. Durante el proceso de arranque, pueden interceptar y extraer datos como credenciales de inicio de sesión, información financiera, archivos personales, y cualquier otro dato valioso al que puedan acceder.

- Acceso por puerta trasera. Los bootkits pueden crear puertas traseras dentro del sistema, que proporcionan acceso remoto no autorizado a la computadora comprometida. Los adversarios podrán ejecutar órdenes., cargar malware adicional, o manipular el sistema como mejor les parezca. Básicamente, les otorga una presencia persistente en el dispositivo comprometido..

- Saltándose las medidas de seguridad. Una de las características clave de los bootkits es su capacidad para eludir las medidas de seguridad.. Se cargan en la memoria del sistema antes que cualquier software de seguridad. o programas antivirus tener la oportunidad de activar. Como resultado, pueden operar sin ser detectados y sin obstáculos por herramientas de seguridad, permitiéndoles llevar a cabo sus actividades maliciosas sin ser detenidos.

¿Puedo detectar y eliminar el bootkit??

Detectar un bootkit antes de que sea inyectado en el firmware o en las primeras particiones del disco duro es la forma más efectiva de evitar que cause daños. Sin embargo, Detectar una infección de bootkit no es una tarea fácil, y aunque se detecte, eliminarlo puede ser aún más desafiante.

Si el bootkit ha sido inyectado en la partición EFI, Sólo una reinstalación completa del sistema operativo puede eliminar el código de bootkit malicioso del disco.. Sin embargo, Esto puede no ser suficiente si el malware logró infectar el firmware., lo que resultará en que un nuevo sistema se vea comprometido, también. En tales casos, Es recomendable determinar qué kit de arranque ha infectado el sistema y utilizar utilidades antivirus especiales LiveCD para limpiar el sistema de cualquier código malicioso..

Cómo prevenir los kits de arranque

Prevenir el malware bootkit requiere tomar varias medidas para reducir el riesgo de infección. Aquí hay algunos pasos que se pueden tomar.:

- Arranque seguro y UEFI

El arranque seguro es una función que está disponible en computadoras habilitadas para UEFI. Su propósito es garantizar que solo se cargue software confiable durante el proceso de arranque.. UEFI en sí es una tecnología más segura y moderna que permite un control más firme sobre la situación.. Esto ayuda a evitar que el malware bootkit infecte la computadora.. Aún, acontecimientos recientes han demostrado que la BlackLotus UEFI bootkit puede omitir el arranque seguro. - Actualice su sistema

Mantener actualizado su sistema operativo y software de seguridad puede evitar que el malware bootkit infecte su computadora.. Preste atención también a las actualizaciones de firmware: aunque raro, Existen vulnerabilidades UEFI/BIOS, también, y puede ser explotado en diferentes escenarios. - Utilice software antivirus

Si bien el software antivirus no puede detectar todo el malware de bootkit, puede prevenir dicha infección en su etapa inicial. Los sistemas de control avanzados también pueden ser útiles para detectar las amenazas que se integran en un nivel tan bajo.. - Tenga cuidado al descargar software

Es fundamental descargar software únicamente de fuentes confiables., especialmente cuando hablamos de utilidades y controladores de control de hardware. Esos dos se integran lo suficientemente profundo en el sistema como para permitir su explotación para la inyección de bootkit.. - Utilice una solución basada en hardware

Soluciones basadas en hardware, como un módulo de plataforma segura (TPM), puede ayudar a prevenir el malware de kit de arranque al garantizar que solo se cargue software confiable durante el proceso de arranque.