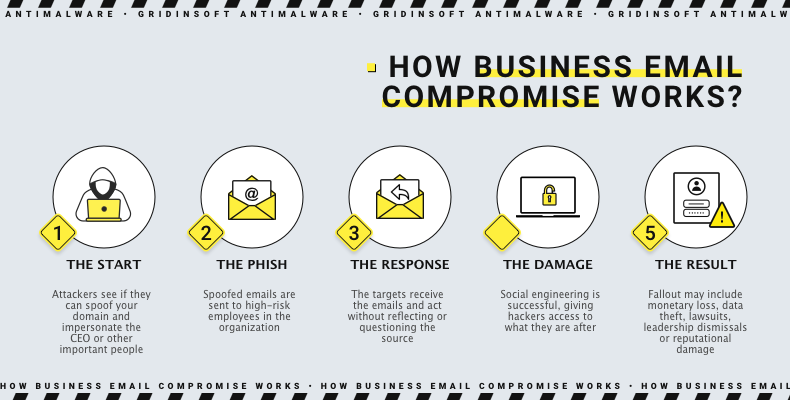

Ataque de compromiso de correo electrónico empresarial, o en breve BEC, es un vector relativamente nuevo de ciberataques. Causar daño primario al exponer información potencialmente confidencial, También permite a los piratas informáticos utilizar el correo electrónico para realizar más ataques.. La eficacia potencial de estos ataques es emocionante., y los ciberdelincuentes ya los aplican para realizar ataques en cadena. Descubramos una definición precisa de compromiso del correo electrónico empresarial, cómo funcionan estos ataques, y como contrarrestarlos.

¿Qué es un compromiso de correo electrónico empresarial??

El término compromiso del correo electrónico empresarial mayormente dice por sí mismo. Es un caso de ataque en el que un adversario obtiene acceso a uno o varios perfiles de correo electrónico que utiliza una empresa con fines comerciales.. Bajo este ataque, Los piratas informáticos poseen cuentas comerciales personales y cuentas que representan a la empresa.. el primero is mostly used for whaling attacks, mientras que este último es más útil en mensajes externos. Más amenudo, después de lograr comprometer la cuenta, los hackers cambian la contraseña, por lo que la empresa no podrá controlar la cuenta.

Tener control sobre el correo electrónico corporativo abre muchas oportunidades. No sólo da la posibilidad de hacerse pasar por la empresa en cualquier conversación, pero también permite leer conversaciones pasadas.. Y si bien algunos envíos de correo rutinarios a los clientes o contratistas pueden resultar aburridos y no reclamados, cartas sobre otros productos, Los planes y la situación financiera son algo completamente diferente.. El resultado de la filtración de dicha información es, en el mejor de los casos, preocupante..

Herramientas de compromiso de correo electrónico empresarial

No hay muchas formas de acceder al correo electrónico empresarial.. Más amenudo, obtener un nombre de usuario y una contraseña es una tarea para un programa malicioso que se inyecta en una computadora de destino. La mayor parte del tiempo, no hay ningún objetivo en algo en particular. Tan pronto como los piratas informáticos obtengan la cuenta, lo ponen en uso en la carrera. Sin embargo, Hay casos en los que una computadora específica se ve comprometida intencionalmente.. En tales situaciones, un reconocimiento profundo o incluso se utiliza un trabajo interno.

El tipo de malware que se adapta a los propósitos de BEC es obvio: el software espía/malware ladrón. Estos dos son en su mayoría idénticos hoy en día., a pesar de su clasificación nominalmente diferente. El software espía o los ladrones tienen como objetivo apoderarse de todas las credenciales de inicio de sesión o tokens de sesión a los que puedan acceder.. Algunos de ellos: las mejores opciones para BEC, Como puedes imaginar, apunta también a los clientes de correo.. Esas muestras no solo eliminan las credenciales de correo electrónico., También tiran una libreta de contactos., haciendo mucho más fácil el trabajo de los ciberdelincuentes.

Las acciones que siguen al compromiso de la contraseña dependen de la cantidad de acceso a la red. (y la computadora en particular) los hackers tienen. La forma más obvia de utilizar el correo electrónico comprometido es iniciar sesión en la computadora a la que los piratas informáticos tienen acceso directo.. Sin embargo, puede exponer la dirección IP e incluso disparar la alarma, si el sistema de seguridad del cliente de correo rastrea las propiedades del sistema. Para evitar esto, Los delincuentes suelen practicar la implementación de malware adicional que proporciona acceso remoto al sistema necesario.. Las opciones más habituales para este fin son puertas traseras o troyanos de acceso remoto. (ratas). Además de proporcionar acceso remoto, El malware es capaz de jugar con la configuración y los procesos del sistema., por lo que todas las acciones malignas serán invisibles para el propietario de la máquina.

Aplicaciones para correo electrónico empresarial comprometido

Una vez que los delincuentes logran iniciar sesión en la cuenta, Comienza la parte más interesante de la acción.. He mencionado un par de posibles formas en que los piratas informáticos pueden utilizar el correo electrónico empresarial comprometido.. Todos ellos son mucho más complejos y pueden incluir varios subespecies.. Echemos un vistazo a cada uno..

Phishing de lanza

La conjunción del acceso a correos electrónicos anteriores y la capacidad de enviar otros nuevos abre un nuevo vector de ataque. cuando los delincuentes aim at spear phishing, Intentan actuar más sigilosamente., como si cambiaran las contraseñas, el hecho del compromiso se descubrirá inmediatamente. Un intento exitoso de phishing puede proporcionar a los piratas informáticos una fila de otros correos electrónicos comprometidos, dispositivos infectados, o cuentas bancarias comprometidas. Por su eficiencia, Los piratas informáticos prefieren el phishing selectivo a otras aplicaciones para un correo electrónico empresarial comprometido..

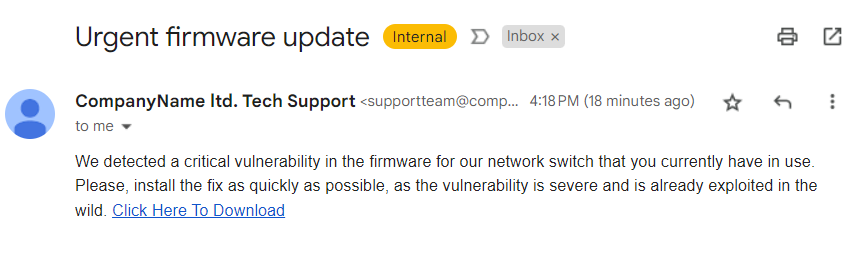

La acción clave que realizan los estafadores es crear un disfraz confiable, que es la principal diferencia con el phishing por correo electrónico clásico.. Tener acceso a correos electrónicos anteriores, pueden elegir un tema que corresponda a lo que las víctimas están esperando, y utilizar expresiones verbales típicas de la empresa.. El punto de inflexión es un enlace a una página de inicio de sesión u otro lugar., Información del pago, más o menos. Conducen to a place that hackers need, y la gente seguirá adelante simplemente porque no esperan la captura.

Interpretación

Usar un correo electrónico empresarial comprometido, Los piratas informáticos pueden hacerse pasar por la empresa de una manera bastante convincente.. Es algo similar al Spear Phishing., pero en este caso, Los correos electrónicos no contienen nada estrechamente relacionado con asuntos típicos de la empresa.. hacerse pasar por la empresa, Los delincuentes pueden ofrecer a personas aleatorias instalar un paquete malicioso., sigue el enlace de phishing, o compartir información personal. Considerando la anomalía de este tipo de mensajes en correos electrónicos comerciales, los casos de spam tan obvio levantar sospechas bastante rápido. A pesar de eso, La “conversión” de los receptores en víctimas sigue siendo tremenda, por lo que puede ser una opción adecuada para estafar precisamente a alguien..

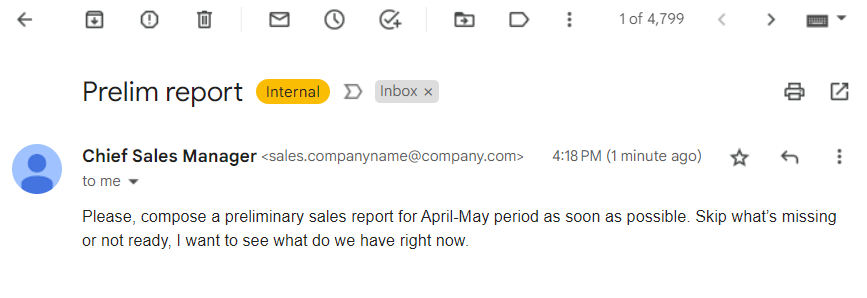

Ballenero

Una vez que se accede al correo electrónico comercial de la alta dirección de una empresa, Los hackers pueden mandar a alguien., pretendiendo ser estos ejecutivos. Sin embargo, en una variante más clásica de la estafa ballenera, Los delincuentes se hacen pasar por personas famosas. (o ejecutivos) sin tener una confirmación de identidad tan poderosa. Bajo este disfraz, es posible crear un lío antes de que se descubra el compromiso del correo electrónico empresarial. Solicitar el envío de informes confidenciales, compartir documentos de uso exclusivo interno, o simplemente interrumpir el flujo de trabajo mediante algunos comandos absurdos: los piratas informáticos son libres de hacer cualquier cosa.

Efectos negativos del BEC

Basado en las posibles aplicaciones del correo electrónico empresarial comprometido, ya se puede adivinar su impacto negativo. El principal daño aquí es para la imagen de la empresa.. Incluso si tú descubrir el incidente y reportarlo – la mancha sucia ya está en tu reputación. No obstante, eso no es nada comparado con el hecho mismo de que la empresa fue pirateada.

Seguro, La magnitud del daño y la posible filtración de información confidencial no siempre es el caso cuando se trata de ataques BEC.. Sin embargo, Si no puedes manejar el correo electrónico empresarial correctamente, ¿qué tan malo será con cosas más complicadas?? La empresa propensa a sufrir accidentes es menos probable que consiga grandes contratistas y, que es mas importante, puede correr el riesgo de sufrir mucho más sensato (es decir,. dinero) pérdidas en el futuro.

Cómo protegerse contra BEC?

Los ataques BEC estuvieron presentes durante bastante tiempo, y por esa razón, Se crearon muchas formas de contrarrestar.. Están relacionados tanto con la aplicación de sistemas auxiliares como con la mejora de la ciberseguridad dentro de la red corporativa con métodos pasivos.. Sin embargo, La mejor eficiencia de todos estos métodos se alcanza sólo cuando todos estos métodos se aplican juntos..

Herramientas de seguridad de correo electrónico especializadas

Dado que el spam de correo electrónico es una forma frecuente de propagar malware en estos días, este vector de protección aparece. Se trata de un enfoque bastante novato para protegerse de las amenazas de phishing por correo electrónico.. No son soluciones separadas, sino más bien complementos para un software antimalware completo. La acción clave que realiza es escanear los correos electrónicos entrantes., exactamente sus archivos adjuntos y enlaces. Esto le permite detectar y enviar el elemento peligroso incluso antes de que pueda interactuar con él..

Desarmado y reconstrucción de contenidos. (CDR)

CDR es un conjunto de herramientas que generalmente tiene como objetivo asegurar los documentos estás interactuando con. Si uno tiene contenido activo en él., CDR lo recortará y le dará sólo el contenido estático del documento.. Algunos CDR tienen un sistema que reconoce el código malicioso incrustado en el documento.. Dichos programas eliminarán sólo aquellas partes que activan la detección.. Esta solución permite reducir drásticamente la posibilidad de inyección de malware a través del correo electrónico, pero no elimina el peligro por completo..

Herramientas de seguridad

Para asegurarse de que no se estén ejecutando elementos maliciosos en el sistema, es mejor tener una herramienta dedicada. La protección preventiva puede funcionar mal, o la amenaza simplemente puede pasar por otra vía. Un software antimalware correctamente diseñado no permitirá que esto suceda. Para proteger un dispositivo personal que utiliza para comunicaciones comerciales, GridinSoft Anti-Malware will fit. Seguridad en redes corporativas, sin embargo, debería ser provisto con soluciones más amplias, como sistemas EDR/XDR.

Conciencia del personal

En organizaciones, especialmente los grandes, Cada miembro del personal es una superficie de ataque potencial.. Todas las medidas de seguridad que he escrito anteriormente perderán significativamente su eficiencia si hay superficies de ataque tan grandes fuera de su control.. Su personal debe conocer las posibles formas de inyección de malware y estar preparado para reconocerlas y reaccionar en consecuencia.. Los simulacros y las imitaciones de ataques también pueden dar un buen impulso a la preparación del personal para responder a incidentes..