Hoy, en el mundo en constante cambio de las amenazas cibernéticas, Los atacantes siempre buscan nuevas formas de obtener más beneficios con menos esfuerzo.. Recientemente, Los investigadores encontraron un ejemplo de esto y lo llamó proxyjacking con fines de lucro.

¿Qué es el secuestro de proxy??

El secuestro de poderes es el uso ilegal por parte de un atacante del ancho de banda de una víctima para su propio bien. El proceso relacionado más cercano al proxyjacking se llama criptojacking. Se trata de un atacante que utiliza ilegalmente la energía del dispositivo de la víctima para extraer criptomonedas.. No hay nada nuevo bajo el sol, y aunque el proxyjacking existe desde hace algún tiempo, es sólo ahora que Los atacantes han comenzado a usarlo de manera tan descarada para obtener ganancias..

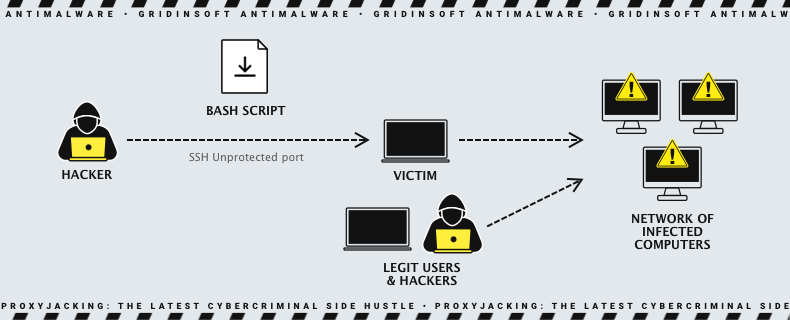

En primer lugar, Los ciberdelincuentes pueden utilizar servidores proxy para cubrir sus huellas.. Esto hace difícil rastrear sus acciones ilícitas hasta su origen mediante enrutar el tráfico malicioso a través de múltiples nodos peer-to-peer antes de llegar a su destino final. Los expertos han descubierto que los delincuentes con motivación financiera atacan activamente servidores SSH vulnerables. Su objetivo es convertirlos discretamente en una red proxy, que luego alquilan a otros delincuentes. Porque el proxyjacking tiene poco o ningún efecto en la estabilidad y el uso general del sistema., es más difícil de detectar.

Profundizando en los detalles

Los expertos descubrieron estos ataques en junio. 8, 2023, después de que los piratas informáticos establecieran múltiples conexiones SSH a honeypots administrados por el Equipo de Respuesta de Inteligencia de Seguridad (SUPERFICIE). Conectándose a uno de los servidores SSH vulnerables, Los piratas informáticos implementaron un script Base64 Bash que agregó sistemas pirateados a Honeygain o Peer2Profit.. El script también implementó un contenedor., descargar imágenes de Peer2Profit o Honeygain Docker y eliminar competidores’ contenedores, si se encontró alguno. Además, investigadores encontraron mineros de cryptojacking, hazañas, y herramientas de piratería utilizadas para almacenar el script malicioso en el servidor comprometido. En otras palabras, los atacantes cambiaron al proxyjacking o lo utilizaron para generar ingresos pasivos adicionales. Ahora te explicaremos en detalle cómo sucedió..

1. Penetración

Controlando un honeypot, Los expertos podrían monitorear las acciones de los atacantes. who used encoded Bash scripts. Los atacantes utilizaron una técnica de doble codificación Base64 para ocultar sus actividades. Sin embargo, Los investigadores decodificaron con éxito el script y obtuvieron información sobre los métodos de proxyjacking del atacante.. A través de un análisis cuidadoso, podían entender las operaciones previstas por el atacante.

2. Implementando

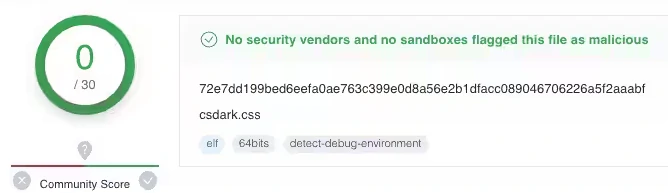

De este modo, el sistema comprometido se transforma en un nodo en la red proxy Peer2Profit. Ahora está usando la cuenta especificada por $PACCT como el afiliado que se beneficiará del ancho de banda compartido. Lo mismo se descubrió en una instalación de Honeygain poco después.. El guión está diseñado para ser discreto y resistente., intentar operar independientemente del software instalado en el sistema host. El script comienza definiendo algunas funciones para su uso posterior., incluyendo una implementación básica de curl. Luego se usa dentro de la segunda función para descargar una versión real de curl. (alojado en el servidor de distribución como «csdark.css»). Si curl no está presente en el host víctima, el atacante lo descarga en su nombre, ya que todo es necesario para que este esquema funcione.

3. análisis de archivo

El análisis muestra es una versión básica de curl sin modificaciones significativas. Sin embargo, puede tener características adicionales, pero no existe evidencia de daño. Sin embargo, la capacidad de mirar la fuente del artefacto explica era parte de un esquema de proxyjacking. Destaca la importancia de identificar todos los artefactos inusuales.. Próximo, el atacante crea una función que se mueve a una ubicación grabable y ejecutable. Si no se encuentra ningún directorio apropiado, el ejecutable termina.

4. Eliminando competidores

El script tiene una función final que configura el bot.. Sin embargo, esta función se comenta en el script principal y se reemplaza con código posiblemente más efectivo. La mayor parte de la acción ocurre en el resto del código., con algunas partes redactadas. El guión comienza con comprobando si su contenedor ya está ejecutándose y luego procede a eliminar cualquier contenedor rival que también comparten ancho de banda. Este proceso se repite para garantizar que no se estén ejecutando otros contenedores rivales..

Servidor de distribución

Los investigadores rastrearon un ataque y descubrieron un servidor web comprometido en Libia que distribuyó componentes para ataques. El servidor tenía componentes obsoletos y sin mantenimiento., incluyendo una biblioteca llamada metro-bootstrap. Tres archivos fueron modificados por última vez en 2014, mientras que los archivos más nuevos sugerían que el servidor había sido comprometido. Los investigadores utilizaron `wget -r` para descargar todos los archivos para su análisis.. Se cargó el archivo csdark.css., seguido de metro-bootstrap.min.xcss, y luego vksp, que luego se descubrió que era un criptominero específico de Linux llamado perfcc. El análisis reveló que vksp contenía una utilidad de criptominería, hazañas, y herramientas de hacking. Eso sugiere un pivote o complementar el cryptojacking con proxyjacking.. Alojado en el mismo sitio web., Estos ejecutables proporcionan pruebas de los actores que capitalizarán esta estrategia de monetización..

Por qué lo hacen?

En esta campaña, Peer2Profit y Honeygain fueron los dos esquemas de monetización proxy P2P descubiertos. Ambos tienen imágenes públicas de Docker con más de 1 millones de descargas. Desgraciadamente, Algunas empresas potencialmente sin escrúpulos utilizan estos poderes para la recopilación de datos y la publicidad., aunque son técnicamente legítimos. Algunas empresas permiten a los usuarios ver con precisión cómo se utiliza su tráfico.. Si bien estas aplicaciones no son inherentemente dañinas y se comercializan como servicios voluntarios que ofrecen una compensación a cambio de compartir el ancho de banda de Internet no utilizado., Algunas empresas no verifican adecuadamente el origen de las IP en su red.. A veces, Incluso sugieren instalar el software en las computadoras del trabajo., lo cual es riesgoso.

Cómo evitar el secuestro de proxy?

Inicialmente, un servidor proxy es perfectamente legítimo. Cada usuario es libre de proporcionar ancho de banda para cualquier propósito.. Sin embargo, si este proceso ocurre sin el conocimiento del usuario, se convierte en un ciberdelito. Prevenir cosas no deseadas no es tan difícil como parece a primera vista. Basta con tener precaución al utilizar Internet y seguir las siguientes recomendaciones:

- Utilice contraseñas seguras. A strong password es la primera línea de defensa. Por lo tanto, recomendamos utilizar un generador de contraseñas para crear una contraseña segura.. También, debes evitar repetir la misma contraseña en diferentes sitios.

- Utilice la autenticación de dos factores. Supongamos que su primera línea de defensa está caída. En ese caso, 2La FA no dejará entrar más al atacante porque no puede acceder al código de confirmación.

- Instale todas las actualizaciones de software y sistema operativo con regularidad. Las actualizaciones de software son parches para vulnerabilidades a través de las cuales los atacantes también pueden infiltrarse en su dispositivo..

- Utilice soluciones antimalware avanzadas. Si bien una herramienta de seguridad básica satisface la mayoría de las necesidades del usuario promedio, puedes usar una herramienta antimalware avanzada. Es una gran adición al Protector de Windows y protegerá su dispositivo de varios ataques..