Una brecha de seguridad es un acceso no autorizado a un dispositivo, red, programa, o datos. Las violaciones de seguridad resultan de la violación o elusión de los protocolos de seguridad de la red o del dispositivo.. veamos el tipos de violaciones de seguridad, las formas en que suceden, y métodos para contrarrestar las violaciones de seguridad.

¿Qué es una violación de seguridad??

En primer lugar, echemos un vistazo a las definiciones. Una brecha de seguridad es cuando un El intruso elude los mecanismos de seguridad. y obtiene acceso a los datos, aplicaciones, redes, o dispositivos. A pesar de sus estrechas relaciones, hay una diferencia entre violaciones de seguridad y violaciones de datos. Una brecha de seguridad se trata más bien de obtener acceso como tal, como irrumpir en la casa de alguien.. Por otro lado, los resultados de la violación de datos de una violación de seguridad, ya que esta última puede tener como objetivo tareas distintas a la filtración de datos. Es más bien una consecuencia específica de las violaciones de seguridad..

¿Cuáles son los tipos de violaciones de seguridad??

Los actores de amenazas pueden crear una brecha de seguridad de diferentes maneras, dependiendo de su víctima y sus intenciones. Aquí están los tres más importantes..

1. Inyección de malware

Los ciberdelincuentes a menudo employ malicious software infiltrarse en sistemas protegidos. Virus, software espía, y otro software malicioso se transmiten por correo electrónico o se descargan de Internet. Por ejemplo, es posible que reciba un correo electrónico que contenga un archivo adjunto, generalmente, un documento de MS Office. Además abrir ese archivo can end up infecting your PC. También puedes descargar un programa malicioso de Internet sin ningún método complicado.. Frecuentemente Los piratas informáticos apuntarán a su computadora. para conseguir dinero y robar tus datos, que pueden vender en Darknet u otros lugares apropiados.

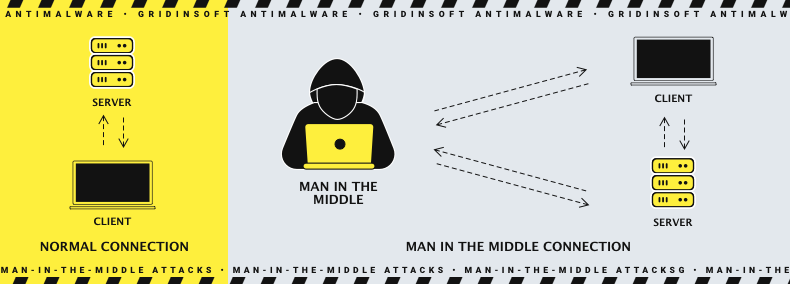

2. Ataque del hombre en el medio

Como dice el nombre, la ruta del agresor está en el medio. Ahora determinaremos qué significa.. También un hacker puede interceptar comunicaciones entre dos partes., lo que resulta en uno party receiving a false message, o todo el registro de comunicación puede verse comprometido. Un ataque de este tipo suele ser llevado a cabo debido a equipos de red pirateados, como un enrutador. Sin embargo, algunos ejemplos de malware también pueden cumplir ese propósito.

3. Amenaza interna

La amenaza interna es el peligro de que una persona dentro de la empresa utilice su posición para utilizar su acceso autorizado cometer un delito cibernético. Este daño puede incluir maliciosos., negligente, o acciones accidentales que afecten negativamente a la seguridad de la organización., confidencialidad, o disponibilidad. Otras partes interesadas pueden encontrar esta definición general más apropiada y valiosa para su organización.. CISA define una persona privilegiada amenaza como el peligro de que una persona interna, consciente o inconscientemente, haga un mal uso de su acceso autorizado. lo hace dañar la misión del departamento, recursos, personal, instalaciones, información, equipo, redes, o sistemas. Este peligro puede manifestarse a través de los siguientes comportamientos de los iniciados.:

- Corrupción, incluida la participación en el crimen organizado transnacional

- Terrorismo

- Sabotaje

- Divulgación no autorizada de información

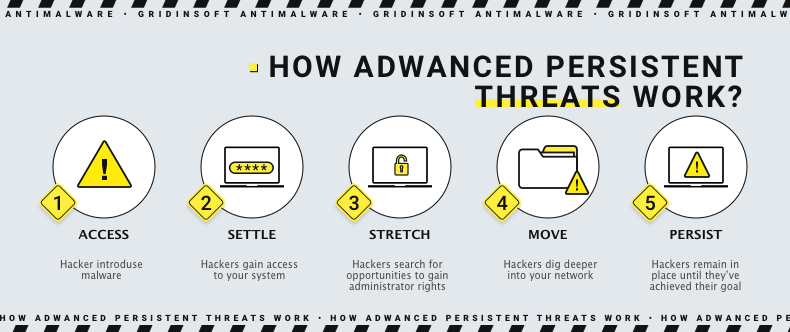

4. Amenaza Persistente Avanzada

Una amenaza persistente avanzada es un ciberataque persistente que emplea tácticas avanzadas para permanecer sin ser detectado en una red durante un tiempo prolongado para robar información.. Un ataque APT se planifica y ejecuta meticulosamente para infiltrarse en una organización específica., eludir las medidas de seguridad existentes y pasar desapercibido. También Ataques APT Son más complejos y requieren una planificación más avanzada que los ciberataques tradicionales.. Los adversarios suelen estar bien financiados, equipos experimentados de ciberdelincuentes que apuntan a organizaciones con un alto valor. Han dedicado mucho tiempo y recursos para investigar e identificar vulnerabilidades dentro de la organización.

Ejemplos de violaciones de seguridad

Las violaciones recientes de alto perfil incluyen:

- Facebook: En 2021, Se filtró la información personal de más de 500 millones de usuarios de Facebook, incluyendo números de teléfono, fechas de nacimiento, ubicaciones, correos electrónicos, y más. Como resultado, El ataque fue un exploit de día cero que permitió a los piratas informáticos recopilar una gran cantidad de datos de los servidores de la empresa..

- Equifax: En 2017, La oficina de crédito estadounidense Equifax experimentó una violación de seguridad a través de una vulnerabilidad de software de terceros similar al exploit EternalBlue.. Los estafadores obtuvieron acceso a la información personal de más de 160 un millón de personas; Este se considera uno de los delitos cibernéticos de robo de identidad más importantes hasta la fecha..

- yahoo!: En 2016, 200 millón Yahoo users were active. Una lista de nombres de usuario y contraseñas para cuentas de Amazon publicadas a la venta en la web oscura. yahoo! La empresa atribuyó la infracción a «piratas informáticos patrocinados por el estado,» ¿Quién podría manipular los datos de las cookies para obtener acceso a las cuentas de los usuarios?.

- eBay: En 2014, experimentó una grave violación de seguridad que resultó en la divulgación generalizada de información personal.

Cómo ayudar a protegerse de una violación de seguridad

Supervise sus cuentas y dispositivos

Después de un incidente de seguridad, supervise de cerca sus cuentas y dispositivos para detectar cualquier actividad inusual. Si uno esta presente, pedirle al administrador del sitio que suspenda su cuenta y ayudar a prevenir el actor de amenazas de acceder a él.

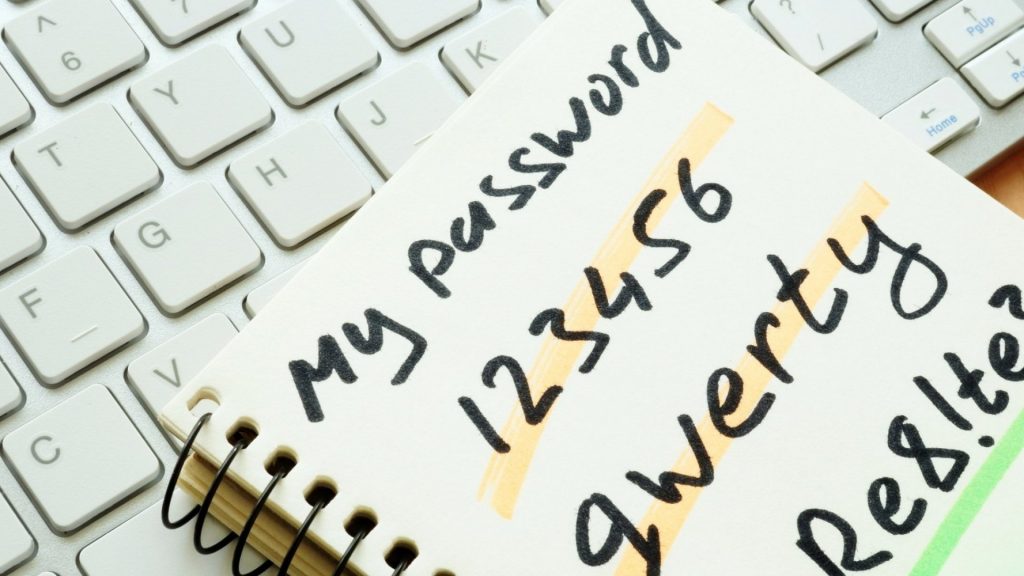

Cambia tus contraseñas

Choose complex passwords en todos los dispositivos que necesitan configuración. Asegúrese de prestar especial atención a los enrutadores y utilizar wifi público. Recuerda actualizar tu contraseña frecuentemente. La contraseña debe incluir todas las letras mayúsculas y minúsculas., números, y personajes especiales.

Contacta con tu institución financiera

Comuníquese con su banco de inmediato para evitar transacciones fraudulentas si su tarjeta de crédito u otra información financiera se ve comprometida.. Pueden decirte cuál es el problema y cómo solucionarlo.. A veces, Puede llevar tiempo resolver los problemas con su tarjeta.. Lo mejor que se puede hacer en estos casos es bloquear su tarjeta para que los estafadores no puedan retirarla dinero de eso.

Realizar un análisis antivirus

Si alguien ha obtenido acceso a su computadora o red doméstica, pueden estar infectados con malware. Utilice un confiable software antivirus para identificar y eliminar cualquier amenaza que pueda estar presente. Ejecute un análisis inicial para determinar si su computadora tiene algún problema o error. Dependiendo del escaneo que ejecutes, Es posible que el escaneo tarde un tiempo en completarse.. El valor predeterminado es ejecutar un análisis rápido.. Se recomienda el escaneo estándar., pero lleva más tiempo.

Reportar el incidente a las autoridades correspondientes.

Póngase en contacto con su agencia policial local si ha sido víctima de robo de identidad o fraude. Le ayudarán en los pasos necesarios para recuperar el control de sus cuentas..

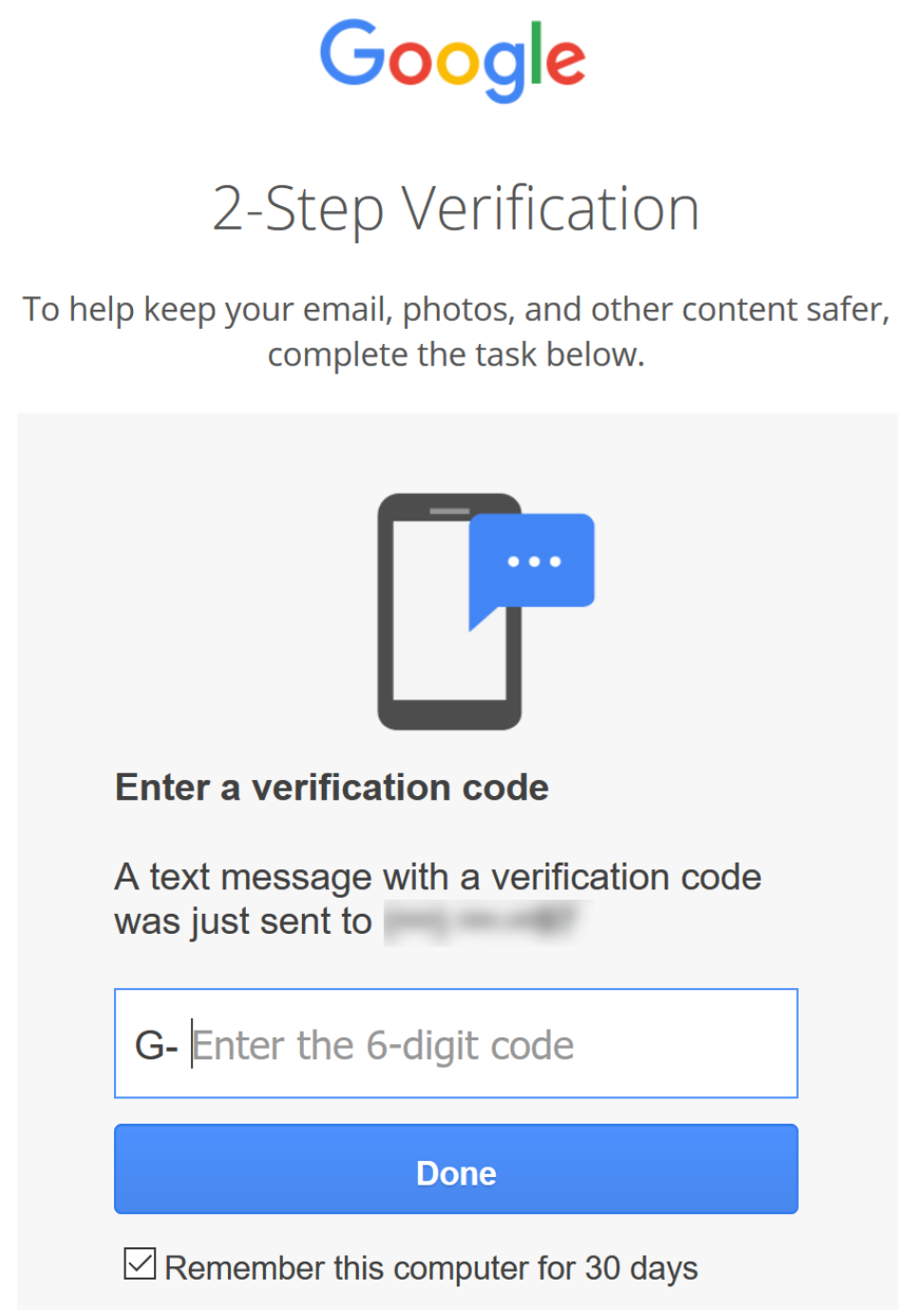

Deberías saber eso evitar cualquier ataque es posible si tomas las medidas adecuadas para protegerte. Esto requiere crear contraseñas seguras., usando autenticación de dos factores, y realizar un seguimiento de sus credenciales con un administrador de contraseñas seguro.

Una buena higiene digital también incluye utilizando seguridad y privacidad integrales software para evitar que las amenazas se infiltren en sus dispositivos y protejan sus datos. Esto dificulta que los piratas informáticos accedan a su dispositivo, obtener tus datos, y venderlo en muros de pago de terceros.