La campaña maliciosa explota la vulnerabilidad CVE-2023-36025 en Microsoft Windows Defender SmartScreen para difundir Phemedrone Stealer. Utiliza complejas técnicas de evasión para eludir las medidas de seguridad tradicionales y apuntar a información confidencial del usuario..

La campaña de ladrones de Phemedrone explota CVE-2023-36025

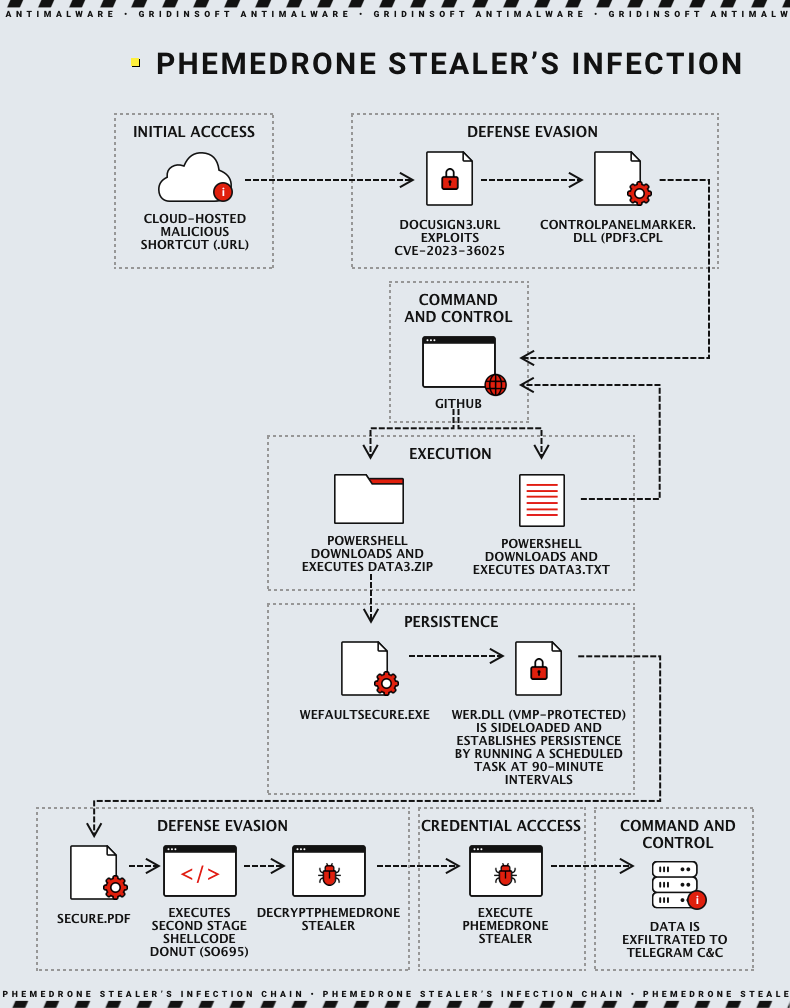

Investigadores de Trend Micro descubrió una campaña de malware aprovechando la vulnerabilidad CVE-2023-36025 en Microsoft Windows Defender SmartScreen. Esta campaña implica el ladrón de femedronas, que puede extraer una amplia gama de datos confidenciales. Su cadena de infección comienza con archivos URL maliciosos alojados en la nube, a menudo disfrazado usando acortadores de URL. Tras la ejecución, estos archivos explotan CVE-2023-36025 para iniciar la descarga de malware.

La campaña en sí es concentrado en las redes sociales. Los piratas informáticos difunden archivos URL, que parece un atajo de enlace inocente. Al hacer clic en él, se inicia una llamada al repositorio de GitHub., que devuelve el código shell necesario para descargar y ejecutar la carga útil. Si bien no es nuevo ver fraudes dirigidos a dichos lugares, el uso de archivos URL es lo que define la eficacia del truco. Actúan esencialmente como un ganzúa para la confianza del usuario, Filtros de spam y protección del sistema al mismo tiempo..

CVE-2023-36025: Una puerta de entrada para los ciberdelincuentes

En una palabra, CVE-2023-36025 es una vulnerabilidad crítica que afecta a Microsoft Windows Defender SmartScreen. Permite a los atacantes para eludir advertencias y controles de seguridad manipulando el acceso directo a Internet (.URL) archivos. A pesar del parche de Microsoft lanzado en noviembre 14, 2023, Los ciberdelincuentes han explotado activamente la vulnerabilidad., lo que llevó a su inclusión en la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) Vulnerabilidades explotadas conocidas (KEV) lista.

En la campaña de Phemedrone, Los fraudes utilizan tácticas de evasión avanzadas utilizando un elemento del panel de control (.cpl) archivo para omitir Windows Defender SmartScreen. Por defecto, Debería enviarte una advertencia una vez que encuentres el acceso directo a la URL.. Pero el uso de una variante de archivo diseñada específicamente elude la protección y ejecuta descargas maliciosas en el fondo. Más adelante en la línea, un par de otras debilidades conocidas de Windows son explotados, particularmente el binario del Panel de control de Windows.

Análisis detallado

Los atacantes propagan el malware Phemedrone Stealer mediante alojamiento en la nube y acortadores de URL. Explotan CVE-2023-36025 engañando a los usuarios para que abran archivos .url. Evaden Windows Defender SmartScreen usando un archivo .cpl y la INGLETA EN&Técnica CK T1218.002. El malware ejecuta un cargador de DLL que llama a Windows PowerShell para descargar un cargador desde GitHub. El cargador de segunda etapa, Rosquilla, puede ejecutar varios tipos de archivos en la memoria y apunta a múltiples aplicaciones y servicios para robar información confidencial.

El malware recopila información del sistema y la comprime en un archivo ZIP utilizando las clases MemoryStream y ZipStorage.. Luego valida el token API de Telegram y envía al atacante los datos comprimidos a través de los métodos SendMessage y SendZip. El método SendZip utiliza una solicitud HTTP POST para comprimir los datos en un documento y enviarlos a la API de Telegram..

Mitigación y recomendaciones

Ante esta amenaza, cuando los atacantes encuentran vulnerabilidades más rápido de lo que los desarrolladores las solucionan, tenemos algunas recomendaciones al respecto:

- Actualice periódicamente su sistema operativo, aplicaciones, y solución de seguridad. Esta acción es crucial ya que los desarrolladores continuamente abordar las vulnerabilidades de seguridad mediante parches. Aunque el proceso pueda parecer tedioso, es una medida necesaria y proactiva para garantizar que su sistema operativo, aplicaciones, y las soluciones de seguridad están equipadas con las últimas defensas contra las amenazas cibernéticas en evolución..

- Tenga cuidado con el acceso directo a Internet (.URL) archivos. Tenga cuidado, especialmente cuando se trata de archivos de acceso directo a Internet, particularmente aquellos recibidos de fuentes no verificadas. Estos archivos pueden servir como puerta de entrada para el malware., por lo que es esencial prestar atención a la legitimidad de las URL antes de abrirlas para mitigar el riesgo de infección..

- Implementar soluciones de seguridad avanzadas. Esta medida detecta y neutraliza el malware si se infiltra en su dispositivo.. El sólido software de seguridad con capacidades de monitoreo y detección de amenazas en tiempo real agrega una capa adicional de protección., ayudar a identificar y responder rápidamente a amenazas potenciales.

- Manténgase informado sobre los riesgos del phishing y la ingeniería social. Estas tácticas a menudo sirven como los vectores iniciales para las campañas de malware. Infórmese a usted mismo y a su equipo sobre cómo reconocer los intentos de phishing, evitando enlaces sospechosos, y verificar la autenticidad de las comunicaciones para minimizar la probabilidad de ser víctima de dichas amenazas cibernéticas..