Durante las últimas semanas, Grupo de análisis de amenazas de Google (ETIQUETA) tiene informó una tendencia preocupante. Los expertos han observado actores patrocinados por gobiernos de diferentes naciones. explotando esta vulnerabilidad de WinRAR como parte de sus operaciones. La vulnerabilidad recibió un índice de CVE-2023-38831. Aunque desde entonces se ha lanzado un parche, muchos usuarios siguen siendo vulnerables a posibles ataques.

Vulnerabilidad de WinRAR RCE explotada a través de un archivo PNG

En agosto 2023, RARLabs, el desarrollador de WinRAR, lanzó una versión actualizada que abordó varios problemas relacionados con la seguridad. Entre estos estaba el CVE-2023-38831 vulnerabilidad, un defecto lógico dentro de WinRAR. Esta falla permitió la expansión involuntaria de archivos temporales al procesar archivos especialmente diseñados.. Combinado con una idiosincrasia en la implementación de Windows ShellExecute, representaba un riesgo importante. El La vulnerabilidad permitió a los atacantes ejecutar código arbitrario. engañando a los usuarios para que abran un archivo aparentemente benigno, como una imagen PNG estándar, eso fue contained within a ZIP archive.

Según un informe detallado de los analistas., esta vulnerabilidad ya había sido explotado en la naturaleza como un día cero por actores cibercriminales ya en abril 2023. Sus campañas se dirigieron a comerciantes financieros y distribuyeron varias familias de malware básico.. Poco después de esta revelación, prueba de concepto y Los generadores de exploits se compartieron públicamente en GitHub., lo que lleva a un aumento en las actividades de prueba por amenazas persistentes avanzadas y motivadas financieramente (APTO) actores experimentando con CVE-2023-38831.

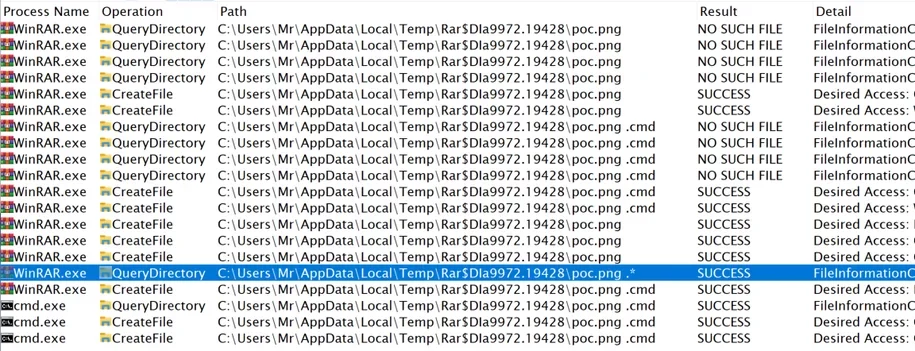

¿Cómo funciona CVE-2023-38831??

Esta vulnerabilidad dependía de las complejidades de cómo WinRAR estructuras de archivo procesadas. Cuando un usuario hizo doble clic en un aparentemente archivo inofensivo dentro de WinRAR, ejecutaría sin darse cuenta un archivo con el mismo nombre pero que contiene un espacio en su extensión. Este comportamiento fue causado por una peculiaridad en la lógica de extracción de archivos de WinRAR., lo que podría conducir a la extracción de archivos no deseados en un directorio temporal.

Además, la falla en el componente ShellExecute desencadenó una búsqueda de extensiones válidas y ejecutó el primer archivo encontrado con una extensión que coincidía con criterios específicos. Este comportamiento permitió a los atacantes lanzar código malicioso., incluso si no era el archivo original que el usuario pretendía abrir.

Campañas notables que utilizaron exploits WinRAR

La explotación de CVE-2023-38831 no estaba limitado a un grupo o país. Varios actores de amenazas aprovechó la oportunidad para lanzar campañas usando esta vulnerabilidad:

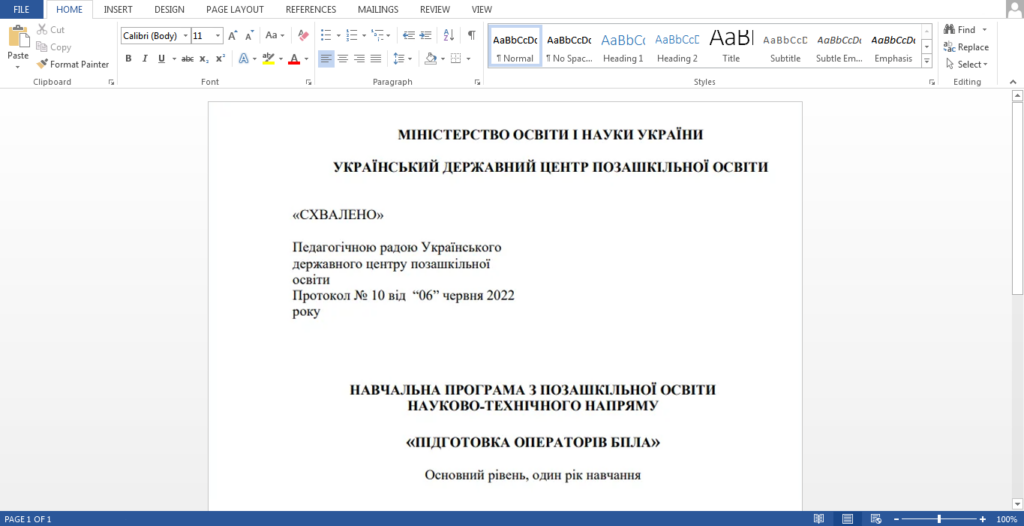

- FROZENBARENTS se hace pasar por la escuela ucraniana de drones.

FROZENBARENTS, atribuido a las fuerzas armadas rusas’ Unidad GRU 74455, dirigido al sector energético. Usaron un señuelo disfrazado de invitación de una escuela ucraniana de entrenamiento de guerra con drones, entregando un archivo ZIP malicioso que explotabaCVE-2023-38831. La carga útil contenía el ladrón de información Rhadamanthys..

Documento señuelo “Formación de operadores de drones” de la campaña FROZENBARENTS - FROZENLAKE apunta a la infraestructura energética de Ucrania.

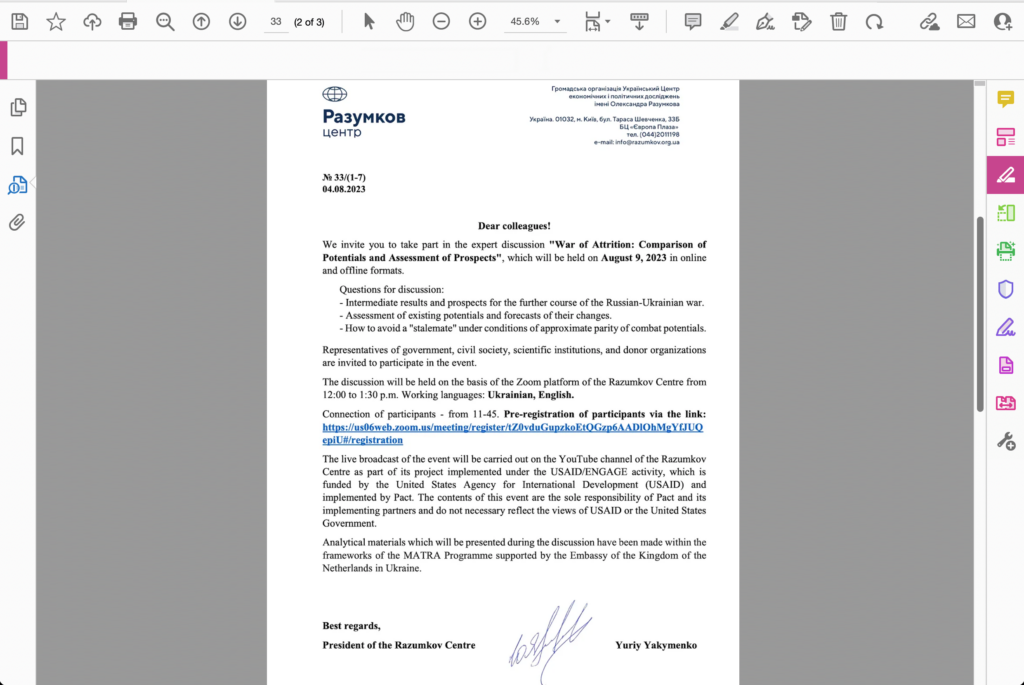

LAGO CONGELADO, también atribuido al GRU ruso, usadoCVE-2023-38831a entregar malware dirigido a la infraestructura energética de Ucrania. Esta campaña redirigía a los usuarios a un sitio que realizaba comprobaciones del navegador e iniciaba la descarga de un archivo que contenía un exploit disfrazado de invitación a un evento de un grupo de expertos en políticas públicas de Ucrania..

Documento señuelo de FROZENLAKE que se hace pasar por un grupo de expertos en políticas públicas ucraniano - ISLANDDREAMS apunta a Papúa Nueva Guinea.

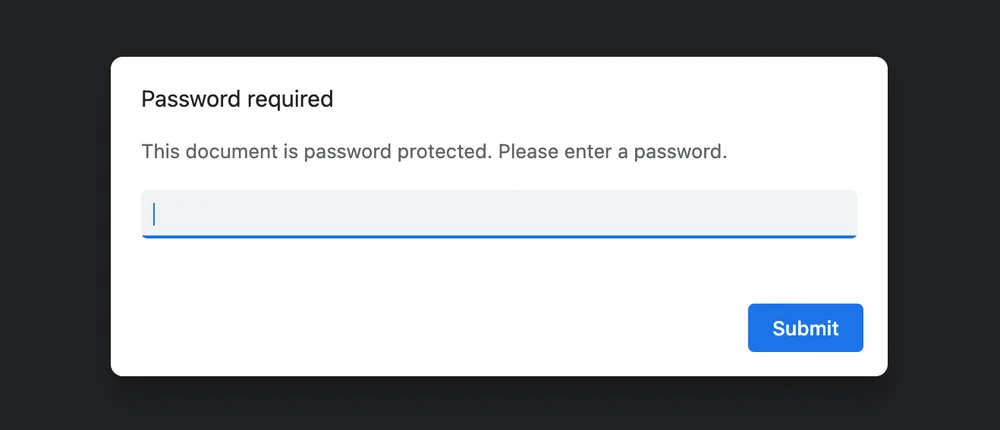

SUEÑOS DE ISLA, vinculado a china, explotó la misma vulnerabilidad. Su campaña de phishing usuarios específicos en Papua Nueva Guinea, entregar un exploit a través de un archivo ZIP malicioso y un documento PDF señuelo protegido con contraseña.

PDF señuelo utilizado en la campaña ISLANDDREAMS

¿Cómo te proteges a ti mismo y a tu organización??

La explotación generalizada de la vulnerabilidad WinRAR subraya la eficacia de las vulnerabilidades conocidas, incluso cuando hay parches disponibles. Esta situación resalta la importancia de aplicar parches rápidamente y la necesidad de mecanismos mejorados y fáciles de usar para mantener el software seguro y actualizado..

Aquí hay algunas medidas clave para mejorar su seguridad.:

- Es importante actualizar periódicamente su sistema operativo, software, y aplicaciones, ya que las actualizaciones suelen incluir parches de seguridad para corregir vulnerabilidades conocidas.

- Establezca políticas de seguridad claras y sólidas para su organización. Asegúrese de que todos los empleados conozcan estas políticas y las cumplan..

- Realizar capacitaciones periódicas en ciberseguridad. y programas de concientización para sus empleados para educarlos sobre amenazas como el phishing y la ingeniería social..

- Tenga cuidado con los correos electrónicos no solicitados, mensajes, y llamadas. Evite hacer clic en enlaces sospechosos y absténgase de descargar archivos adjuntos de fuentes desconocidas. Garantizar que las solicitudes de información personal o financiera sean legítimas..

- Utilice software antimalware y antivirus de buena reputación para proteger sus dispositivos contra malware y otras amenazas.

- Encrypt your sensitive data, tanto en reposo como durante la transmisión. El cifrado ayuda a proteger su información del acceso no autorizado.

Es importante recordar que La formación en ciberseguridad debe ser un proceso constante. en lugar de un evento único. A medida que las amenazas se vuelven más sofisticadas, Es crucial evaluar continuamente y ajusta tus medidas de seguridad para adelantarse a los riesgos potenciales. Colaboración entre individuos, organizaciones, y la comunidad de ciberseguridad en general es esencial para mantener un entorno digital más seguro.