Una puerta trasera en la biblioteca liblzma, una parte de la herramienta de compresión de datos XZ fue descubierto por Andres Freund. El mantenedor de la distribución notó un retraso de medio segundo en la versión actualizada, lo que finalmente lo llevó a la falla. Este último parece ser una creación de uno de los nuevos mantenedores de XZ, que llevó a cabo un ataque a la cadena de suministro extraordinariamente sofisticado.

La puerta trasera en XZ comprometió numerosos sistemas Linux

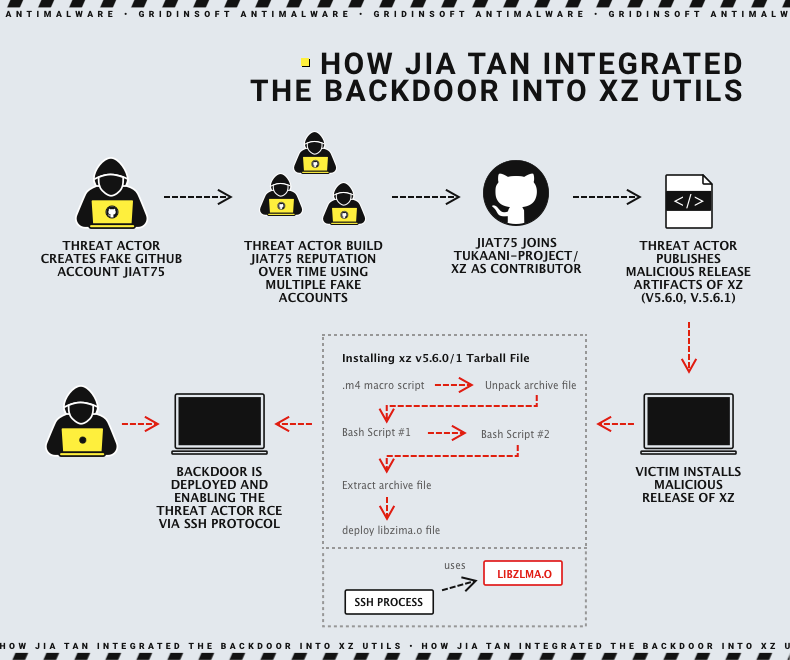

La historia en torno a la puerta trasera en la herramienta de compresión de datos XZ es nada menos que maravilloso, de ambos extremos, y es probable que se proyecte en el futuro. Un chico bajo el apodo de Jia Tan se abría camino hasta alcanzar la condición de administrador de proyectos desde 2021. Por lo general, para cualquier usuario de proyectos de código abierto experto en tecnología, Comenzó a ofrecer sus correcciones para errores y nuevas funciones. Supuestamente, mediante la creación de una gran cantidad de informes de errores, El tipo obligó al gerente a buscar un ayudante, siendo Jia el mejor candidato en ese momento.

Este largo camino era necesario para esconder un pequeño, Puerta trasera profundamente oculta (CVE-2024-3094) que ni siquiera está disponible en el repositorio público de GitHub. En realidad, la captura se oculta dentro de la versión que va al proyecto dependiente, principalmente las principales distribuciones de Linux. Archivos responsables de la iniciación de la puerta trasera aparecen como los de prueba. Esto explica por qué tardó tanto: para evitar la detección, Jia Tan se vio obligado a agregar cada pieza gradualmente, haciendo que parezca una rutina de desarrollo. Una operación especial adecuada, Se puede decir que.

El defecto resultante permitido para el acceso SSH no autenticado a cualquier máquina. La única condición aquí es el paquete XZ infectado y el uso de SSH. Éste, a su vez, pone en peligro miles de servidores que los administradores de sistemas suelen conectar a través de este protocolo. Linux es la columna vertebral de los servidores en la nube, Y tener un acceso de puerta trasera de este tipo significa efectivamente Filtrar todos los datos ellos almacenan.

Más cosas de la operación especial surgieron durante la investigación en curso.. Poco después de que Jia impulsó las correcciones maliciosas, Numerosas solicitudes de actualización de XZ aparecieron en centros de comentarios de diferentes distribuciones de Linux.. Los investigadores suponen que Jia Tan o sus asociados publicaron estos comentarios.. Algunas de las distribuciones se adhirieron a ellos y eliminaron la versión infectada., instalar eficazmente el malware en su producto.

¿Cómo se descubrió??

El camino la puerta de atrás fue descubierto, por otro lado, suena más como un milagro. amigo de andré, El desarrollador, Note que la autenticación SSH tarda 500 ms más de lo habitual. También, la operación comenzó a consumir más potencia de CPU de la que solía consumir, lo que intrigó a Anders a buscar un nuevo error. Las búsquedas lo llevaron rápidamente a la versión XZ actualizada., y en consecuencia a la puerta trasera incorporada en él.

Andrés Freund dio a conocer su aviso con respecto a los cambios maliciosos de marzo 29, 2024. Aún no está claro cuánto tiempo estuvieron vigentes estos cambios., pero distribuciones de Linux Los estábamos usando en versiones de lanzamiento desde principios de marzo.. Entre ellas se encuentran las siguientes distros y versiones.:

| Kali | Todas las versiones posteriores a marzo. 26 |

| Arco | Todas las versiones posteriores a 2024.03.01/VM imágenes 20240301.218094 y después |

| alpino | 5.6 versiones anteriores a la actualización 5.6.1-r2 |

| Debian | Sólo versiones inestables, a partir de 5.5.1-alfa-01 a 5.6.1 |

| OpenSUSE | Todas las versiones de Tumbleweed y Micro OS lanzadas entre marzo 7 y marzo 28, 2024 |

| sombrero rojo | Fedora Linux Cuero crudo/Fedora Linux 40 |

Mitigaciones y correcciones

Al descubrir el código de puerta trasera, los mantenedores del proyecto eliminaron instantáneamente el repositorio de GitHub. Aunque, investigaciones posteriores demostraron que no había necesidad de esto. Como he mencionado, código malicioso estaba oculto en archivos de prueba, Se utiliza principalmente en proyectos dependientes como distribuciones.. Éste, sin embargo, no facilitó la tarea.

Junto con los desarrolladores y mantenedores de las distribuciones afectadas, Andrés Freund elaboró tanto la lista de versiones afectadas como posibles mitigaciones. Los usuarios deben cambiar a versiones que no contengan código malicioso., o actualizar a aquellos donde ya no está. Al mismo tiempo, la investigación continúa, ya que este ataque a la cadena de suministro puede tener efectos más graves.