Zabbix, una herramienta de monitoreo de red ampliamente utilizada en la infraestructura de TI corporativa en todo el mundo, parece ser susceptible a ataques de inyección SQL. La falla codificada como CVE-2024-22120 afecta a todas las versiones de 6.0 y potencialmente puede conducir a la ejecución remota de código (RCE). El investigador que detectó la falla ya publicó la prueba de concepto del exploit, lo que significa que la explotación de la falla puede ocurrir más temprano que tarde.

Vulnerabilidad SQLi de Zabbix descubierta

En mayo 17, 2024, se descubrió una vulnerabilidad grave en la utilidad Zabbix. A finales de febrero del mismo año, Maxim Tyukov, el investigador de amenazas, publicó una descripción detallada de un defecto en la página de soporte hilo en el sitio de los desarrolladores. Los propios Zabbix asignaron el Clasificación CVSS de 9.1, mientras que las calificaciones oficiales de NVD NIST están por llegar. El informe finaliza con los daños potenciales derivados de la explotación exitosa de la vulnerabilidad.

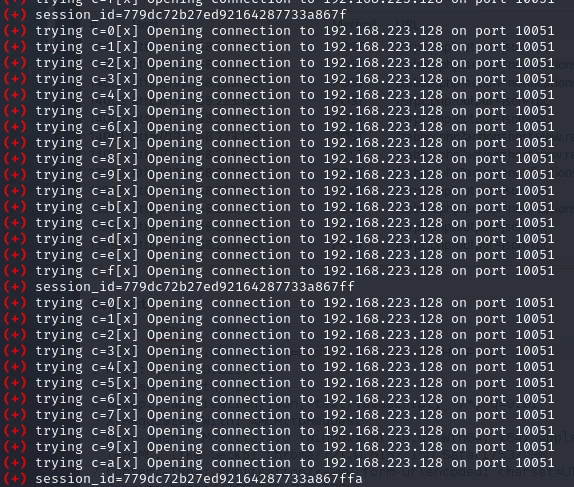

Según se desprende del informe, es realmente fácil para explotar el defecto. Todo lo que los adversarios necesitan al principio es una cuenta con pocos privilegios y acceso a un único host, sólo para poder ejecutar un script de explotación en él. Entonces, después de un breve retoque con los valores relacionados con la sesión de inicio de sesión de dicha cuenta, el atacante es capaz de ejecutar el exploit. Tardará algún tiempo en empezar a funcionar, ya que tiene un breve retraso entre cada acción, para evitar activar la alarma. Pero después de alrededor 10 acta, el atacante tendrá acceso a la totalidad de la base de datos.

Debido a la naturaleza del kit de software Zabbix, el tipo de datos que un SQLi puede filtrar en el proceso no tiene un gran valor. Sin embargo, información sobre el recuento de servidores, Su carga y estado de hardware es un punto de partida perfecto para el reconocimiento. Teniendo estos datos, el atacante puede hacer su camino hacia servidores específicos o incluso máquinas. También, como admitió el investigador, la explotación exitosa puede eventualmente conducir a la ejecución remota de código. Posiblemente requiera algunas acciones adicionales., pero aún así, los RCE se consideran las vulnerabilidades más peligrosas por una buena razón.

Versiones afectadas

La investigación original menciona una amplia gama de versiones de Zabbix como susceptibles a la explotación. CVE-2024-22120 puede plagar versiones desde 6.0.0, e incluso algunas de las versiones beta de las más nuevas 7.0. Puedes ver la tabla a continuación:

| Versiones vulnerables | Fijado en |

|---|---|

| 6.0.0 – 6.0.27 | 6.0.28rc1 |

| 6.4.0 – 6.4.12 | 6.4.13rc1 |

| 7.0.0alfa1-7.0.0beta1 | 7.0.0beta2 |

El desarrollo de todas estas correcciones es probablemente la razón por la cual la información sobre la falla desapareció 3 meses para publicar. Los desarrolladores de Zabbix publicaron no solo la información, pero también parches para todas las versiones defectuosas. El paso obvio desde la base de clientes del software, que es bastante grande, es instalar esas actualizaciones. La publicación del exploit PoC junto con el informe debería ser sólo otro estímulo para hacerlo.