El reciente descubrimiento de Google TAG lo revela un exploit de día 0, CVE-2023-37580, apuntando a la colaboración Zimbra. Este es un script entre sitios (XSS) vulnerabilidad explotada en cuatro campañas.

El descubrimiento de día cero fue parcheado

Se ha descubierto una grave vulnerabilidad en el software de correo electrónico Zimbra. Cuatro grupos de hackers explotaron vulnerabilidades para robar datos de correo electrónico, credenciales de usuario, y fichas. Según la investigación de Google TAG, la mayoría de los ataques se informaron después de que la compañía publicara un parche inicial en GitHub..

la vulnerabilidad, CVE-2023-37580, con una puntuación CVSS de 6.1, es un script entre sitios (XSS) vulnerabilidad presente en versiones anteriores 8.8.15 Parche 41. La compañía ha abordado el problema como parte de las actualizaciones publicadas en julio. 25, 2023. La falla se puede explotar para ejecutar scripts maliciosos en el navegador web de la víctima a través de una solicitud XSS simplemente haciendo clic en un enlace URL.. La peor parte es que No es necesario descargar ni instalar nada para que el ataque tenga éxito..

Descripción general de la explotación

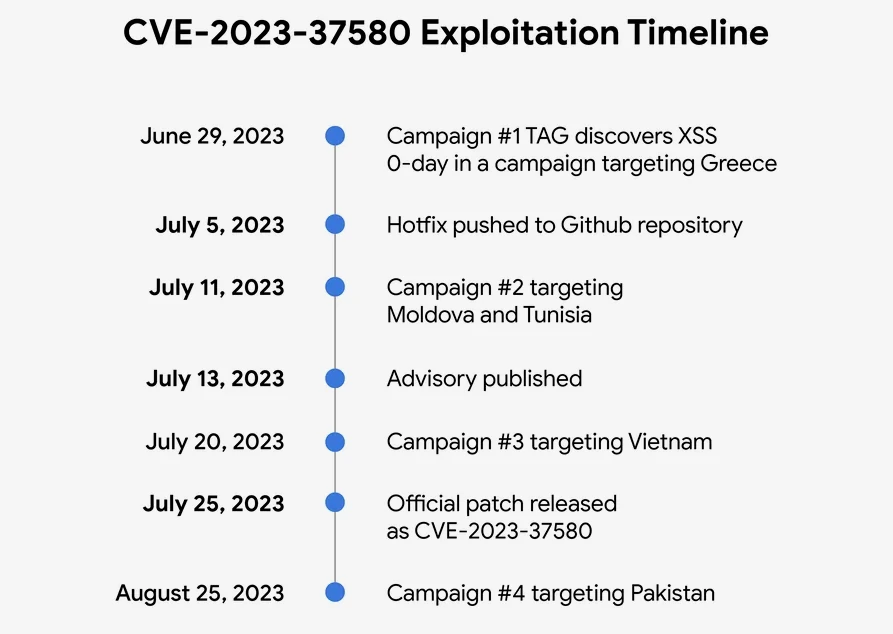

En junio 2023, Los investigadores informaron sobre múltiples oleadas de ciberataques.. Los ataques comenzaron en junio. 29, al menos dos semanas antes de que Zimbra publicara el aviso oficial. Tres de las cuatro campañas maliciosas fueron descubiertas antes de que se publicara el parche.. Al mismo tiempo, el cuarto fue detectado un mes después de la publicación del parche.

Grecia, blanco de robo de correo electrónico. La explotación inicial tuvo como objetivo una organización gubernamental en Grecia., emplear correos electrónicos con URL explotadas. Al hacer clic en el enlace durante una sesión de Zimbra se implementó un marco. documentado por Volexity en febrero 2022. Este marco utilizó XSS para robar datos de correo., incluyendo correos electrónicos y archivos adjuntos, y configurar el reenvío automático a una dirección de correo electrónico controlada por el atacante.

Explotaciones de Winter Vivern después de la revisión. Tras la revisión de julio 5, un actor aprovechó la vulnerabilidad durante dos semanas a partir de julio 11. Múltiples URL de exploits apuntadas organizaciones gubernamentales en Moldavia y Túnez, atribuido al grupo APT Wyvern de invierno (UNC4907). La vulnerabilidad facilitó la carga de scripts maliciosos.

Campaña de phishing en Vietnam. Días antes del parche oficial de Zimbra, un grupo no identificado aprovechó la vulnerabilidad en una campaña de phishing para obtener credenciales en una organización gubernamental vietnamita. La URL del exploit está dirigida a un script que muestra una página de phishing para credenciales de correo web.

Robo de tokens de autenticación en Pakistán. Después del lanzamiento del parche CVE-2023-37580, una cuarta campaña tuvo como objetivo una organización gubernamental en Pakistán, concentrándose en robar tokens de autenticación de Zimbra, exfiltrado a ntcpk[.]organización.

Recomendaciones de seguridad

Como podemos ver, Los atacantes suelen vigilar de cerca los repositorios de código abierto.. De este modo, Buscan continuamente vulnerabilidades que puedan explotar.. En algunos casos, Es posible que la solución a una vulnerabilidad ya esté disponible. disponible en el repositorio pero no publicado para los usuarios.

CVE-2023-37580 podría permitir a un atacante robar datos de usuario o tomar el control de cuentas de usuario. Actualice a la colaboración Zimbra (ZCS) 8.8.15 Parche 41 o después para evitar esta vulnerabilidad. Si no puede actualizar inmediatamente, Puede mitigar el riesgo de esta vulnerabilidad desactivando el cliente web Zimbra Classic y utilizando la aplicación web Zimbra en su lugar..