Una nueva campaña llamada «Gato comando» usos una vulnerabilidad de la API de Docker. Utiliza Docker para obtener acceso inicial a un sistema y luego implementa una serie de cargas útiles maliciosas.. Esto lleva a la minería de criptomonedas en hosts comprometidos..

Vulnerabilidad de la API de Docker explotada

Los investigadores han descubierto una nueva campaña de malware dirigida a Puntos finales de la API de Docker. El malware se llama Commando Cat, y su propósito es aprovechar las API de Docker mal configuradas, permitiéndole ejecutar comandos dañinos en los contenedores afectados. De acuerdo con el reporte, Commando Cat tiene nueve módulos de ataque distintos que pueden realizar varias tareas.. Estos incluyen descargar y ejecutar cargas útiles adicionales., escaneo en busca de puertos abiertos y servicios vulnerables, robar credenciales y datos confidenciales, minería de criptomonedas, lanzamiento distribuido negación de servicio (DDoS) ataques, y propagándose a otros contenedores y huéspedes.

La campaña de malware se detectó por primera vez en Enero 2024. Esta es la segunda campaña relacionada con Docker identificada en 2024, tras el descubrimiento anterior de la implementación maliciosa de la aplicación de intercambio de tráfico 9hits. Entonces, Los especialistas observaron un aumento en la actividad maliciosa desde una única dirección IP de China.. Los investigadores rastrearon el origen del ataque hasta un contenedor Docker que se ejecuta en un servidor en la nube infectado por Commando Cat.. El malware había accedido a la API de Docker. a través de un puerto expuesto y ejecutó una serie de comandos para descargar y ejecutar sus módulos.

Comando Cat ataca a Docker

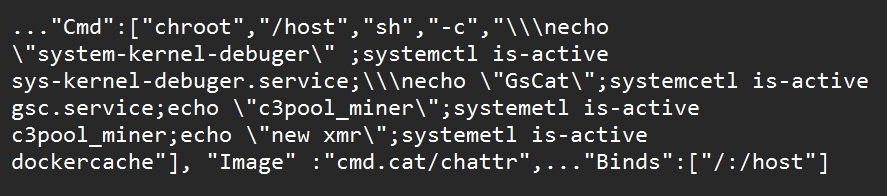

Commando Cat entrega sus cargas útiles a instancias expuestas de Docker API a través de Internet. El atacante le indica a Docker que busque una imagen de Docker conocida como «cmd.cat» del proyecto «Comando», que genera imágenes de Docker con los comandos necesarios para su ejecución. Es probable que esta elección de imagen sea un intento de parecer benigno y evitar sospechas.. Después de crear un contenedor, el atacante utiliza el «chroot» comando para escapar del contenedor al sistema operativo del host. El comando inicial busca servicios. «depurador-kernel-sys,» «gsc,» «c3pool_minero,» y «caché acoplable,» Todos ellos creados por el atacante después de la infección..

Los expertos también creen que el atacante evita competir con otra campaña al verificar la «depurador-kernel-sys» servicio. Después de pasar estos controles, el atacante vuelve a ejecutar el contenedor con un comando diferente, infectarlo copiando archivos binarios específicos en el host. Este proceso implica cambiar el nombre de los archivos binarios para evadir la detección., una táctica común en las campañas de cryptojacking. El atacante también despliega varias cargas útiles con parámetros como «tshd,» «gsc,» y «Ay.»

La carga útil final se entrega como un script codificado en base64.. Se despliega un criptominero XMRig y "protege" la instalación de Docker en el host infectado. Próximo, elimina todos los contenedores con un comando especial, y luego elimina todos los contenedores sin un comando que contenga chroot. Elimina otros servicios de minería antes de configurar su minero. Más, usos maliciosos un servicio systemd para lograr la persistencia para el escenario XMRig. Oculta los servicios docker-cache y docker-proxy usando el script hid. Finalmente, Commando Cat oculta el registro de Docker para eliminar el riesgo de competencia.

Consejos de seguridad

Protección contra una amenaza sofisticada, como es Commando Cat, parece ser un asunto desafiante. Sus métodos avanzados de evasión de detección dificultan la detección de soluciones de seguridad clásicas.. Pero todavía hay suficientes trucos para que este malware sea menos amenazante.

- Usar cortafuegos. Puede configura tu cortafuegos para un filtrado estricto de paquetes. Permita solo las conexiones de red necesarias y bloquee todas las demás. También puede limitar las conexiones salientes desde contenedores para evitar el acceso no autorizado..

- Emplear XDR. Sistemas extendidos de detección y respuesta Puede analizar el tráfico de la red e identificar anomalías.. La actividad sospechosa debería generar advertencias o alertas sobre posibles intrusiones.. Así que, puede utilizar herramientas de monitoreo de actividad de red para detectar tráfico inusual relacionado con la API de Docker.

- Formación y Concientización. Capacitar a los usuarios sobre el uso seguro de Docker y las prácticas básicas de ciberseguridad es esencial para prevenir la mayoría de los problemas.. Los usuarios informados pueden ayudar a prevenir la ingeniería social y el mal manejo de datos.